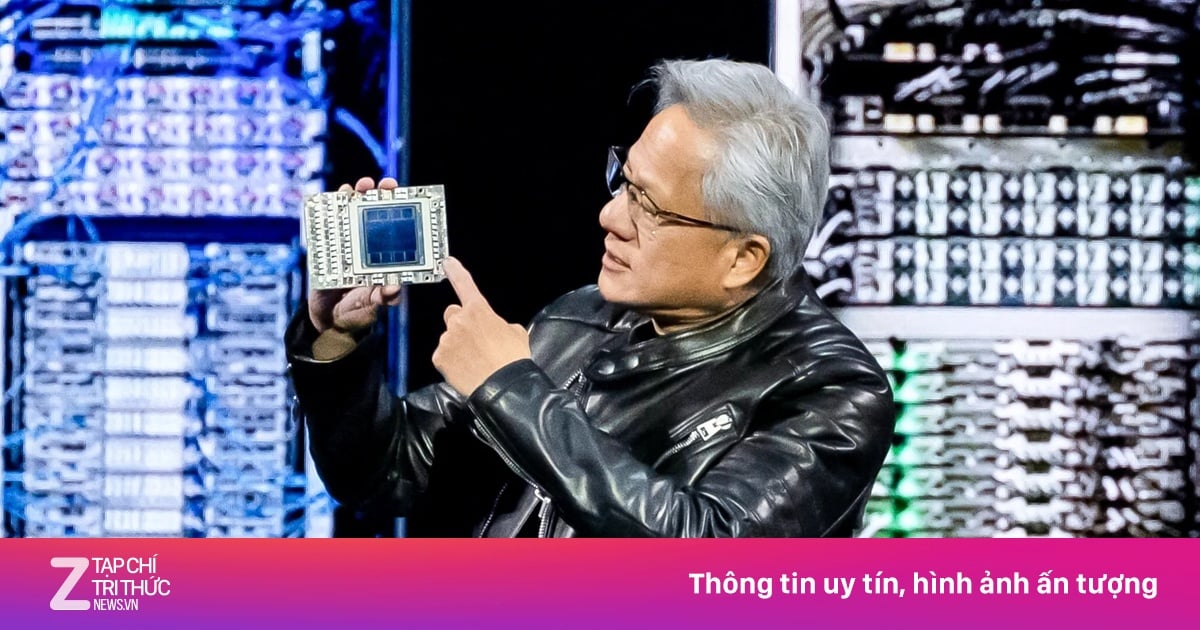

นักวิจัยของ Kaspersky คาดการณ์ว่าแฮกเกอร์ APT จะใช้ประโยชน์จากช่องโหว่ใหม่ๆ มากมายเพื่อเจาะอุปกรณ์พกพา อุปกรณ์สวมใส่ และสมาร์ทดีไวซ์ และใช้ช่องโหว่เหล่านี้เพื่อสร้างเครือข่ายบอตเน็ต ปรับปรุงวิธีการโจมตีห่วงโซ่อุปทาน และใช้ปัญญาประดิษฐ์ (AI) เพื่อให้การโจมตีฟิชชิ่งมีประสิทธิภาพมากขึ้น การปรับปรุงเหล่านี้จะนำไปสู่การโจมตีที่มีแรงจูงใจทางการเมืองและอาชญากรรมทางไซเบอร์เพิ่มมากขึ้นในอนาคต

แฮกเกอร์กำลังใช้มาตรการหลายอย่างเพื่อกำหนดเป้าหมายผู้ใช้

นอกจากนี้ เครื่องมือ AI ใหม่ๆ ยังทำให้การสร้างข้อความฟิชชิ่งทางออนไลน์เป็นเรื่องง่าย แม้กระทั่งการเลียนแบบบุคคลใดบุคคลหนึ่งก็ตาม ผู้โจมตีสามารถคิดวิธีการอัตโนมัติที่สร้างสรรค์ได้โดยการรวบรวมข้อมูลออนไลน์และป้อนให้กับโมเดลภาษาขนาดใหญ่ (LLM) เพื่อสร้างเนื้อหาข้อความที่คล้ายคลึงกับบุคคลที่เหยื่อรู้จัก

แคมเปญ “Operation Triangulation” ถือเป็นปีที่น่าตกใจสำหรับการโจมตีผ่านอุปกรณ์พกพา และมีแนวโน้มที่จะกระตุ้นให้มีการวิจัยเพิ่มเติมเกี่ยวกับการโจมตี APT บนอุปกรณ์พกพา อุปกรณ์สวมใส่ และอุปกรณ์อัจฉริยะ เราจะเห็นผู้ก่อภัยคุกคามขยายความพยายามในการเฝ้าระวัง โดยกำหนดเป้าหมายอุปกรณ์ผู้บริโภคต่างๆ ผ่านช่องโหว่และวิธีการส่งมอบแบบ "เงียบๆ" รวมถึงการโจมตีแบบไม่ต้องคลิกผ่านโปรแกรมส่งข้อความ การโจมตีแบบคลิกเดียวผ่าน SMS หรือแอปส่งข้อความ และการสกัดกั้นการรับส่งข้อมูลบนเครือข่าย ดังนั้นการปกป้องอุปกรณ์ส่วนบุคคลและธุรกิจจึงกลายเป็นเรื่องสำคัญมากขึ้นกว่าเดิม

นอกจากนี้ ผู้ใช้ควรระมัดระวังการแสวงประโยชน์จากช่องโหว่ในซอฟต์แวร์และอุปกรณ์ที่ใช้กันทั่วไป อย่างไรก็ตาม การค้นพบช่องโหว่ที่มีความรุนแรงสูงมักจะประสบกับการวิจัยที่จำกัดและการแก้ไขที่ล่าช้า ซึ่งเปิดประตูให้เกิดบอตเน็ตขนาดใหญ่ที่ซ่อนเร้นและมีศักยภาพในการโจมตีแบบกำหนดเป้าหมาย

ภัยคุกคามขั้นสูงอื่นๆ ที่คาดการณ์ไว้ในปี 2024 ได้แก่:

- ในปี 2024 เราอาจได้เห็นการพัฒนาใหม่ๆ ในด้านกิจกรรมตลาดการเข้าถึงเว็บมืดที่เกี่ยวข้องกับห่วงโซ่อุปทาน ซึ่งจะส่งผลให้สามารถโจมตีได้ใหญ่ขึ้นและมีประสิทธิภาพมากยิ่งขึ้น

- กลุ่มแฮกเกอร์รับจ้างมีจำนวนเพิ่มมากขึ้น โดยเสนอบริการขโมยข้อมูลให้แก่ลูกค้าตั้งแต่นักสืบเอกชนไปจนถึงคู่แข่งทางธุรกิจ คาดว่าแนวโน้มดังกล่าวจะเติบโตขึ้นในปีหน้า

- การโจมตีเคอร์เนลของ Windows กำลังเพิ่มมากขึ้น โดยเกิดจากการใช้ Well Head Control Panel (WHCP) ในทางที่ผิด และตลาดใต้ดินสำหรับการขโมยใบรับรอง EV และการลงนามโค้ดก็เพิ่มมากขึ้นเช่นกัน นอกจากนี้ ผู้ก่อให้เกิดภัยคุกคามยังใช้ประโยชน์จากเครื่องมือมัลแวร์ Bring Your Own Vulnerable Driver (BYOVD) ในกลยุทธ์ของตนมากขึ้น

ลิงค์ที่มา

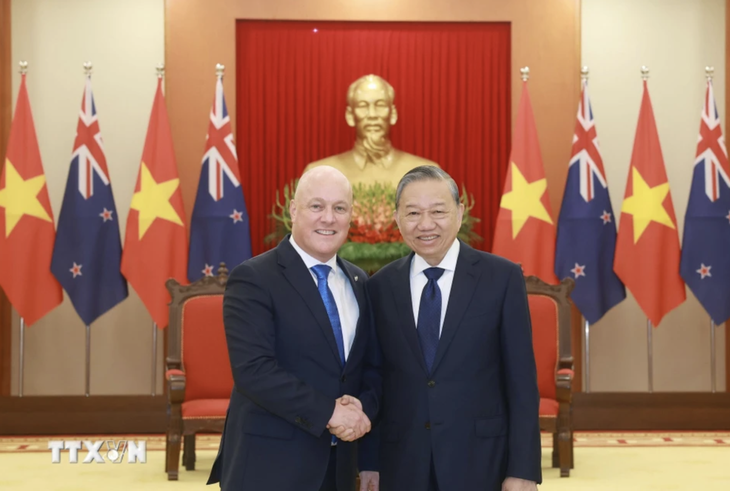

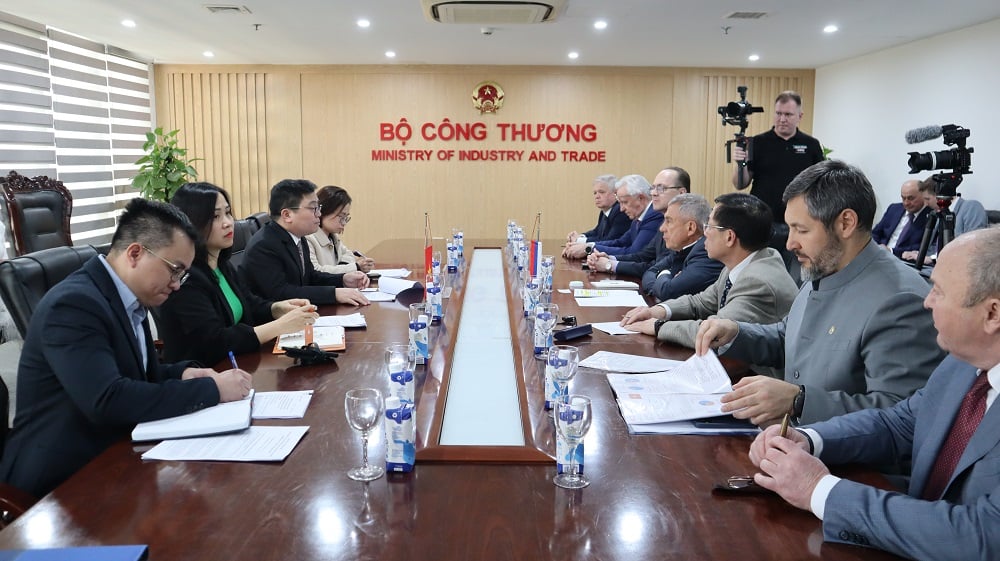

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh ให้การต้อนรับผู้นำสาธารณรัฐตาตาร์สถาน สหพันธรัฐรัสเซีย](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/21/7877cb55fc794acdb7925c4cf893c5a1)

![[ภาพ] ภาพรวมของการประชุมเชิงปฏิบัติการ "การขจัดข้อบกพร่องด้านนโยบายเพื่อส่งเสริมบทบาทของเศรษฐกิจเอกชนในเศรษฐกิจเวียดนาม"](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/21/d1c58c1df227467b8b33d9230d4a7342)

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh ให้การต้อนรับรัฐมนตรีกระทรวงคมนาคมของฝรั่งเศส](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/21/aa649691f85546d59c3624b1821ab6e2)

การแสดงความคิดเห็น (0)