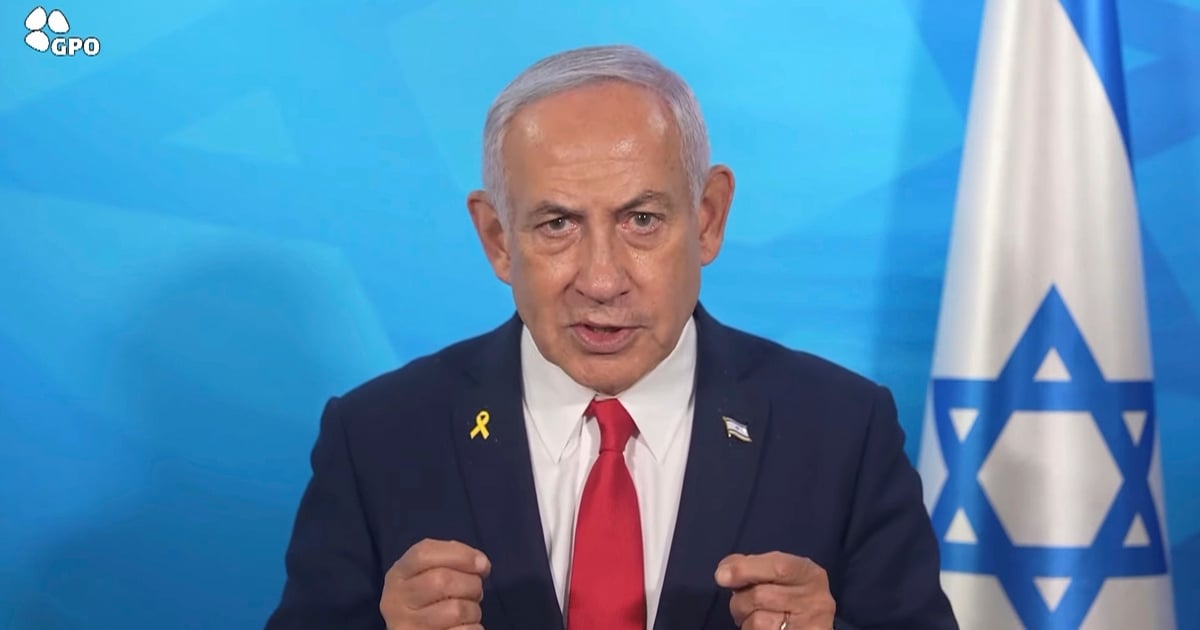

Une série d'explosions de téléavertisseurs télécommandés au Liban a mis en évidence la menace sécuritaire posée par la « militarisation » des objets du quotidien.

|

| Un engin radio explose à Baalbek, au Liban, le 18 septembre. (Source : Anadolu) |

Les récentes attaques au Liban, utilisant des téléavertisseurs et des talkies-walkies chargés d’explosifs, constituent une nouvelle tactique et posent un défi majeur en matière de sécurité à tous les pays du monde.

La particularité de cette technique n’est pas le sabotage technologique visant l’ennemi. Historiquement, la tactique du « cheval de Troie » a été utilisée en exploitant les communications ou les équipements militaires pour ensuite cibler des cibles spécifiques.

Ciblage logiciel

Les attaques au Liban ont été controversées car les explosions ont utilisé des engins largement utilisés dans la vie quotidienne. Les attaques utilisant ces engins au Liban ont tué 37 personnes, dont deux enfants, ainsi que plusieurs commandants du Hezbollah et blessé près de 3 000 personnes.

Les experts en droit international humanitaire ont accusé l'attaque de violer le droit international car elle n'a pas fait de distinction entre les cibles militaires et civiles, et a utilisé des pièges interdits dans des dispositifs conventionnels qui pourraient mettre en danger les civils. Dans le même temps, les analystes de sécurité avertissent que cela pourrait signaler une nouvelle ère de « militarisation » des objets du quotidien.

Aujourd’hui, les attaques au cours desquelles les appareils de l’« Internet des objets » sont sabotés ou désactivés en corrompant délibérément le logiciel de l’appareil deviennent de plus en plus courantes. Étant donné que les fabricants contrôlent le logiciel du produit qui peut collecter et traiter les données, ces entreprises ont la capacité intégrée de mettre à niveau ou de rétrograder les fonctionnalités. Cela permet également de « procéder à des ajustements sur la manière d’empêcher » les entreprises de réduire intentionnellement cette fonctionnalité par le biais d’une stratégie de limitation des mises à jour logicielles.

Un exemple récent dans le monde des affaires est un conflit entre un fabricant de trains et une compagnie ferroviaire en Pologne qui a laissé certains trains récemment réparés inutilisables pendant des mois en 2022 parce que le fabricant utilisait des serrures numériques à distance.

Ces exemples démontrent l’importance du contrôle logiciel à une époque où de plus en plus de produits et d’infrastructures sont mis en réseau. Au lieu de recourir au sabotage ou de fabriquer subrepticement des engins explosifs en utilisant de fausses sociétés écrans, les acteurs peuvent cibler via des logiciels. Les acteurs peuvent infiltrer les fabricants pour manipuler les fournitures de production de logiciels, exploiter les vulnérabilités ou simplement attaquer les réseaux de systèmes.

Les agences de renseignement de sécurité soulignent depuis longtemps la nécessité de protéger les infrastructures critiques qui dépendent de plus en plus des réseaux numériques, des réseaux électriques intelligents aux systèmes de communication d’urgence en passant par les systèmes de contrôle du trafic.

En 2021, le Service canadien du renseignement de sécurité (SCRS) a averti que l’exploitation des systèmes d’infrastructures critiques par des acteurs hostiles aurait de « graves répercussions financières, sociales, sanitaires et sécuritaires » dans le pays.

Assurer la sécurité des personnes

Pour comprendre l’impact potentiel, il est important de regarder au-delà de l’ordinaire. Une panne de courant de deux jours chez les clients de Rogers Communications en juillet 2022 a interrompu le service Internet et mobile de plus de 12 millions de clients à travers le Canada en raison d'une erreur de mise à niveau du système.

Les attaques au Liban constituent une violation potentielle du droit international en ciblant des civils et en utilisant des pièges sur des objets du quotidien. L’utilisation d’armes dans les équipements de communication lors de l’attaque fait l’objet d’une enquête approfondie. L'ancien directeur de la CIA, Leon Panetta, a décrit les attaques comme une forme de terrorisme.

Lorsque plusieurs fabricants et distributeurs sont impliqués dans l’assemblage d’un produit, le consommateur final doit pouvoir faire confiance à l’intégrité de la chaîne d’approvisionnement qui a produit et livré ce produit. Dans le cas des attentats au Liban, les conséquences économiques et politiques se font largement sentir et il sera difficile de rétablir la confiance.

Outre les conséquences des attaques sur les chaînes d’approvisionnement mondiales, il existe des implications politiques pour les fabricants de biens de l’« Internet des objets », nécessitant des pratiques de gouvernance d’entreprise améliorées.

Il n'y a pas si longtemps, la Commission fédérale des communications des États-Unis (FCC) a approuvé un programme d'étiquetage volontaire de « l'Internet des objets » en 2024, permettant aux fabricants d'afficher la « marque de confiance du réseau virtuel » du pays. L’objectif est d’aider les consommateurs à prendre des décisions d’achat éclairées et d’encourager les fabricants à respecter des normes de cybersécurité de plus en plus élevées.

Les attaques au Liban soulignent la nécessité pour les gouvernements à tous les niveaux de mettre en place des exigences appropriées pour l’acquisition et l’exploitation des infrastructures numériques. Cela doit inclure la clarification des responsabilités en matière d’exploitation et de réparation des infrastructures afin de mieux garantir la sécurité publique à l’ère des cybermenaces.

Source : https://baoquocte.vn/vu-no-may-nhan-tin-o-lebanon-nguy-co-vu-khi-hoa-vat-dung-hang-ngay-291125.html

![[Photo] Le Premier ministre Pham Minh Chinh assiste à une conférence sur la garantie de la sécurité et de l'ordre dans le Nord-Ouest et les régions environnantes](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/24/933ce5c8b72e4663bd6c6cd8be908f23)

![[Photo] Les saveurs des gâteaux traditionnels du Sud du Vietnam](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/24/b220c9f405b945d798738ea0a94b29b8)

![[Photo] Le Premier ministre Pham Minh Chinh dialogue avec la jeunesse vietnamienne](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/24/7fd8b4735134417cbaf5be67ee9f88b1)

![[Photo] Vaincre le soleil pour faire disparaître les maisons temporaires et délabrées des ménages pauvres](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/24/824ba71165cc4f8fb6a3903ca0323e5d)

![[Photo] La force de l'équipe vietnamienne garantie pour le match contre le Laos](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/24/1e739f7af040492a9ffcb09c35a0810b)

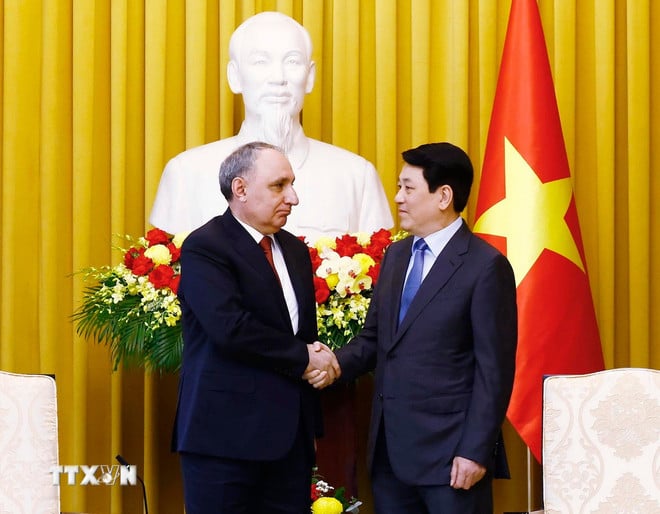

![[Photo] Le rédacteur en chef du journal Nhan Dan, Le Quoc Minh, reçoit la délégation du quotidien Nhan Dan](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/24/a9ac668e1a3744bca692bde02494f808)

Comment (0)