Selon TechRadar , une nouvelle étude a averti que des malfaiteurs exploitaient les messages Facebook pour déployer un outil sophistiqué de vol d'informations basé sur Python appelé Snake.

En conséquence, les chercheurs de la société de solutions de sécurité Cybereason ont partagé des détails sur cette campagne d'attaque dangereuse, affirmant que l'objectif principal de Snake est de voler des données sensibles et des informations de connexion à des utilisateurs naïfs. Il semble qu’il s’agisse d’une campagne relativement nouvelle, détectée pour la première fois en août 2023, et qui semble cibler les utilisateurs vietnamiens.

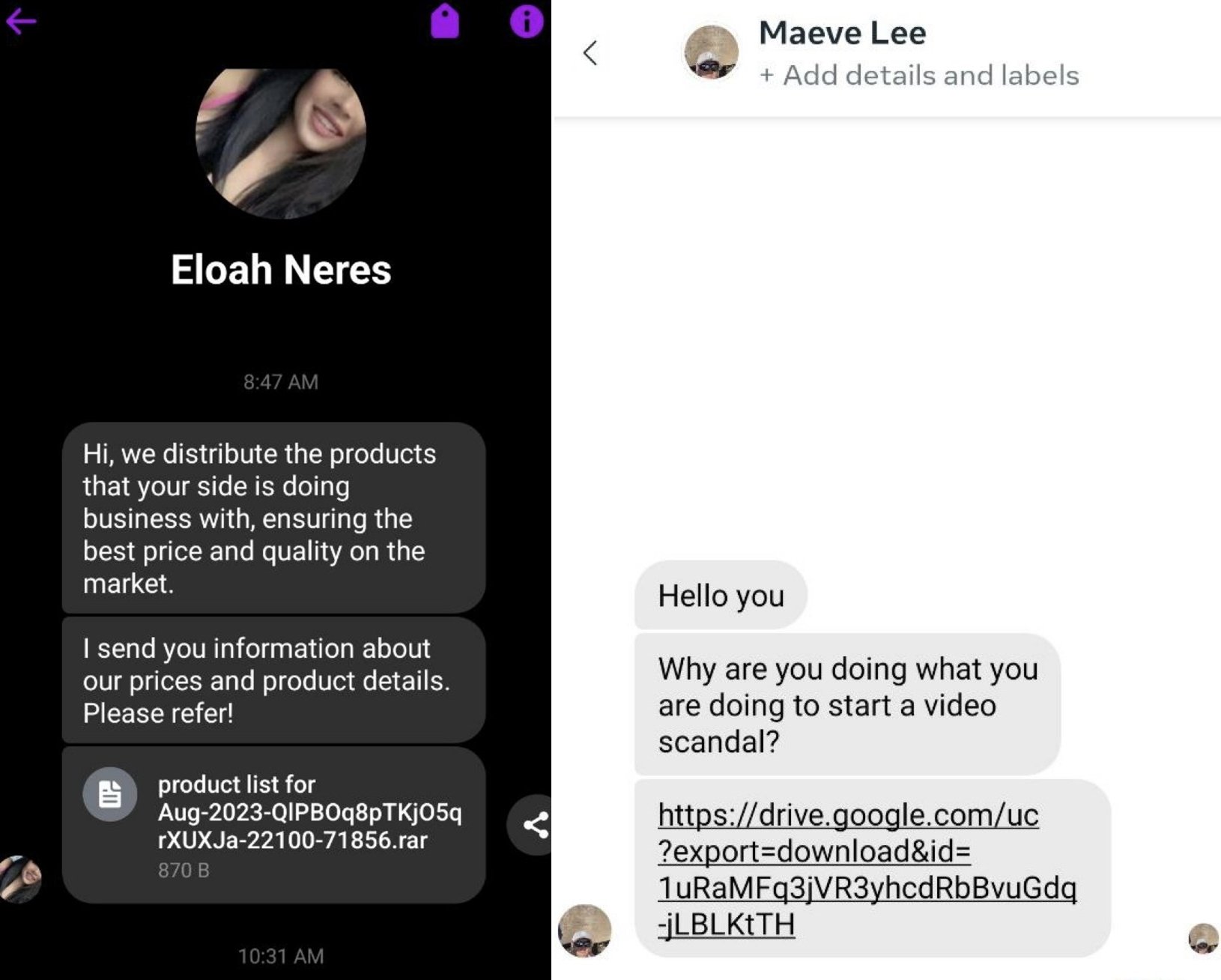

Concernant la méthode d'attaque, l'attaquant enverra des messages au contenu qui suscite la curiosité, mentionnant souvent que les vidéos sensibles de la victime ont été divulguées, ainsi que des liens pour télécharger des fichiers RAR ou ZIP compressés. Bien qu'apparemment inoffensifs, une fois ouverts, ils déclenchent une chaîne d'infection impliquant deux téléchargeurs de logiciels malveillants, dont un script batch et un script cmd. Dans ce document, le script cmd est responsable de l'exécution de l'outil de vol d'informations Snake à partir du référentiel GitLab contrôlé par l'attaquant.

Des messages contenant des liens malveillants se propagent via des messages Facebook.

Cybereason a identifié trois variantes de Snake, la troisième variante étant un exécutable créé par PyInstaller et ciblant les utilisateurs du navigateur Cốc Cốc, populaire au Vietnam.

Une fois collectées, les informations de connexion et les cookies sont partagés sur plusieurs plateformes, notamment Discord, GitHub et Telegram. Le logiciel malveillant cible également les comptes Facebook en extrayant des informations sur les cookies, ce qui pourrait indiquer que les prises de contrôle de compte seront utilisées à des fins de propagation de logiciels malveillants.

La campagne montre un lien avec des pirates informatiques du Vietnam en raison de la convention de dénomination des référentiels contrôlés par les attaquants, qui sont censés contenir des références vietnamiennes dans le code source. Par exemple « hoang.exe » ou « hoangtuan.exe », ou le chemin GitLab qui montre une connexion au nom « Khoi Nguyen ».

Cybereason a également noté que le malware cible également d'autres navigateurs tels que Brave, Chromium, Google Chrome, Microsoft Edge, Mozilla Firefox et Opera.

Cette découverte intervient dans un contexte de surveillance accrue de Facebook en raison de son incapacité présumée à soutenir les victimes de piratage de compte. Pour se protéger, les utilisateurs doivent prendre des précautions de sécurité, notamment en utilisant des mots de passe complexes et une authentification à deux facteurs (2FA).

Lien source

![[Photo] Le Premier ministre Pham Minh Chinh reçoit une délégation de dirigeants d'universités américaines](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/31/8be7f6be90624512b385fd1690124eaa)

![[Photo] Accélération de la construction de la rocade 3 et de l'autoroute Bien Hoa-Vung Tau](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/31/f1431fbe7d604caba041f84a718ccef7)

![[Photo] Le secrétaire général To Lam reçoit l'ambassadeur des États-Unis au Vietnam Marc E. Knapper](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/31/5ee45ded5fd548a685618a0b67c42970)

![[Photo] 2e Conférence du Comité exécutif des agences centrales du Parti](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/31/8f85b88962b34701ac511682b09b1e0d)

![[REVUE OCOP] An Lanh Huong Vet Yen Cat](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/27/c25032328e9a47be9991d5be7c0cad8c)

Comment (0)