En conséquence, le logiciel malveillant, surnommé « SparkCat », comprend des capacités OCR pour trouver des informations sensibles que les utilisateurs d'iPhone ont capturées.

Selon un rapport de Kaspersky, le logiciel est destiné à localiser les phrases de récupération des portefeuilles électroniques, permettant ainsi aux attaques de voler des bitcoins et d'autres crypto-monnaies.

Selon Kaspersky, SparkCat est actif depuis mars 2024. Un malware similaire a été découvert en 2023 ciblant les appareils Android et les PC, mais est désormais apparu sur iOS.

Dans le même temps, plusieurs applications de l'App Store ont été identifiées avec des logiciels espions OCR, notamment ComeCome, WeTink et AnyGPT, mais il n'est pas clair si l'infection était intentionnelle de la part des développeurs ou le résultat d'une attaque de la chaîne d'approvisionnement.

Les applications malveillantes demanderont l'accès aux photos de l'utilisateur après le téléchargement. S'ils en ont l'autorisation, ils utiliseront l'OCR pour trier les images afin de trouver le texte pertinent. Certaines applications sont toujours présentes dans l’App Store et semblent cibler les utilisateurs iOS en Europe et en Asie.

Les applications Android sont également affectées par ce malware, c'est pourquoi Kaspersky conseille aux utilisateurs d'éviter de stocker des captures d'écran contenant des informations sensibles pour éviter ce type d'attaque.

Source : https://kinhtedothi.vn/xuat-hien-ma-doc-tan-cong-ios.html

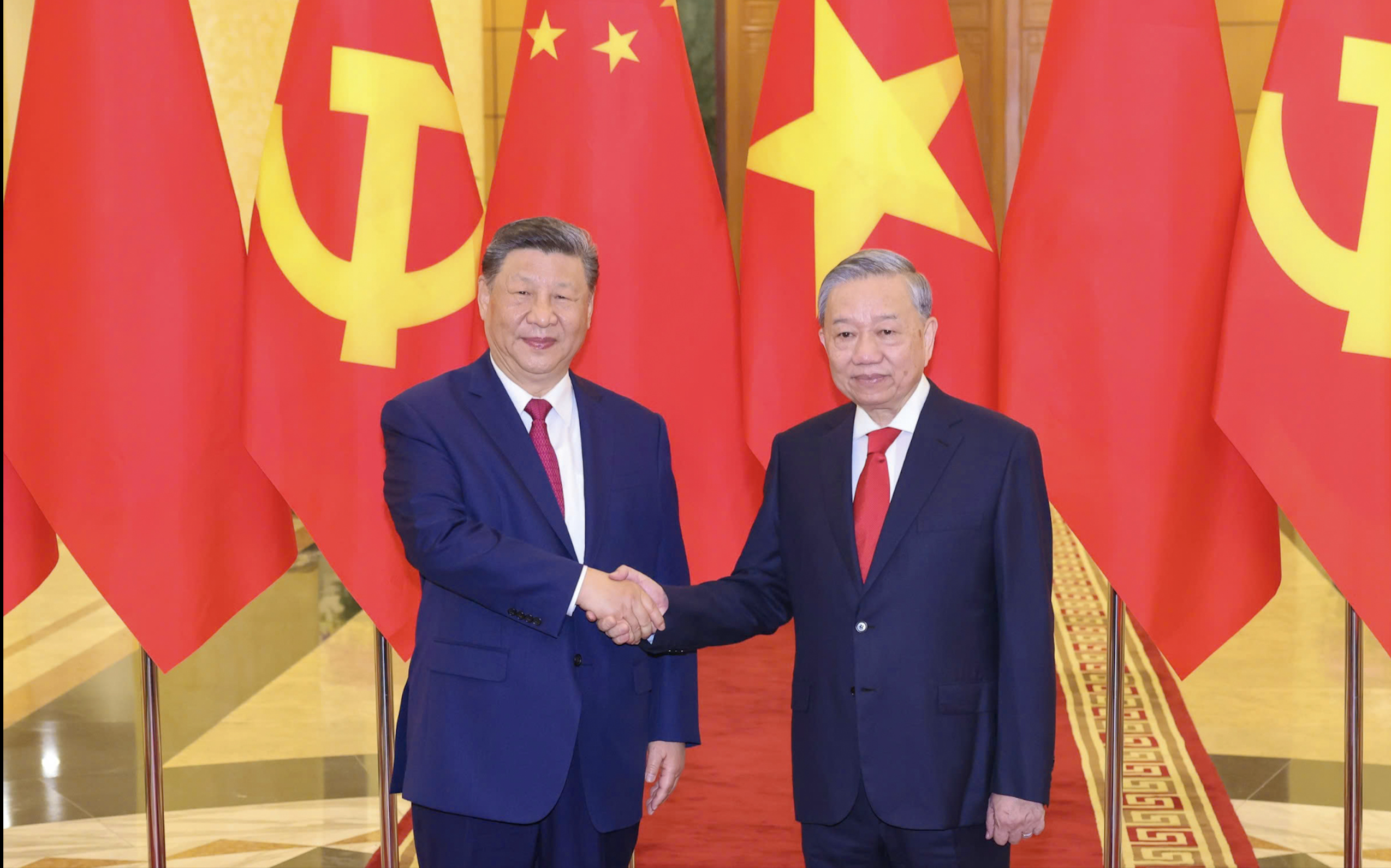

![[Photo] Le Premier ministre Pham Minh Chinh rencontre le secrétaire général et président de la Chine Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/893f1141468a49e29fb42607a670b174)

![[Photo] Le président de l'Assemblée nationale, Tran Thanh Man, rencontre le secrétaire général et président de la Chine, Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/4e8fab54da744230b54598eff0070485)

![[Photo] Terminal T3 de Tan Son Nhat - un projet clé achevé plus tôt que prévu](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/15/85f0ae82199548e5a30d478733f4d783)

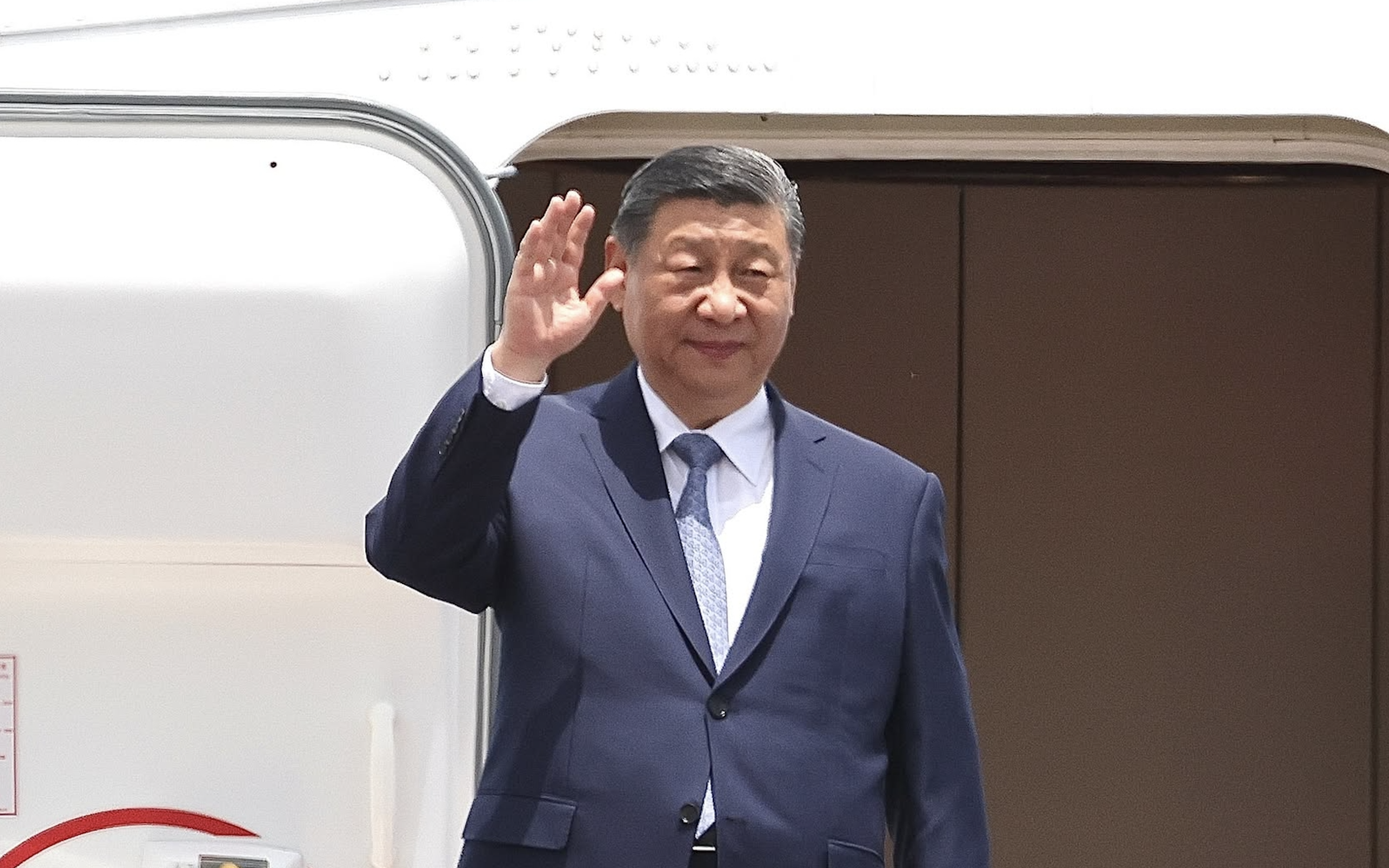

![[Photo] Réception pour accueillir le secrétaire général et président de la Chine Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/15/ef636fe84ae24df48dcc734ac3692867)

Comment (0)