وتنشر الحملة التي أطلق عليها اسم "عملية التثليث" استغلالًا بدون نقرة واحدة عبر تطبيق iMessage لتشغيل برامج ضارة تكتسب سيطرة كاملة على جهاز المستخدم وبياناته، والهدف النهائي هو التجسس سرًا على المستخدمين.

تم اكتشاف حملة لمهاجمة مستخدمي أجهزة iOS مؤخرًا.

اكتشف خبراء كاسبرسكي هذه الحملة الخبيثة المتقدمة للغاية أثناء مراقبة حركة مرور الشبكة على شبكة Wi-Fi الخاصة بالشركة باستخدام منصة Kaspersky Unified Monitoring and Analysis Platform (KUMA). وبعد إجراء مزيد من التحليلات، اكتشف الباحثون أن الجهة المسؤولة عن التهديد كانت تستهدف أجهزة iOS الخاصة بعشرات الموظفين في الشركة.

ولا يزال التحقيق الفني في الهجوم مستمرًا، لكن باحثي كاسبرسكي تمكنوا من تحديد تسلسل العدوى العام. يتلقى الضحية رسالة iMessage تحتوي على مرفق يحتوي على استغلال عدم النقر. دون الحاجة إلى تفاعل الضحية، تقوم الرسالة بتفعيل ثغرة أمنية تؤدي إلى تنفيذ التعليمات البرمجية لتصعيد الامتيازات وتوفير التحكم الكامل في الجهاز المصاب. بمجرد أن يتمكن المهاجم من إنشاء وجوده على الجهاز بنجاح، يتم حذف الرسالة تلقائيًا.

ولا يتوقف الأمر عند هذا الحد، حيث يقوم برنامج التجسس بنقل المعلومات الشخصية بهدوء إلى خوادم بعيدة، بما في ذلك التسجيلات الصوتية والصور من تطبيقات المراسلة الفورية، والموقع الجغرافي، والبيانات حول عدد من الأنشطة الأخرى لمالك الجهاز المصاب.

وأكد خبراء كاسبرسكي أثناء التحليل عدم وجود أي تأثير على منتجات الشركة أو تقنياتها أو خدماتها، كما لم تتأثر أي من بيانات عملاء كاسبرسكي أو العمليات الهامة للشركة. لا يمكن للمهاجمين الوصول إلا إلى البيانات المخزنة على الأجهزة المصابة. كانت شركة كاسبيرسكي هي الشركة الأولى التي اكتشفت هذا الهجوم، ولكنها على الأرجح لن تكون الهدف الوحيد.

في مجال الأمن السيبراني، حتى أكثر أنظمة التشغيل أمانًا معرضة للاختراق. ونظرًا لأن مهاجمي التهديدات المتقدمة المستمرة (APT) يطورون أساليبهم باستمرار ويبحثون عن نقاط ضعف جديدة لاستغلالها، يجب على الشركات إعطاء الأولوية لأمن أنظمتها. ويشمل ذلك تثقيف الموظفين وتوعيتهم ، وتزويدهم بأحدث المعلومات والأدوات المتعلقة بالتهديدات لتحديد التهديدات المحتملة والحماية منها بفعالية، وفقًا لإيغور كوزنتسوف، رئيس منطقة أوروبا الشرقية والشرق الأوسط وأفريقيا في فريق البحث والتحليل العالمي (GReAT) في كاسبرسكي.

[إعلان 2]

رابط المصدر

![[صورة] لقطة مقربة لفريق الكلاب البوليسية الفيتنامي أثناء البحث عن ضحايا الزلزال في ميانمار](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/d4949a0510ba40af93a15359b5450df2)

![[صورة] الرئيس لونغ كونغ والملك فيليب ملك بلجيكا يزوران قلعة ثانغ لونغ الإمبراطورية](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/cb080a6652f84a1291edc3d2ee50f631)

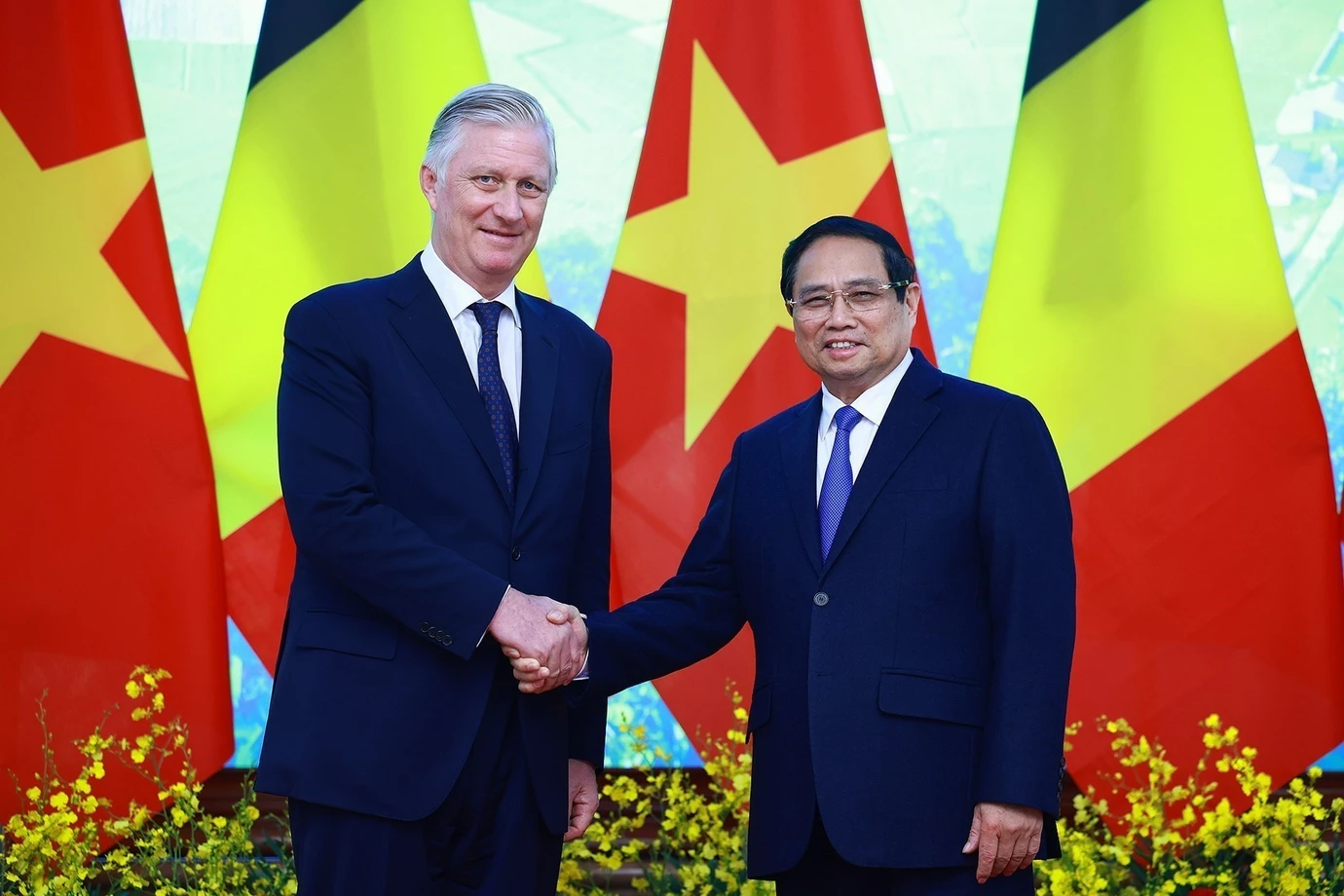

![[صورة] رئيس الوزراء فام مينه تشينه يلتقي بالملك فيليب ملك بلجيكا](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/be2f9ad3b17843b9b8f8dee6f2d227e7)

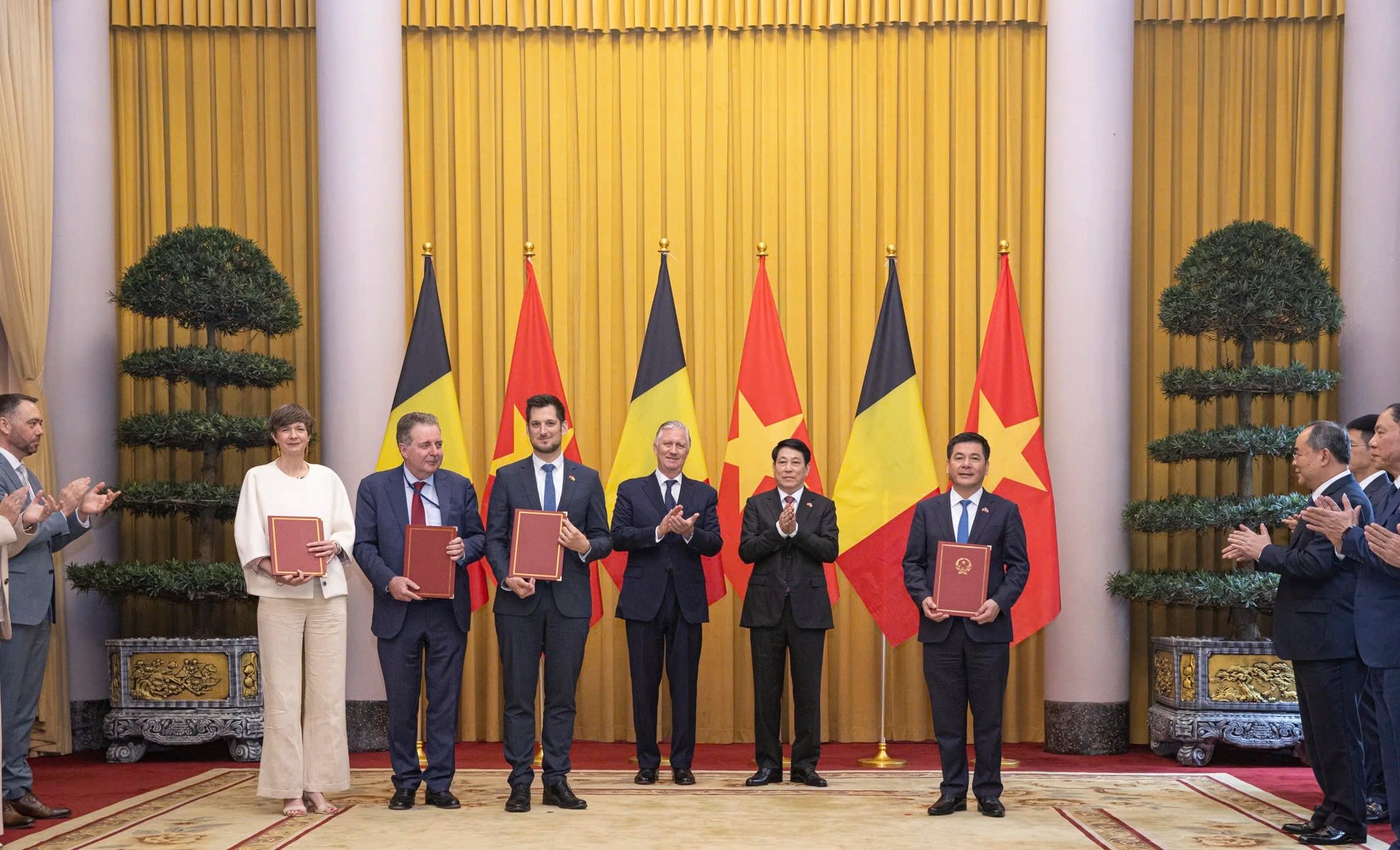

![[صورة] الأمين العام تو لام يستقبل الملك فيليب ملك بلجيكا](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/e5963137a0c9428dabb93bdb34b86d7c)

![[صورة] عاصمة ميانمار في حالة من الفوضى بعد الزلزال الكبير](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/7719e43b61ba40f3ac17f5c3c1f03720)

تعليق (0)