แคมเปญนี้ซึ่งใช้ชื่อว่า 'ปฏิบัติการสามเหลี่ยมหน้าจั่ว' เผยแพร่ช่องโหว่แบบไม่ต้องคลิกผ่าน iMessage เพื่อรันมัลแวร์ที่สามารถควบคุมอุปกรณ์และข้อมูลของผู้ใช้โดยสมบูรณ์ โดยมีเป้าหมายสูงสุดคือการสอดส่องผู้ใช้อย่างลับๆ

เพิ่งค้นพบแคมเปญโจมตีผู้ใช้อุปกรณ์ iOS

ผู้เชี่ยวชาญของ Kaspersky ค้นพบแคมเปญ APT นี้ในขณะที่ทำการตรวจสอบปริมาณข้อมูลเครือข่ายของ Wi-Fi ขององค์กรโดยใช้ Kaspersky Unified Monitoring and Analysis Platform (KUMA) หลังจากวิเคราะห์เพิ่มเติมแล้ว นักวิจัยก็ได้ค้นพบว่าผู้ก่อภัยคุกคามได้กำหนดเป้าหมายเป็นอุปกรณ์ iOS ของพนักงานบริษัทหลายสิบคน

การสืบสวนทางเทคนิคเกี่ยวกับการโจมตีดังกล่าวยังคงดำเนินต่อไป แต่ผู้วิจัยของ Kaspersky สามารถระบุลำดับการติดเชื้อโดยทั่วไปได้ เหยื่อจะได้รับข้อความ iMessage พร้อมไฟล์แนบที่มีช่องโหว่ Zero-click โดยที่ไม่จำเป็นต้องมีการโต้ตอบจากเหยื่อ ข้อความนี้จะกระตุ้นให้เกิดช่องโหว่ที่นำไปสู่การดำเนินการโค้ดเพื่อขยายสิทธิ์และมอบการควบคุมเต็มรูปแบบให้กับอุปกรณ์ที่ติดไวรัส เมื่อผู้โจมตีสามารถสร้างการมีอยู่ของตนบนอุปกรณ์ได้สำเร็จ ข้อความนั้นจะถูกลบออกโดยอัตโนมัติ

ไม่เพียงเท่านั้น สปายแวร์ยังส่งข้อมูลส่วนตัวอย่างเงียบๆ ไปยังเซิร์ฟเวอร์ระยะไกลอีกด้วย รวมถึงการบันทึกเสียง รูปถ่ายจากแอพส่งข้อความโต้ตอบแบบทันที ตำแหน่งทางภูมิศาสตร์ และข้อมูลเกี่ยวกับกิจกรรมอื่นๆ มากมายของเจ้าของอุปกรณ์ที่ติดไวรัส

ระหว่างการวิเคราะห์ ผู้เชี่ยวชาญของ Kaspersky ยืนยันว่าไม่มีผลกระทบต่อผลิตภัณฑ์ เทคโนโลยี และบริการของบริษัท และไม่มีข้อมูลลูกค้าของ Kaspersky หรือกระบวนการที่สำคัญของบริษัทได้รับผลกระทบแต่อย่างใด ผู้โจมตีสามารถเข้าถึงข้อมูลที่จัดเก็บในอุปกรณ์ที่ติดไวรัสได้เท่านั้น Kaspersky เป็นบริษัทแรกที่ตรวจจับการโจมตีนี้ แต่มีแนวโน้มว่าจะไม่ใช่เป้าหมายเดียว

“เมื่อพูดถึงความปลอดภัยทางไซเบอร์ ระบบปฏิบัติการที่ปลอดภัยที่สุดก็อาจตกอยู่ในอันตรายได้ เนื่องจากผู้โจมตี APT พัฒนากลวิธีอย่างต่อเนื่องและมองหาจุดอ่อนใหม่ๆ เพื่อใช้ประโยชน์ ธุรกิจต่างๆ จึงต้องให้ความสำคัญกับความปลอดภัยของระบบ ซึ่งรวมถึงการให้ความสำคัญกับการให้ความรู้และสร้าง ความตระหนักรู้ แก่พนักงาน ขณะเดียวกันก็มอบข้อมูลและเครื่องมือล่าสุดเกี่ยวกับภัยคุกคามแก่พนักงาน เพื่อระบุและป้องกันภัยคุกคามที่อาจเกิดขึ้นได้อย่างมีประสิทธิภาพ” อิกอร์ คูซเนตซอฟ หัวหน้าฝ่าย EEMEA ของ Kaspersky’s Global Research and Analysis Team (GReAT) กล่าว

ลิงค์ที่มา

![[ภาพ] เลขาธิการโต ลัม เข้าเฝ้ากษัตริย์ฟิลิปแห่งเบลเยียม](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/e5963137a0c9428dabb93bdb34b86d7c)

![[ภาพ] ภาพระยะใกล้ของทีมสุนัขดมกลิ่นของเวียดนามที่กำลังค้นหาเหยื่อแผ่นดินไหวในเมียนมาร์](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/d4949a0510ba40af93a15359b5450df2)

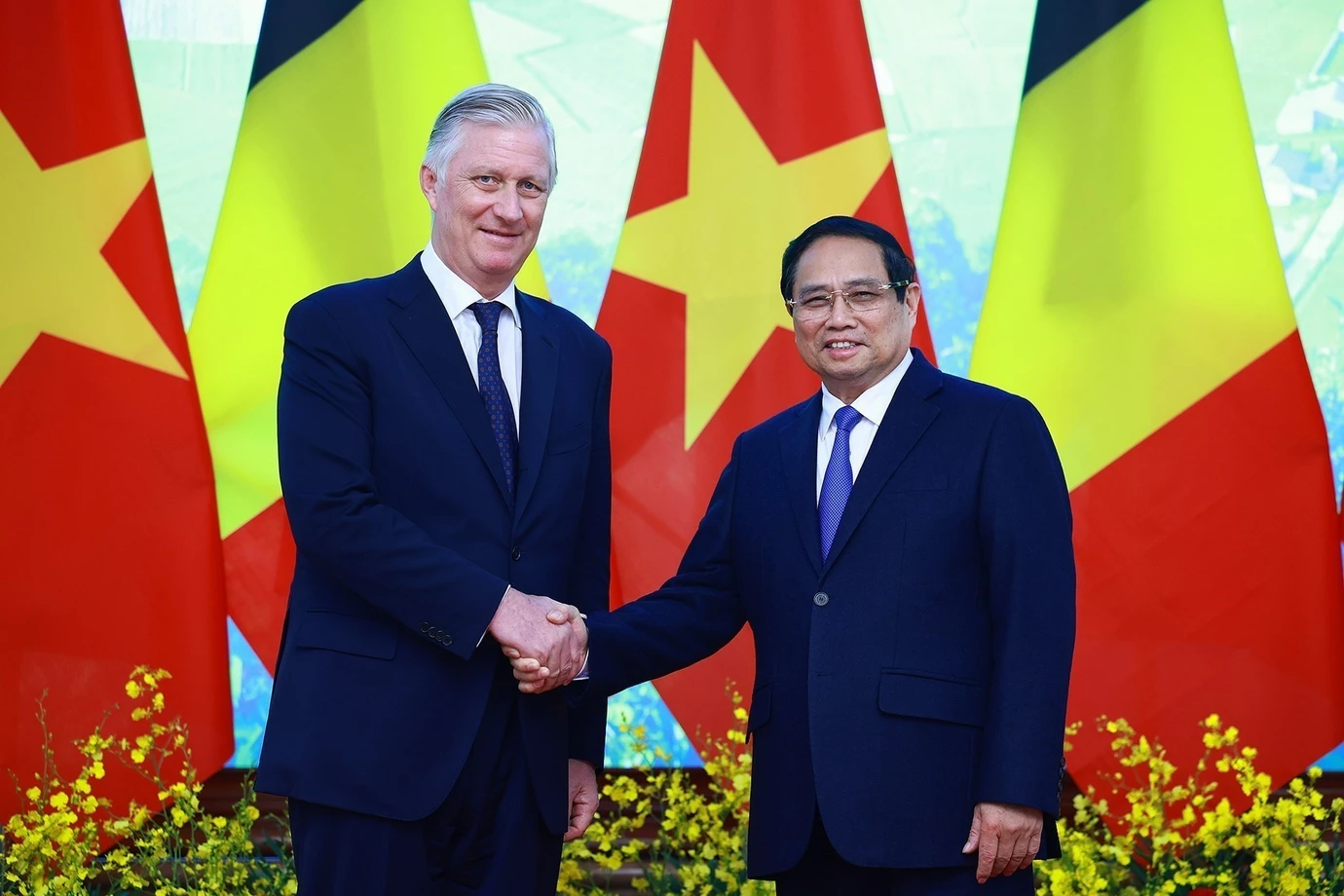

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh เข้าเฝ้าสมเด็จพระราชาฟิลิปแห่งเบลเยียม](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/be2f9ad3b17843b9b8f8dee6f2d227e7)

![[ภาพ] ประธานาธิบดีเลืองเกวงและกษัตริย์ฟิลิปแห่งเบลเยียมเยี่ยมชมป้อมปราการหลวงทังลอง](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/cb080a6652f84a1291edc3d2ee50f631)

![[ภาพ] เมืองหลวงเมียนมาร์อยู่ในสภาพโกลาหลหลังเกิดแผ่นดินไหวครั้งใหญ่](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/7719e43b61ba40f3ac17f5c3c1f03720)

การแสดงความคิดเห็น (0)