การรณรงค์โจมตีแบบกำหนดเป้าหมายเพิ่มขึ้นอย่างรวดเร็ว

การโจมตีแบบกำหนดเป้าหมาย - APT บนระบบข้อมูลสำคัญที่มีข้อมูลจำนวนมากและมีอิทธิพลอย่างมาก เป็นและยังคงเป็นหนึ่งในแนวโน้มการโจมตีที่กลุ่มแฮ็กเกอร์หลายกลุ่มเลือกใช้ แนวโน้มนี้กำลังแข็งแกร่งขึ้นในบริบทที่องค์กรและธุรกิจจำนวนมากเปลี่ยนการดำเนินการไปสู่สภาพแวดล้อมดิจิทัล ซึ่งมีทรัพย์สินข้อมูลที่มีขนาดใหญ่ขึ้นเรื่อยๆ

ในความเป็นจริง สถานการณ์ด้านความปลอดภัยทางไซเบอร์ในโลกและเวียดนามในช่วงเดือนแรกของปีนี้ แสดงให้เห็นอย่างชัดเจนถึงแนวโน้มการโจมตีแบบกำหนดเป้าหมายที่เพิ่มขึ้นบนระบบของหน่วยงานที่ปฏิบัติงานในภาคส่วนสำคัญ เช่น พลังงาน โทรคมนาคม เป็นต้น โดยเฉพาะอย่างยิ่งในเวียดนาม ในช่วงครึ่งแรกของปี 2567 การโจมตีแบบกำหนดเป้าหมายโดยใช้แรนซัมแวร์บนระบบของ VNDIRECT, PVOIL เป็นต้น ทำให้เกิดการหยุดชะงักในการดำเนินงานและความเสียหายทางวัตถุและภาพลักษณ์ต่อธุรกิจเหล่านี้ รวมถึงการดำเนินกิจกรรมเพื่อประกันความปลอดภัยทางไซเบอร์ของชาติอีกด้วย

ศูนย์ตรวจสอบความปลอดภัยทางไซเบอร์แห่งชาติ (NCSC) ภายใต้กรมความปลอดภัยสารสนเทศ เปิดเผยว่า เมื่อเร็วๆ นี้ หน่วยงานได้บันทึกข้อมูลที่เกี่ยวข้องกับแคมเปญโจมตีทางไซเบอร์โดยเจตนา โดยใช้มัลแวร์ที่ซับซ้อนและเทคนิคโจมตีที่ซับซ้อนเพื่อเจาะระบบข้อมูลสำคัญขององค์กรและธุรกิจต่างๆ โดยมีเป้าหมายหลักเพื่อการโจมตีทางไซเบอร์ การโจรกรรมข้อมูล และการทำลายระบบ

ในคำเตือนเมื่อวันที่ 11 กันยายน ที่ส่งไปยังหน่วยงานเฉพาะทางด้านไอทีและความปลอดภัยข้อมูลของกระทรวง สาขา และท้องถิ่น สำหรับบริษัท วิสาหกิจของรัฐ วิสาหกิจที่ให้บริการโทรคมนาคม อินเทอร์เน็ตและแพลตฟอร์มดิจิทัล และองค์กรการเงินและการธนาคาร กรมความปลอดภัยข้อมูลได้ให้ข้อมูลโดยละเอียดเกี่ยวกับแคมเปญโจมตี APT โดยกลุ่มโจมตี 3 กลุ่ม ได้แก่ Mallox Ransomware, Lazarus และ Stately Taurus (หรือเรียกอีกอย่างว่า Mustang Panda)

โดยเฉพาะอย่างยิ่งควบคู่ไปกับการสังเคราะห์และวิเคราะห์พฤติกรรมการโจมตีของกลุ่มโจมตีในแคมเปญโจมตีแบบกำหนดเป้าหมาย 3 แคมเปญที่มุ่งเป้าไปที่ระบบข้อมูลที่สำคัญ ได้แก่ แคมเปญโจมตีที่เกี่ยวข้องกับมัลแวร์เรียกค่าไถ่ Mallox แคมเปญของกลุ่ม Lazarus ที่ใช้แอปพลิเคชัน Windows ปลอมเป็นแพลตฟอร์มวิดีโอคอนเฟอเรนซ์เพื่อแพร่กระจายมัลแวร์หลายประเภท และแคมเปญของกลุ่ม Stately Taurus ที่ใช้ประโยชน์จาก VSCode ในการโจมตีองค์กรต่างๆ ในเอเชีย กรมความปลอดภัยข้อมูลยังได้จัดทำตัวบ่งชี้การโจมตีทางไซเบอร์ (IoC) เพื่อให้หน่วยงาน องค์กร และธุรกิจต่างๆ ทั่วประเทศสามารถตรวจสอบและตรวจจับความเสี่ยงของการโจมตีทางไซเบอร์ในระยะเริ่มต้นได้

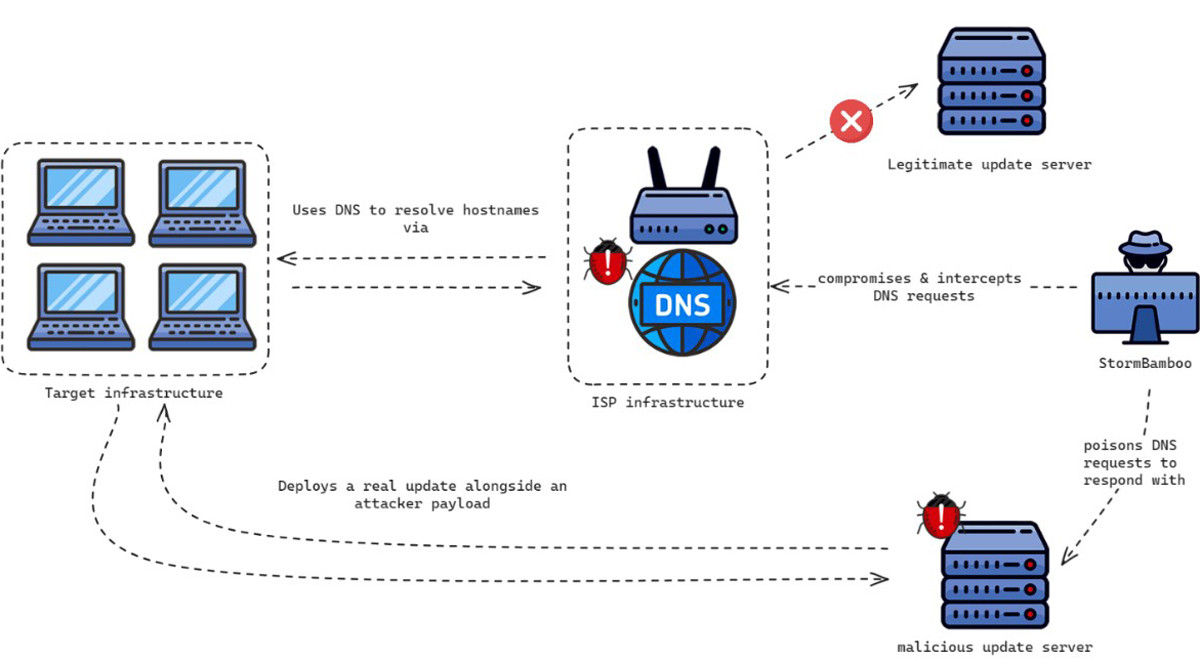

ก่อนหน้านั้นในเดือนสิงหาคม 2024 กรมความปลอดภัยข้อมูลยังได้ออกคำเตือนอย่างต่อเนื่องเกี่ยวกับแคมเปญโจมตีแบบเจาะจงอันตรายอื่นๆ เช่น แคมเปญที่ใช้เทคนิค 'AppDomainManager Injection' เพื่อแพร่กระจายมัลแวร์ ซึ่งระบุว่าเกี่ยวข้องกับกลุ่ม APT 41 และส่งผลกระทบต่อองค์กรในภูมิภาคเอเชียแปซิฟิก รวมถึงเวียดนาม แคมเปญโจมตีทางไซเบอร์ที่ดำเนินการโดยกลุ่ม APT StormBamboo ซึ่งกำหนดเป้าหมายเป็นผู้ให้บริการอินเทอร์เน็ต โดยมีเป้าหมายเพื่อติดตั้งมัลแวร์บนระบบ macOS และ Windows ของผู้ใช้ เพื่อเข้าควบคุมและขโมยข้อมูลสำคัญ แคมเปญโจมตีทางไซเบอร์ดำเนินการโดยกลุ่มโจมตี APT MirrorFace โดยมี "เป้าหมาย" เป็นกลุ่มสถาบันการเงิน สถาบันวิจัย และผู้ผลิต...

ข้อมูลเกี่ยวกับกลุ่มโจมตีที่เป็นเป้าหมายที่มุ่งเป้าไปที่องค์กรขนาดใหญ่และธุรกิจในเวียดนามก็เป็นเนื้อหาที่ Viettel CyberSecurity ให้ความสำคัญในการวิเคราะห์และแบ่งปันในรายงานเกี่ยวกับสถานการณ์ด้านความปลอดภัยทางข้อมูลในเวียดนามในช่วงครึ่งแรกของปีนี้

โดยเฉพาะอย่างยิ่งการวิเคราะห์โดยผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ของ Viettel แสดงให้เห็นว่าในช่วงครึ่งแรกของปี 2024 กลุ่มโจมตี APT ได้อัปเกรดเครื่องมือและมัลแวร์ที่ใช้ในการโจมตี ดังนั้นวิธีการโจมตีหลักของกลุ่ม APT คือการใช้เอกสารและซอฟต์แวร์ปลอมเพื่อหลอกผู้ใช้ให้รันโค้ดที่เป็นอันตราย และเทคนิคยอดนิยมที่ใช้โดยหลายกลุ่มคือ DLL-Sideloading ซึ่งใช้ประโยชน์จากไฟล์ปฏิบัติการที่สะอาดเพื่อโหลด DLL ที่เป็นอันตรายหรือผ่านช่องโหว่ด้านความปลอดภัย CVE

กลุ่ม APT ที่ได้รับการประเมินโดยระบบเทคนิคของ Viettel CyberSecurity ว่ามีผลกระทบอย่างมากต่อธุรกิจและองค์กรในเวียดนามในช่วงเดือนแรกของปี 2024 ได้แก่ Mustang Panda, Lazarus, Kimsuky, SharpPanda, APT32, APT 28 และ APT27

มาตรการป้องกันความเสี่ยงเบื้องต้นของระบบถูกโจมตีโดย APT

ในคำเตือนเกี่ยวกับแคมเปญโจมตีแบบกำหนดเป้าหมาย APT ฝ่ายความปลอดภัยข้อมูลแนะนำให้หน่วยงาน องค์กร และธุรกิจต่างๆ ดำเนินการตรวจสอบและทบทวนระบบข้อมูลที่ใช้งานซึ่งอาจได้รับผลกระทบจากแคมเปญโจมตี ในเวลาเดียวกัน ให้ตรวจสอบข้อมูลที่เกี่ยวข้องกับแคมเปญโจมตีทางไซเบอร์อย่างเชิงรุกเพื่อดำเนินการในระยะเริ่มต้นและหลีกเลี่ยงความเสี่ยงในการถูกโจมตี

พร้อมกันนี้ ยังแนะนำให้หน่วยงานต่างๆ เพิ่มความเข้มงวดในการติดตามและจัดทำแผนตอบสนองเมื่อตรวจพบสัญญาณการแสวงหาผลประโยชน์และการโจมตีทางไซเบอร์ ตรวจสอบช่องทางการเตือนภัยจากหน่วยงานและองค์กรด้านความปลอดภัยข้อมูลขนาดใหญ่เป็นประจำ เพื่อตรวจจับความเสี่ยงจากการโจมตีทางไซเบอร์ได้อย่างทันท่วงที

ในบริบทของการโจมตีทางไซเบอร์ รวมถึงการโจมตีแบบกำหนดเป้าหมาย ซึ่งเพิ่มขึ้นอย่างต่อเนื่องทั่วโลกและในเวียดนาม ผู้เชี่ยวชาญด้านความปลอดภัยของข้อมูลได้แนะนำมาตรการต่างๆ ให้กับองค์กรและบริษัทในประเทศเพื่อมุ่งเน้นเพื่อลดความเสี่ยงและรักษาการผลิตและกิจกรรมทางธุรกิจอย่างต่อเนื่อง

นั่นคือ: การตรวจสอบกระบวนการ ระบบการจัดการข้อมูลลูกค้า ข้อมูลภายใน สแกนระบบเชิงรุกเพื่อหาสัญญาณการบุกรุก ตรวจจับและตอบสนองอย่างทันท่วงทีต่อกลุ่มโจมตีที่เป็นเป้าหมาย ตรวจสอบและอัพเกรดเวอร์ชั่นของซอฟต์แวร์และแอปพลิเคชันที่มีช่องโหว่ด้านความปลอดภัยที่ส่งผลกระทบอย่างร้ายแรง...

ที่มา: https://vietnamnet.vn/lien-tiep-xuat-hien-chien-dich-tan-cong-apt-nham-vao-to-chuc-doanh-nghiep-viet-2323445.html

![[ภาพถ่าย] ขบวน Ao Dai ที่มีเอกลักษณ์เฉพาะตัวซึ่งมีลักษณะคล้ายแผนที่ของเวียดนาม โดยมีผู้หญิงเข้าร่วมมากกว่า 1,000 คน](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/29/fbd695fa9d5f43b89800439215ad7c69)

![[ภาพ] โรงเรียนและนักเรียนเข้าสู่การเปลี่ยนแปลงทางดิจิทัลเพื่อสร้างโรงเรียนอัจฉริยะ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/29/9ede9f0df2d342bdbf555d36e753854f)

![[ภาพ] รถดอกไม้และเรือดอกไม้แข่งขันกันอวดสีสันเพื่อเฉลิมฉลองครบรอบ 50 ปีวันปลดปล่อยดานัง](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/086d6ece3f244f019ca50bf7cd02753b)

![[ภาพ] ฝึกจิตวิญญาณทหารเรือ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/29/51457838358049fb8676fe7122a92bfa)

การแสดงความคิดเห็น (0)