ข้อมูลเตือนเกี่ยวกับแรนซัมแวร์เพิ่งได้รับการแบ่งปันโดยผู้เชี่ยวชาญ Vu Ngoc Son ซึ่งเป็นหัวหน้าแผนกวิจัยเทคโนโลยี สมาคมความปลอดภัยทางไซเบอร์แห่งชาติ

โดยเฉพาะอย่างยิ่ง ตามคำกล่าวของนาย Vu Ngoc Son ในช่วง 2 สัปดาห์ที่ผ่านมา ได้เกิดการโจมตี Double Extortion Ransomware อย่างต่อเนื่อง และมีแนวโน้มว่าจะเป็นแนวโน้มหลักของการโจมตีทางไซเบอร์ในปี 2024 โดยเหยื่อล่าสุดของการโจมตีรูปแบบนี้ ได้แก่ Schneider Electric, Kansas City Public Transportation Authority (สหรัฐอเมริกา), British Library, ESO Solutions (สหรัฐอเมริกา)

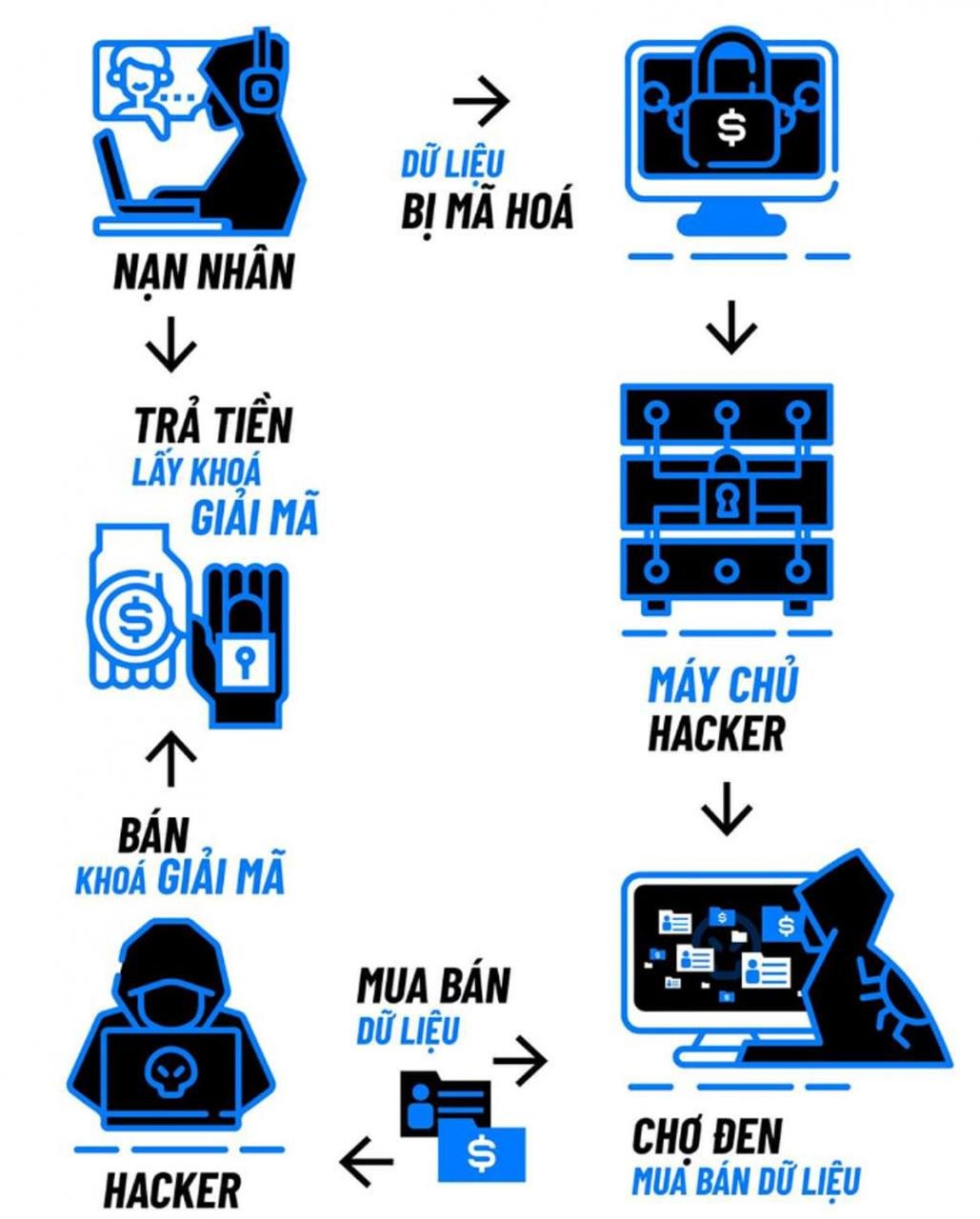

เมื่ออธิบายเพิ่มเติมเกี่ยวกับรูปแบบการโจมตีทางไซเบอร์นี้ ผู้เชี่ยวชาญจาก National Cyber Security Association ได้วิเคราะห์ว่าแรนซัมแวร์แบบคู่ถือเป็นรูปแบบหนึ่งของการโจมตี "ของผู้ก่อการร้าย" ต่อเหยื่อ

ด้วยเหตุนี้ ระบบคอมพิวเตอร์ของเหยื่อจะถูกทำให้ช้าลงก่อนเนื่องจากไม่สามารถเข้าถึงข้อมูลใดๆ ได้เนื่องจากการเข้ารหัส เหยื่อถูกบังคับให้จ่ายค่าไถ่เพื่อรับคีย์ถอดรหัสข้อมูลกลับคืนมา ต่อไปแฮกเกอร์สามารถขายข้อมูลเหล่านี้ในตลาดมืดต่อไปได้ ทำให้เกิดความเสี่ยงต่อการรั่วไหลของข้อมูล ข้อมูลที่ขายอาจมีข้อมูลที่ละเอียดอ่อนซึ่งส่งผลต่อธุรกิจและกิจกรรมการผลิตของเหยื่อ

ในเวียดนาม แม้ว่าจะไม่มีบันทึกอย่างเป็นทางการเกี่ยวกับเหตุการณ์ที่คล้ายกันจากแรนซัมแวร์สองตัวในช่วงไม่นานนี้ก็ตาม อย่างไรก็ตาม ผู้ดูแลระบบต้องระมัดระวังอย่างยิ่ง เนื่องจากช่วงก่อนเทศกาลตรุษจีนและวันตรุษจีนเป็นช่วงเวลาที่แฮกเกอร์ชื่นชอบเสมอ ช่วงนี้จะเป็นช่วงที่ระบบจะ “ปิด” นานมาก ผู้ดูแลระบบจะไม่ได้ปฏิบัติหน้าที่ต่อเนื่องเหมือนปกติ หากถูกโจมตีก็จะตรวจจับได้ยาก เวลาในการจัดการเหตุการณ์ก็จะนานขึ้นเพราะไม่สามารถระดมกำลังได้รวดเร็วเหมือนปกติ

ตามรายงานของ NCS ในปี 2023 ยังมีกรณีการโจมตีเข้ารหัสข้อมูลด้วยแรนซัมแวร์จำนวนมากซึ่งก่อให้เกิดผลร้ายแรง มีการบันทึกว่าคอมพิวเตอร์และเซิร์ฟเวอร์มากถึง 83,000 เครื่องถูกโจมตีด้วยมัลแวร์เข้ารหัสข้อมูล ซึ่งเพิ่มขึ้น 8.4% เมื่อเทียบกับปี 2022

โดยเฉพาะอย่างยิ่งในไตรมาสที่สี่ของปี 2023 จำนวนการโจมตีด้วยมัลแวร์เข้ารหัสข้อมูลเพิ่มขึ้นอย่างรวดเร็วเกิน 23% เมื่อเทียบกับค่าเฉลี่ยของสามไตรมาสแรกของปี หน่วยงานสำคัญหลายแห่งยังรายงานการโจมตีการเข้ารหัสข้อมูลในช่วงเวลานี้ด้วย จำนวนตัวแปรแรนซัมแวร์ที่ปรากฏในปี 2023 มีจำนวน 37,500 ตัว เพิ่มขึ้น 5.7% เมื่อเทียบกับปี 2022

ในรายงานที่เพิ่งเผยแพร่ใหม่เกี่ยวกับความเสี่ยงของการสูญเสียความปลอดภัยของข้อมูลในเวียดนามในปี 2023 ระบบเทคนิคของ Viettel CyberSecurity บันทึกการโจมตีด้วยแรนซัมแวร์อย่างน้อย 9 ครั้งที่กำหนดเป้าหมายไปที่บริษัทและองค์กรขนาดใหญ่ในเวียดนาม การโจมตีเหล่านี้เข้ารหัสข้อมูลหลายร้อย GB และกรรโชกทรัพย์อย่างน้อย 3 ล้านดอลลาร์สหรัฐ ก่อให้เกิดการหยุดชะงักและความเสียหายอย่างหนักแก่บริษัทและองค์กรที่เป็นเป้าหมาย

กระแส 'Ransomware as a Service' กำลังเติบโตและมุ่งเน้นไปที่องค์กรธุรกิจ ภาคส่วนที่ได้รับผลกระทบจาก Ransomware มากที่สุดในปี 2023 คือองค์กรและธุรกิจขนาดใหญ่ โดยเฉพาะในด้านการธนาคาร การเงิน ประกันภัย พลังงาน...

ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ของ Viettel ให้ความเห็นว่าการโจมตีด้วยแรนซัมแวร์ที่เพิ่มมากขึ้นต่อธุรกิจและองค์กรต่างๆ เป็นหนึ่งในสี่แนวโน้มด้านเทคโนโลยีและความปลอดภัยของข้อมูลในปี 2024 ในเวียดนาม ธุรกิจทั่วโลกและในเวียดนามอาจตกเป็นเหยื่อของแรนซัมแวร์ได้ จุดอ่อนหลักๆ ที่นำไปสู่การโจมตีด้วยแรนซัมแวร์ต่อองค์กร มักมุ่งเน้นไปที่บุคคล จุดอ่อนของซอฟต์แวร์ และสินทรัพย์ดิจิทัลบนอินเทอร์เน็ต เช่น เว็บไซต์และแอปพลิเคชัน

การดำเนินการทางธุรกิจเพื่อป้องกันแรนซัมแวร์ ได้แก่ การให้ความสำคัญกับการฝึกอบรมพนักงาน เพิ่มความตระหนักรู้เกี่ยวกับการโจมตีในรูปแบบอีเมลที่มีลิงก์ปลอม และเพิ่มการตรวจจับฟิชชิ่งและการจัดการเบื้องต้นของไฟล์ที่น่าสงสัย ใช้โซลูชันการกู้คืนและสำรองข้อมูลเพื่อให้มั่นใจถึงความสมบูรณ์ของข้อมูลเมื่อถูกโจมตีด้วยการเข้ารหัส

ควบคู่ไปกับนั้น ธุรกิจต่างๆ จะต้องเพิ่มการใช้งานโซลูชันอัปเดตความปลอดภัยด้านข้อมูล เช่น Threat Intelligence มากขึ้น เพื่อรับมือกับสถานการณ์การโจมตีได้อย่างทันท่วงที และตอบสนองอย่างเชิงรุก มุ่งเน้นการจัดการสินทรัพย์ดิจิทัลและความเสี่ยง โดยให้แน่ใจว่าซอฟต์แวร์ที่สำคัญและแพตช์ความเสี่ยงได้รับการอัพเดตเป็นประจำ และลดพื้นที่การโจมตีให้เหลือน้อยที่สุด ปรับใช้การป้องกันข้อมูลและโซลูชันการเข้าถึงผ่านทางการตรวจสอบสิทธิ์หลายชั้น

ในเวลาเดียวกันยังจำเป็นต้องวางแผนเพื่อปกป้องความปลอดภัยของข้อมูลทั่วทั้งระบบ ตรวจสอบความปลอดภัยของข้อมูลอย่างต่อเนื่อง และเตรียมพร้อมสำหรับการตอบสนองต่อเหตุการณ์ รวมทั้งโซลูชันการป้องกันในทุกชั้น ขั้นตอนการจัดการและการตอบสนองของบุคลากร และโซลูชันเมื่อระบบกลายเป็นเป้าหมายของการโจมตี

แหล่งที่มา

การแสดงความคิดเห็น (0)