В ходе кампании, получившей название «Операция «Триангуляция», через iMessage распространяется уязвимость, позволяющая запустить вредоносное ПО без нажатия кнопки мыши и получить полный контроль над устройством и данными пользователя, при этом конечной целью является тайная слежка за пользователями.

Только что обнаружена кампания по атаке на пользователей устройств iOS.

Эксперты «Лаборатории Касперского» обнаружили данную APT-кампанию во время мониторинга сетевого трафика корпоративной сети Wi-Fi с помощью унифицированной платформы мониторинга и анализа «Лаборатории Касперского» (KUMA). В ходе дальнейшего анализа исследователи обнаружили, что злоумышленник атаковал iOS-устройства десятков сотрудников компании.

Техническое расследование атаки все еще продолжается, но исследователям «Лаборатории Касперского» удалось определить общую последовательность заражения. Жертва получает сообщение iMessage с вложением, содержащим эксплойт с нулевым кликом. Не требуя взаимодействия со стороны жертвы, сообщение активирует уязвимость, которая приводит к выполнению кода для повышения привилегий и предоставления полного контроля над зараженным устройством. Как только злоумышленнику удастся установить свое присутствие на устройстве, сообщение автоматически удаляется.

Не останавливаясь на достигнутом, шпионское ПО незаметно передает на удаленные серверы личную информацию, включая аудиозаписи, фотографии из приложений для обмена мгновенными сообщениями, геолокацию и данные о ряде других действий владельца зараженного устройства.

В ходе анализа эксперты «Лаборатории Касперского» подтвердили, что не было никакого влияния на продукты, технологии и услуги компании, а также не было затронуто ни одной клиентской информации «Лаборатории Касперского» или критически важных процессов компании. Злоумышленники могут получить доступ только к данным, хранящимся на зараженных устройствах. «Лаборатория Касперского» стала первой компанией, обнаружившей эту атаку, но, скорее всего, она будет не единственной целью.

«Когда дело доходит до кибербезопасности, даже самые защищенные операционные системы могут быть скомпрометированы. Поскольку APT-атаки постоянно совершенствуют свою тактику и ищут новые уязвимости для эксплуатации, предприятия должны уделять первостепенное внимание безопасности своих систем. Это подразумевает приоритетное обучение и осведомленность сотрудников, а также предоставление им новейшей информации об угрозах и инструментов для эффективного выявления и защиты от потенциальных угроз», — прокомментировал Игорь Кузнецов, руководитель EEMEA в Глобальной исследовательской и аналитической группе «Лаборатории Касперского» (GReAT).

Ссылка на источник

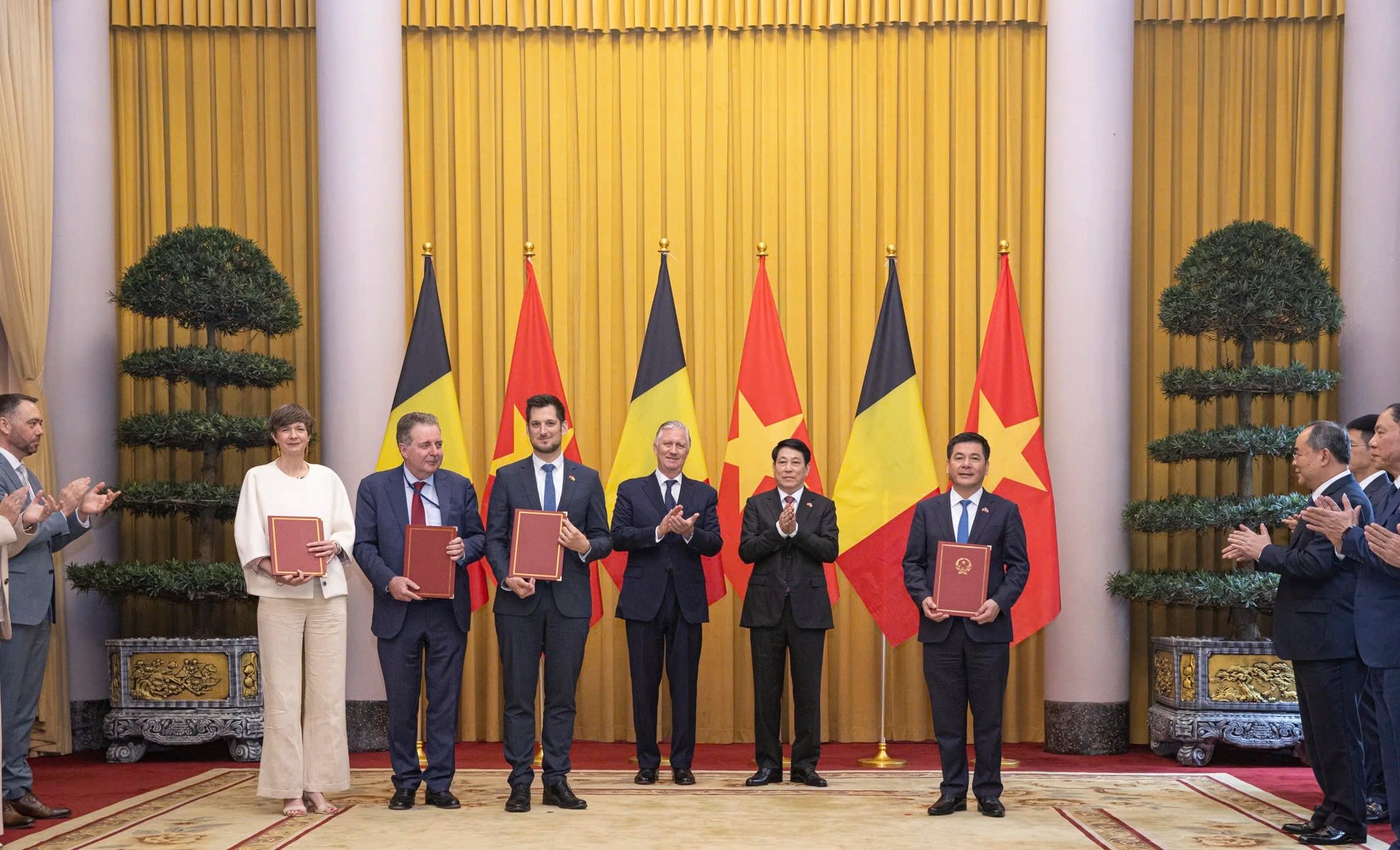

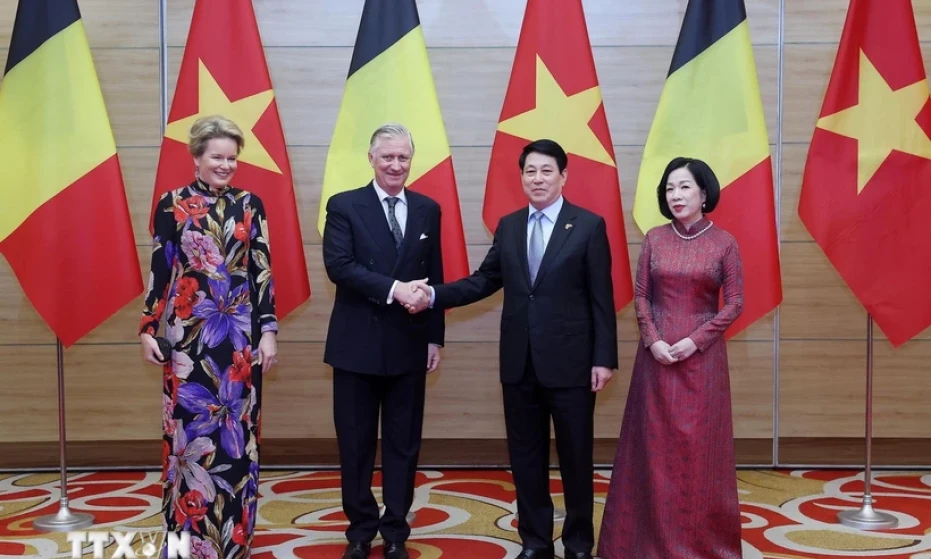

![[Фото] Президент Лыонг Куонг и король Бельгии Филипп посещают императорскую цитадель Тханглонг](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/cb080a6652f84a1291edc3d2ee50f631)

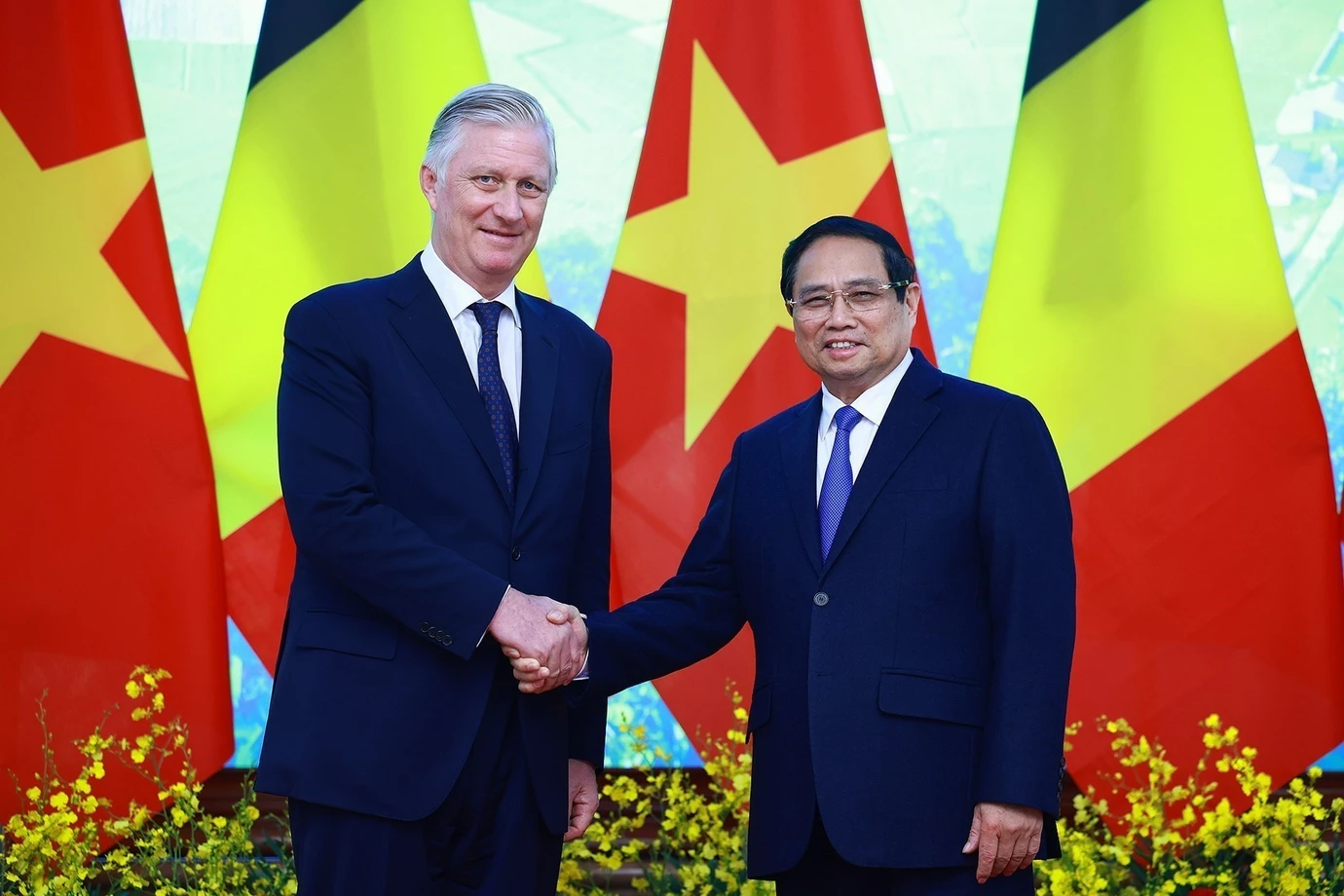

![[Фото] Премьер-министр Фам Минь Чинь встречается с королем Бельгии Филиппом](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/be2f9ad3b17843b9b8f8dee6f2d227e7)

![[Фото] Генеральный секретарь То Лам принимает короля Бельгии Филиппа](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/e5963137a0c9428dabb93bdb34b86d7c)

![[Фото] Крупный план вьетнамской команды собак-ищеек, ищущих жертв землетрясения в Мьянме](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/d4949a0510ba40af93a15359b5450df2)

![[Фото] Столица Мьянмы в смятении после сильного землетрясения](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/7719e43b61ba40f3ac17f5c3c1f03720)

Комментарий (0)