Un propriétaire d'entreprise a récemment publié sur Facebook un article expliquant comment son ordinateur professionnel avait été infecté par un « botnet », que des pirates informatiques ont exploité pour réaliser des bénéfices, entraînant des pertes pour l'entreprise. L’article a rapidement reçu des milliers de partages, de commentaires et d’attention, y compris des compliments et des critiques.

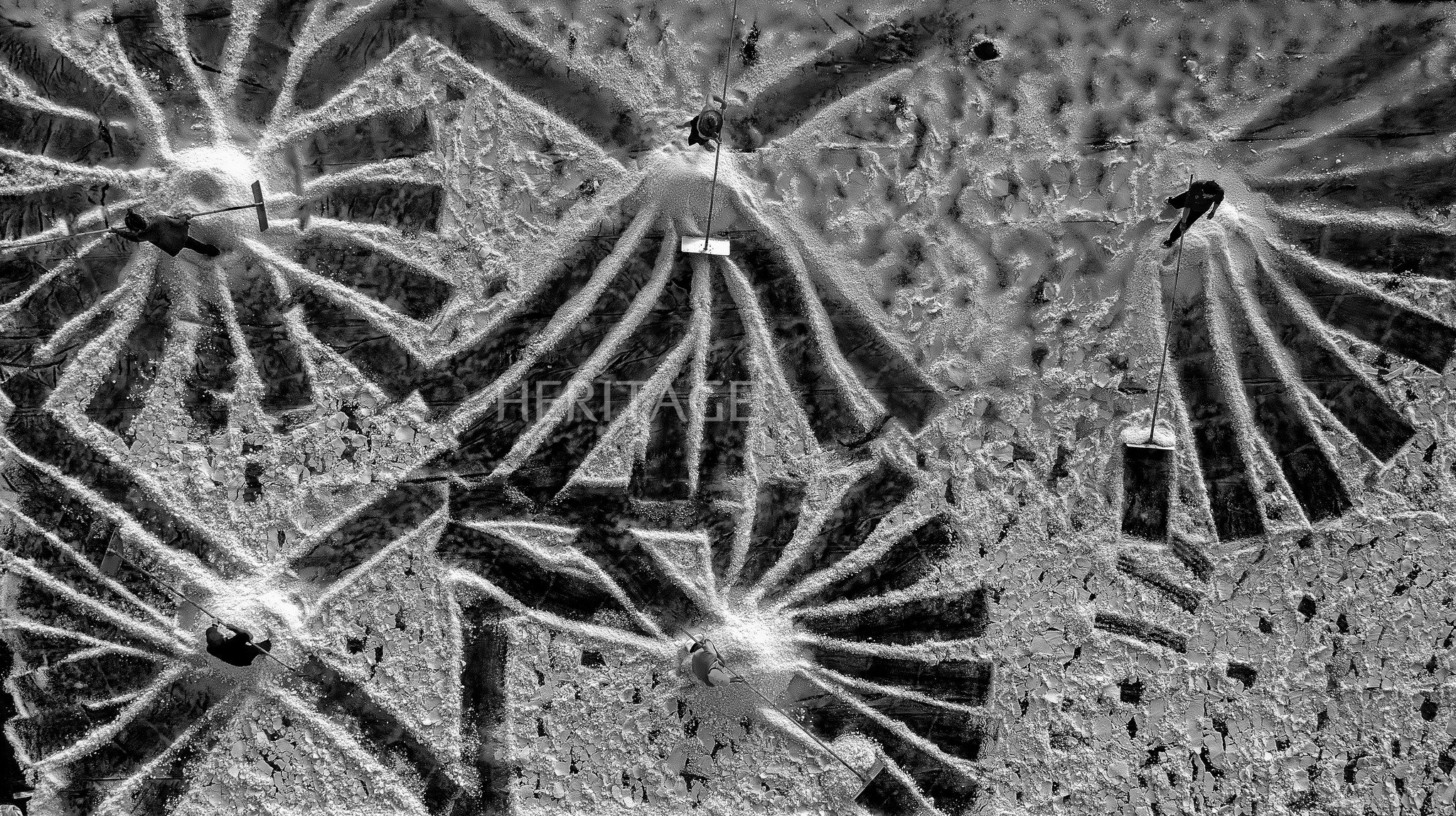

Une capture d'écran d'un article sur un incident de sécurité attire beaucoup d'attention

« En réalité, l'ordinateur de M. T. était infecté par un type de logiciel malveillant, et non par un botnet. Les logiciels malveillants se présentent généralement sous de nombreuses formes : chevaux de Troie, rootkits, enregistreurs de frappe ou rançongiciels, le type le plus courant aujourd'hui. Un botnet est un réseau d'ordinateurs fantômes, aussi appelés zombies, manipulés par des pirates informatiques grâce à des vulnérabilités ou des logiciels malveillants cachés dans l'ordinateur », a déclaré M. Ngo Tran Vu, directeur de NTS Security.

« Avec la popularité d'Internet aujourd'hui, les criminels disposent de nombreux moyens pour diffuser des logiciels malveillants auprès de nouveaux utilisateurs ou de personnes indifférentes à la sécurité de leurs appareils. Les canaux les plus populaires pour trouver des victimes sont les blogs, les forums et les réseaux sociaux qui partagent des ressources piratées gratuites. Et bien sûr, rien n'est gratuit ; ils offrent toujours des cadeaux surprises à l'insu des victimes », a déclaré M. Vu.

Dans l'histoire de M. T, le téléchargement de logiciels graphiques piratés (logiciels crackés, crackés) est une action qui crée des risques pour sa propriété, notamment des problèmes de droits d'auteur et de sécurité des logiciels.

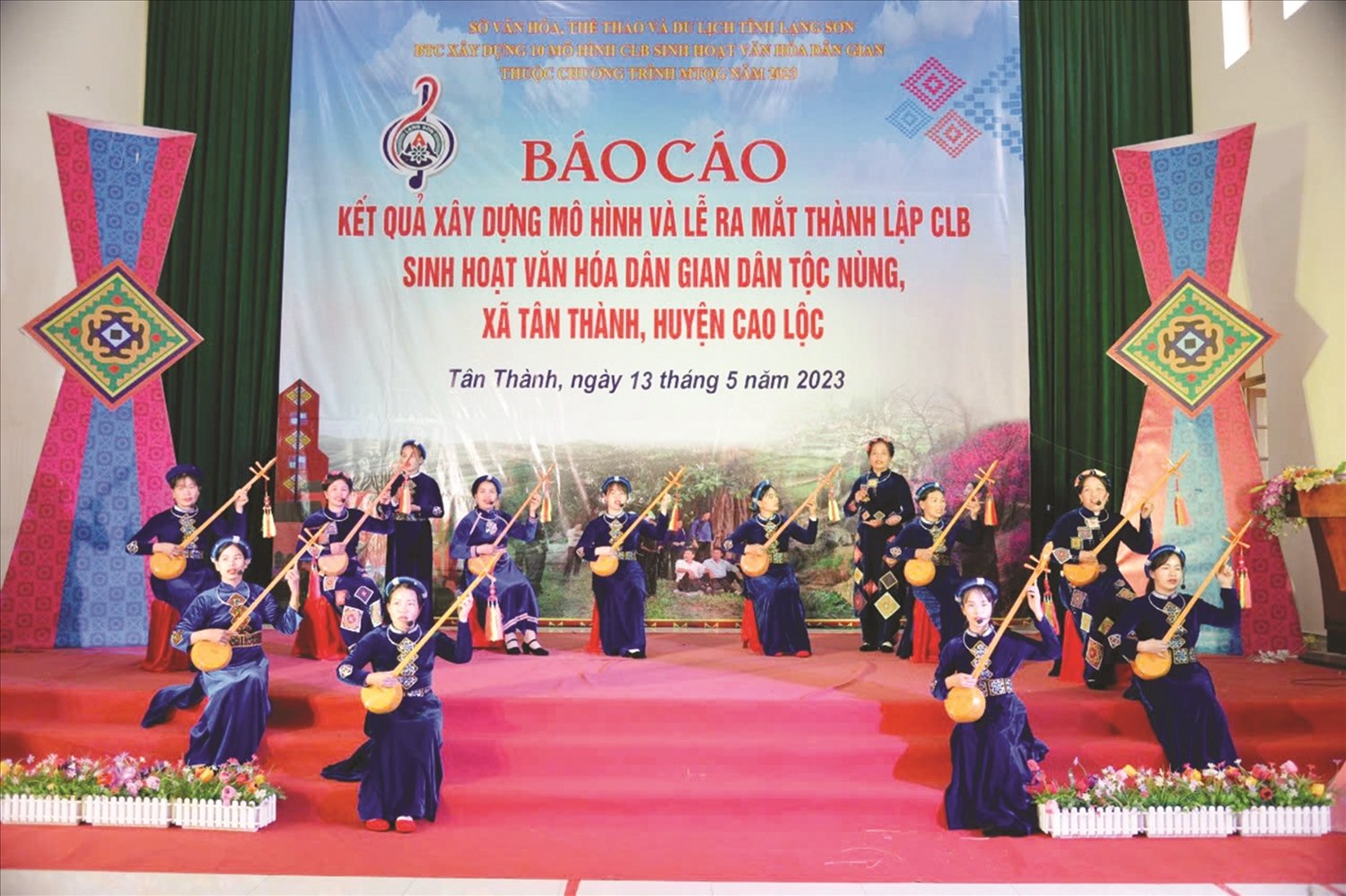

Les petites et moyennes entreprises doivent se méfier des logiciels piratés.

Les petites entreprises ne prennent souvent pas au sérieux le droit d'auteur des logiciels et souhaitent utiliser gratuitement des logiciels « authentiques ». Elles téléchargent donc des logiciels spécialisés pour leur travail quotidien, à partir de systèmes d'exploitation Windows pré-emballés (Ghost, Iso), de suites Office ou de logiciels graphiques et multimédias haut de gamme populaires tels qu'Adobe Photoshop, Illustrator, After Effects, AutoCAD, Vegas Pro... ou même à petite échelle tels que les outils de compression de fichiers WinZip, WinRAR, les outils de téléchargement IDM.

De nombreux codes malveillants sont ajoutés par des pirates informatiques à des logiciels sans licence.

La plupart d'entre eux sont disponibles sur des sites Web « underground » ou des réseaux torrent, des réseaux sociaux de partage gratuits, les utilisateurs sont tenus de désactiver les outils de sécurité sur leurs ordinateurs tels qu'Anti-virus ou Internet Security (le cas échéant) pour télécharger. Parce que ces outils peuvent rechercher des logiciels malveillants cachés dans des outils de craquage tels que Keygen, Patch, Crack ou des fichiers déjà infectés par des logiciels malveillants.

En fait, les logiciels malveillants intégrés dans les logiciels piratés deviennent de plus en plus sophistiqués et difficiles à détecter par les utilisateurs ordinaires. Une nouvelle variante du malware HotRat enregistrée en août continue de faire rage en Asie du Sud-Est à travers des téléchargements massifs de logiciels piratés dans la région.

M. Vu a déclaré que les solutions de protection complètes telles que Kaspersky Total Security sont très utiles pour les utilisateurs individuels ou les petites entreprises. Cependant, les grandes entreprises devraient choisir des solutions de sécurité qui combinent la sauvegarde des données, car les données sont un atout très précieux qui est actuellement ciblé par les ransomwares.

Lien source

Comment (0)