TechRadarによると、ESET のサイバーセキュリティ専門家が、北朝鮮のハッカーグループによる「DeceptiveDevelopment」と呼ばれる新たなキャンペーンを発見したという。これらのグループは、ソーシャルメディア上でリクルーターを装い、フリーランスのプログラマー、特に暗号通貨関連のプロジェクトに携わっているプログラマーにアプローチします。

フリーランスのプログラマーの需要は増加していますが、ハッカーが採用プラットフォームを利用してマルウェアを拡散するセキュリティリスクも伴います。

このキャンペーンの主な目的は暗号通貨を盗むことであり、ハッカーはリクルーターの偽のプロフィールをコピーまたは作成し、LinkedIn、Upwork、Freelancer.comなどのリクルートプラットフォームを通じてプログラマーに連絡します。採用条件として、プログラマーにプログラミングスキルテストを受けるよう求めます。

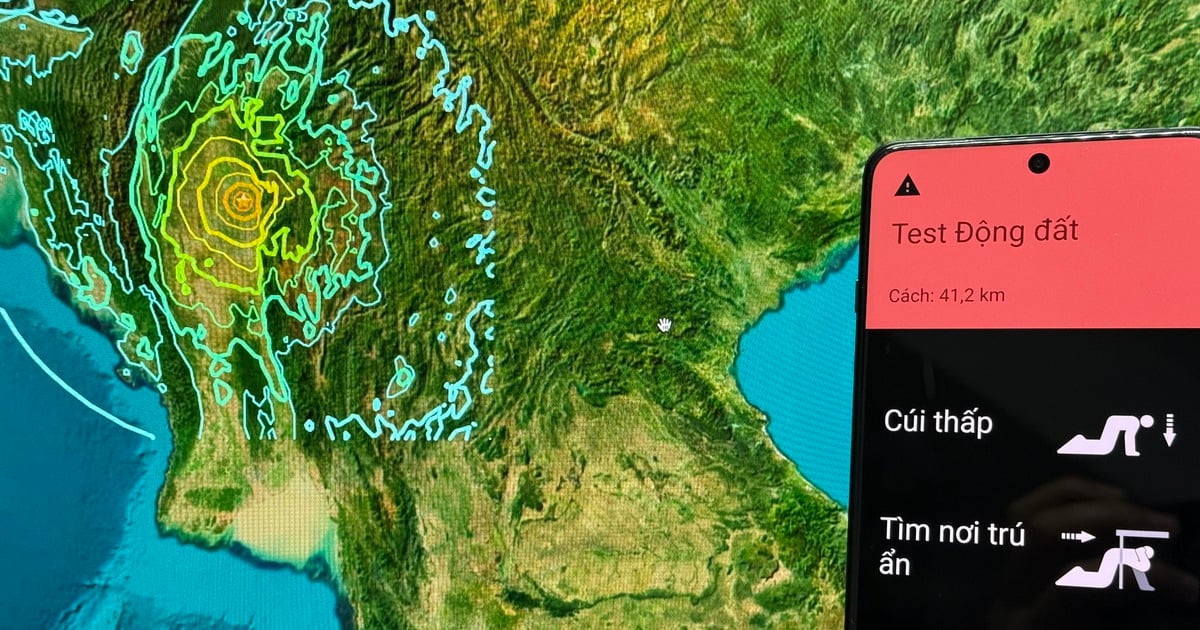

これらのテストは、多くの場合、暗号通貨プロジェクト、ブロックチェーン統合ゲーム、または暗号通貨ベースのギャンブル プラットフォームを中心に行われます。テスト ファイルは GitHub などのプライベート リポジトリに保存されます。被害者がプロジェクトをダウンロードして実行すると、BeaverTail と呼ばれるマルウェアが起動します。

ハッカーは通常、元のプロジェクトのソース コードをあまり変更せず、サーバーのソース コード (バックエンド) やコメント行に隠された場所など、検出が困難な場所に悪意のあるコードを追加するだけです。 BeaverTail が実行されると、ブラウザからデータを抽出してログイン認証情報を盗み出そうとすると同時に、InvisibleFerret と呼ばれる 2 番目のマルウェアもダウンロードします。このソフトウェアはバックドアとして機能し、侵入後に追加の操作を実行できるリモート管理ツールである AnyDesk を攻撃者がインストールできるようにします。

この攻撃キャンペーンは、Windows、macOS、Linux オペレーティング システムのユーザーに影響を与える可能性があります。専門家は、初心者プログラマーから熟練したプロまで、世界中の被害者を記録しています。 Operation DeceptiveDevelopment は、航空宇宙および防衛産業の従業員を標的にして機密情報を盗むハッカーによる以前のキャンペーンである Operation DreamJob と多くの類似点があります。

[広告2]

出典: https://thanhnien.vn/lap-trinh-vien-tu-do-tro-thanh-muc-tieu-cua-tin-tac-185250221233033942.htm

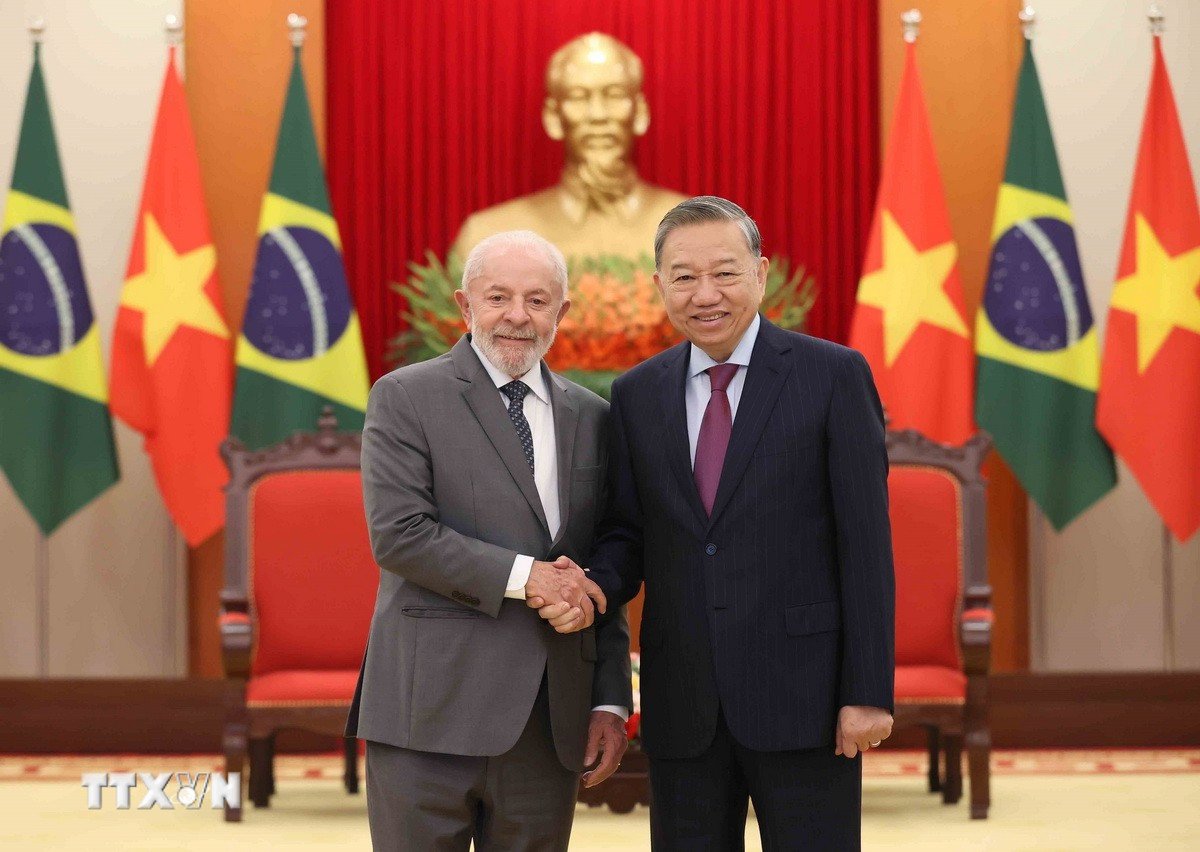

![[写真] トゥ・ラム事務総長がブラジルのルイス・イナシオ・ルーラ・ダ・シルバ大統領を歓迎](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/7063dab9a0534269815360df80a9179e)

![[写真] ホーチミン市上空でヘリコプターと戦闘機が訓練](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/3a610b9f4d464757995cac72c28aa9c6)

![[写真] ベトナムとブラジル、多くの重要分野で協力協定を締結](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/a5603b27b5a54c00b9fdfca46720b47e)

コメント (0)