Le développement de l’intelligence artificielle (IA) a rendu les cyberattaques de plus en plus sophistiquées, transformant les ransomwares en un service pour les cybercriminels. De nouvelles menaces sont également apparues, ciblant le système d’exploitation iOS via l’opération Triangulation 2024.

Alors que les menaces de cybersécurité continuent d’évoluer, avec l’émergence de nouveaux attaquants, de nouvelles technologies et de nouvelles menaces, les organisations et les communautés sont confrontées à un paysage incertain. Même l’ouverture d’un e-mail peut présenter des risques imprévisibles.

Selon le rapport Incident Response Analyst Report 2023 de Kaspersky, 75 % des cyberattaques exploitent les vulnérabilités de Microsoft Office. En termes de méthodes d'attaque, 42,3 % ont ciblé des applications gratuites disponibles sur Internet, 20,3 % ont profité de comptes compromis, tandis que seulement 8,5 % ont utilisé la force brute.

La plupart des attaques commencent ainsi : les méchants utilisent des identifiants volés ou achetés illégalement. Ils lancent ensuite des attaques via RDP, envoient des e-mails de phishing contenant des pièces jointes ou des liens malveillants et infectent les systèmes via des fichiers malveillants déguisés en documents sur des sources publiques. Du côté positif, le nombre d’attaques au premier trimestre 2023 a diminué de 36 % par rapport à la même période en 2022.

L’une des campagnes de cyberattaque les plus dangereuses jamais découvertes par Kaspersky s’appelle Opération Triangulation. La campagne cible les appareils iOS en exploitant les vulnérabilités matérielles des processeurs d'Apple, pour installer des logiciels malveillants.

Il est à noter que les pirates ont utilisé quatre vulnérabilités 0-day extrêmement dangereuses pour infecter les appareils cibles. Le coût d’achat de ces vulnérabilités sur le marché noir peut dépasser 1 million de dollars.

Lorsqu'un appareil iOS est ciblé, il reçoit un iMessage invisible contenant une pièce jointe malveillante. Cette pièce jointe exploite une vulnérabilité qui permet l’exécution automatique de code malveillant sans interaction de l’utilisateur. Une fois installé, le malware se connecte à un serveur de contrôle et commence à exécuter plusieurs étapes de l'attaque. Une fois l'opération terminée, l'attaquant aura le contrôle total de l'appareil iOS et effacera toutes les preuves de l'attaque pour masquer ses actions.

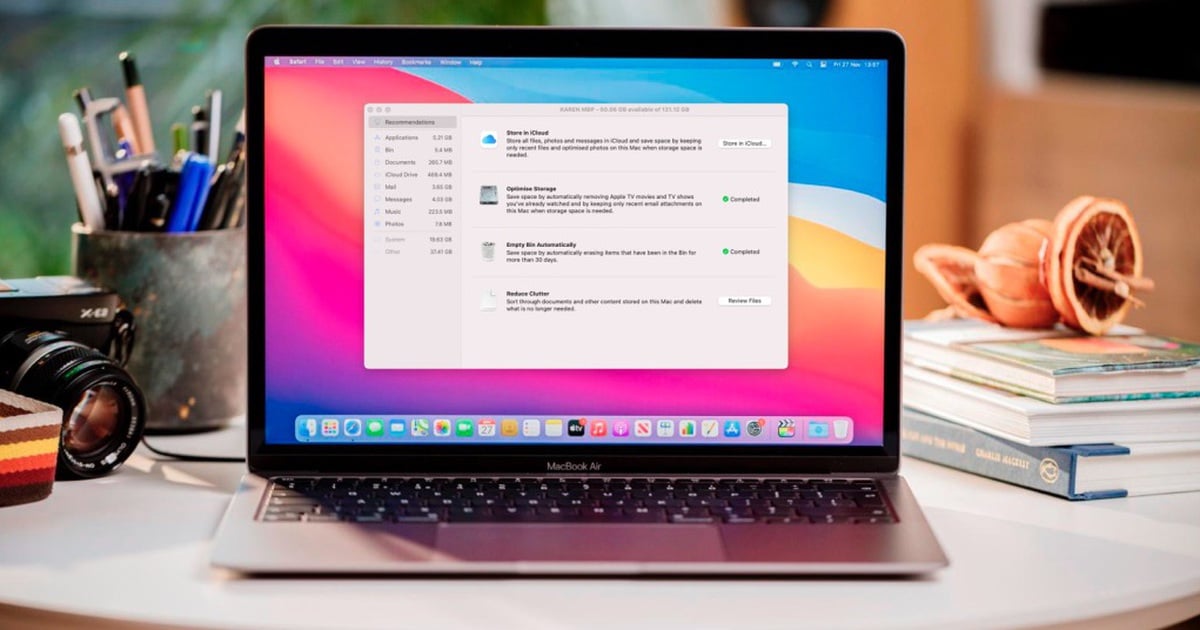

Apple a corrigé ces vulnérabilités. Cependant, pour protéger les appareils contre d'éventuelles attaques futures, les utilisateurs d'iOS doivent régulièrement mettre à jour le logiciel, redémarrer périodiquement leurs appareils et désactiver iMessage pour minimiser le risque de recevoir des logiciels malveillants via des messages.

« Les organisations gouvernementales sont les cibles les plus ciblées, suivies par les entreprises industrielles et les institutions financières. Les rançongiciels et les cyberattaques destructrices sont les deux menaces les plus graves, causant d'énormes dommages aux organisations », a déclaré Igor Kuznetsov, directeur de l'équipe mondiale de recherche et d'analyse (GReAT) chez Kaspersky.

KIM THANH

Source : https://www.sggp.org.vn/tan-cong-mang-khai-thac-cac-lo-hong-phan-cung-trong-cpu-cua-apple-post754206.html

![[Photo] Des voitures et des bateaux fleuris rivalisent pour montrer leurs couleurs, célébrant le 50e anniversaire du Jour de la Libération de Da Nang](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/086d6ece3f244f019ca50bf7cd02753b)

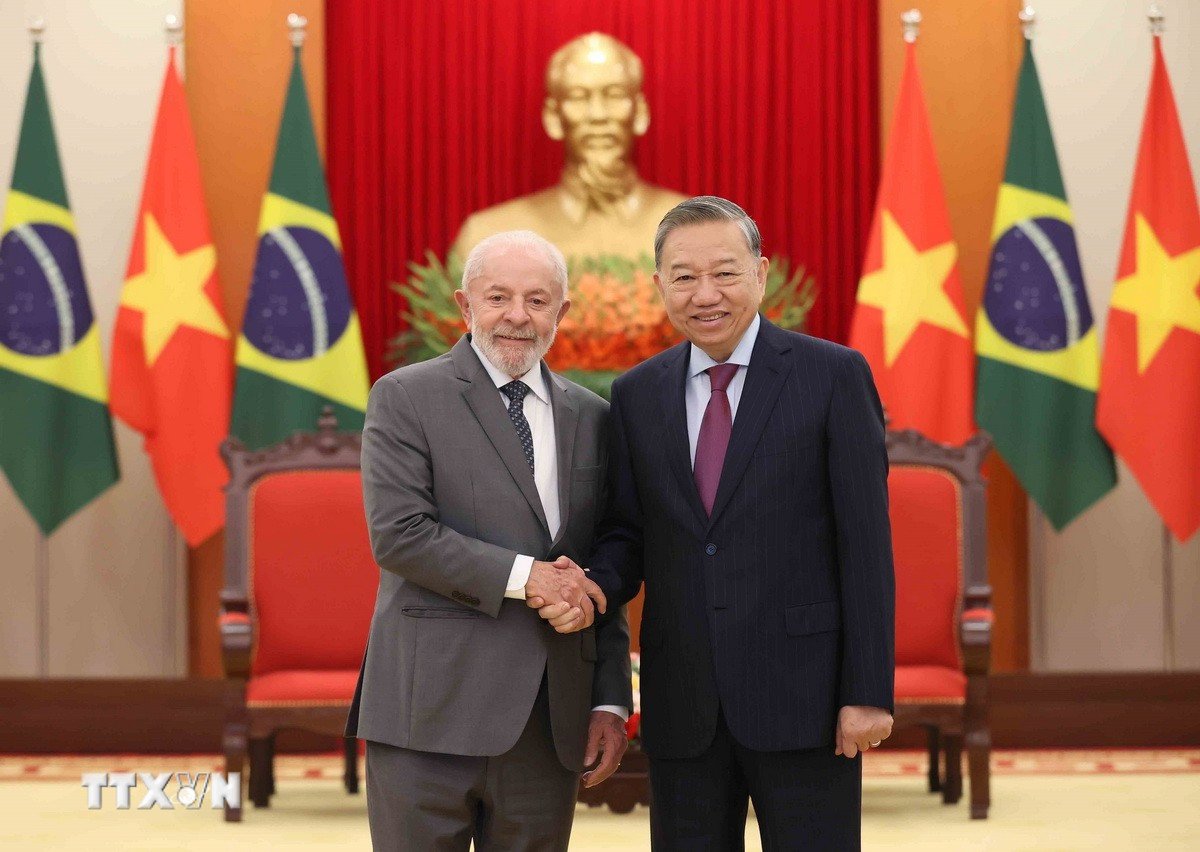

![[Photo] Le président Luong Cuong accueille le président brésilien Luiz Inacio Lula da Silva lors d'une réception officielle](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/56938fe1b6024f44ae5e4eb35a9ebbdb)

![[Photo] Des hélicoptères et des avions de chasse s'entraînent dans le ciel de Ho Chi Minh-Ville](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/3a610b9f4d464757995cac72c28aa9c6)

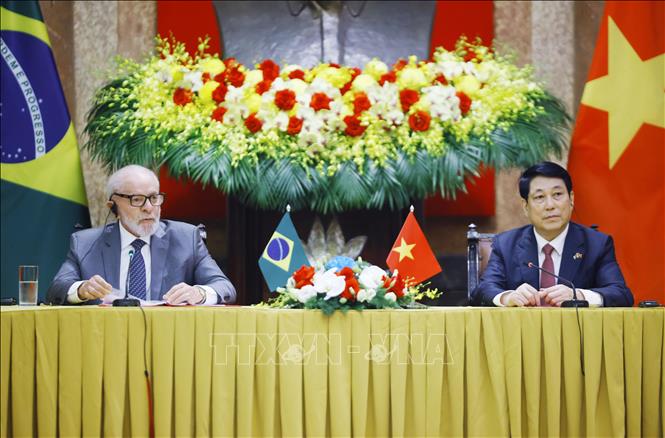

![[Photo] Le Premier ministre Pham Minh Chinh rencontre le président brésilien Luiz Inacio Lula da Silva](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/41f753a7a79044e3aafdae226fbf213b)

Comment (0)