L'escroquerie sophistiquée aurait débuté en décembre 2024 et se serait poursuivie jusqu'en février 2025, ciblant des personnes travaillant dans le secteur de l'hôtellerie en Amérique du Nord, en Asie du Sud-Est et en Europe. Les attaquants exploitent les relations des employés avec Booking.com, en particulier ceux qui ouvrent fréquemment les e-mails de la plateforme de voyage.

Microsoft recommande au personnel de l’hôtel de vérifier soigneusement l’adresse e-mail de l’expéditeur.

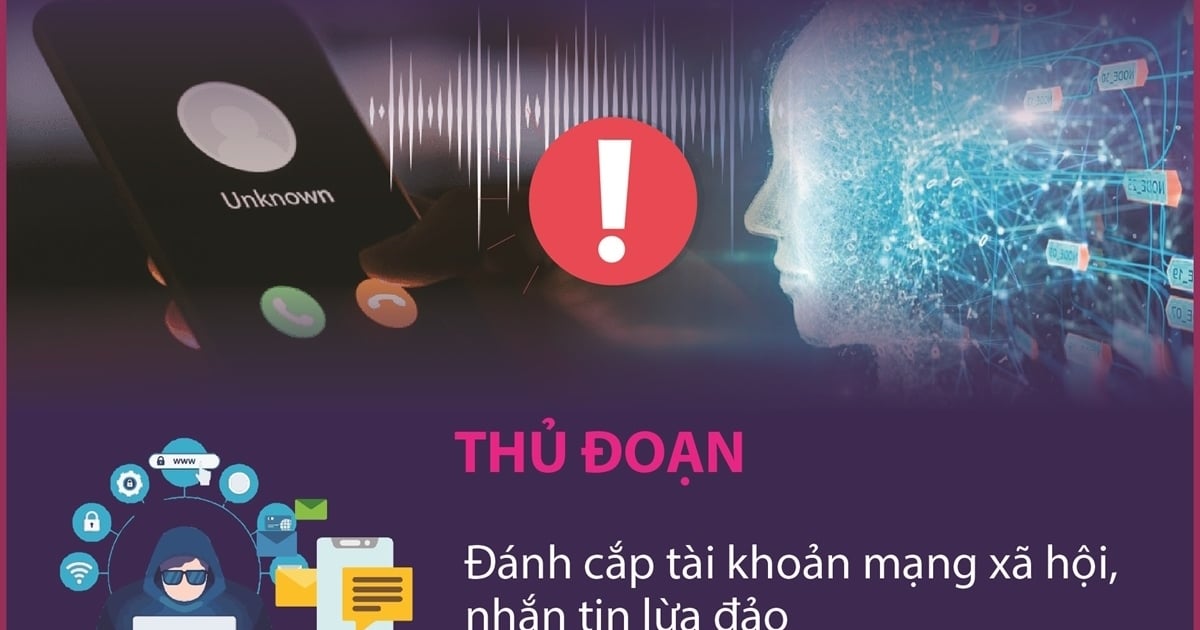

Selon un nouveau rapport de Microsoft, la campagne utilise une technique appelée « ClickFix ». Les escrocs créent de faux messages d'erreur pour inciter les utilisateurs à effectuer des actions telles que copier, coller et exécuter des commandes sur leurs ordinateurs, ce qui à son tour télécharge des logiciels malveillants. Microsoft prévient que « le besoin d’interaction avec l’utilisateur peut aider ces attaques à contourner les mesures de sécurité courantes ».

Plus précisément, les utilisateurs sont invités à utiliser un raccourci pour ouvrir la fenêtre Exécuter de Windows, puis à coller et exécuter la commande fournie par la page frauduleuse. Les chercheurs ont identifié Storm-1865 comme le groupe criminel derrière la campagne. Il s’agit du groupe qui a mené de nombreuses autres attaques de phishing visant à voler des données de paiement et à effectuer des transactions frauduleuses.

Les e-mails malveillants contiennent souvent du contenu lié à des avis clients négatifs, à des demandes de vérification de compte ou à des informations provenant de clients potentiels. La plupart des e-mails contiennent un lien ou une pièce jointe PDF qui mène à une fausse page CAPTCHA où l'attaquant déploie le programme ClickFix. Lorsque la victime clique sur le lien, le logiciel malveillant est téléchargé sur son appareil.

Avertissement de fraude lors de l'installation d'applications de service public pour intégrer des points de permis de conduire

Microsoft a détecté plusieurs types de logiciels malveillants différents utilisés dans ces attaques, notamment XWorm, Lumma stealer, VenomRAT, AsyncRAT, Danabot et NetSupport RAT, qui permettent tous aux pirates de voler des informations financières et des identifiants de connexion.

La réponse de Booking.com

Un représentant de Booking.com a déclaré que le nombre d'établissements touchés par cette arnaque ne représente qu'une fraction du nombre total sur leur plateforme. L’entreprise a réalisé des investissements importants pour minimiser l’impact sur les clients et les partenaires. Ils insistent sur le fait que les systèmes de Booking.com n'ont pas été piratés, mais certains partenaires et clients ont été victimes d'attaques de phishing.

Microsoft a également noté que Storm-1865 a ciblé les clients de l'hôtel en 2023 et a intensifié ses attaques depuis début 2023. La société recommande au personnel de l'hôtel de vérifier l'adresse e-mail de l'expéditeur, de prêter attention aux fautes d'orthographe dans les e-mails et de rester méfiant à l'égard de tout message leur demandant d'agir.

Source : https://thanhnien.vn/microsoft-canh-bao-chien-dich-lua-dao-mao-danh-bookingcom-185250315075007781.htm

Comment (0)