Zunächst geben sich Hacker als seriöse Unternehmen aus und senden E-Mails mit der Mitteilung, dass die aktuelle Version der digitalen Wallet-App des Benutzers veraltet sei oder dass es Probleme mit der Wallet gebe und diese aktualisiert werden müsse. Der E-Mail ist ein bösartiger Link angehängt, der Benutzer auf die Website der gefälschten App führt. Auf diese Weise können Bösewichte das Zensursystem des App Store und von Google Play umgehen.

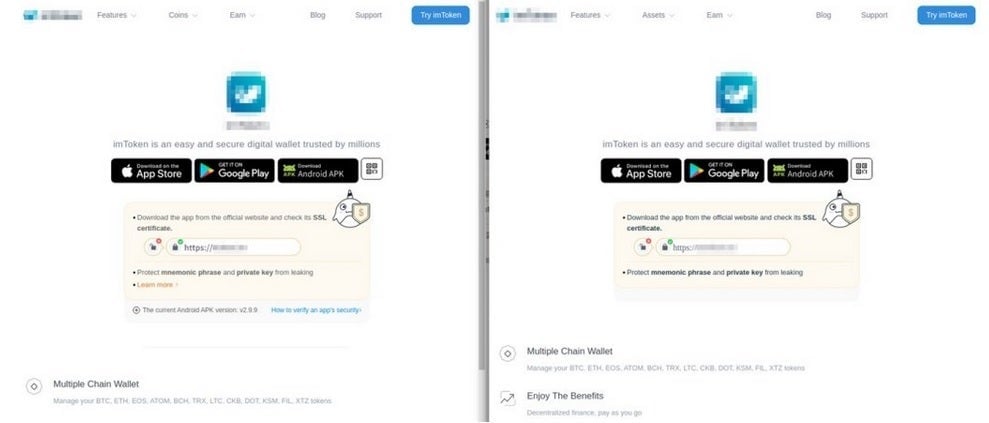

Um Benutzer zu täuschen, kopieren gefälschte Websites das gesamte Logo und die Benutzeroberfläche der echten Website und ändern den Domänennamen nur um 1–2 Zeichen. Zu den Betrugs-Apps gehören imToken, Bitpie, MetaMask, Trust Wallet, TokenPocket …

Darüber hinaus verbreiten Kriminelle oft schädliche Links auf Social-Networking-Plattformen und versprechen denjenigen, die die App herunterladen, Kryptowährung, um viele Leute in die Falle zu locken.

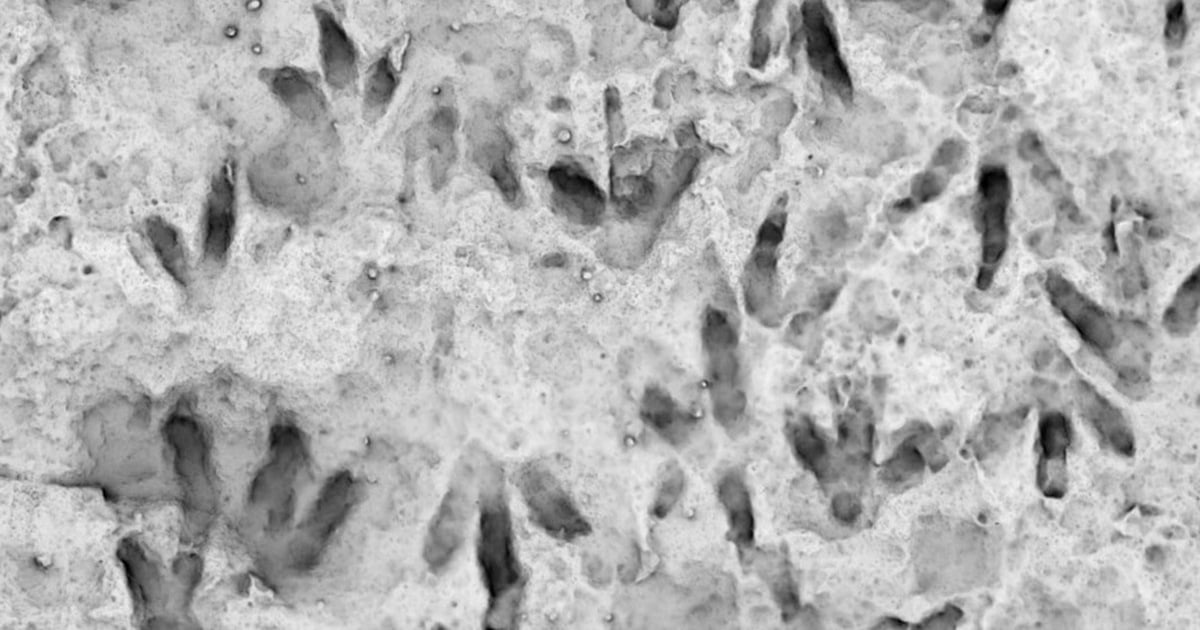

Echte Website für digitale Geldbörsen (links) und gefälschte Website

Das Hauptziel des Hackers besteht darin, die Eselsbrücke der digitalen Geldbörse zu stehlen. Dies ist eine Zeichenfolge aus nicht zusammenhängenden Wörtern mit einer Länge von 12 bis 14 Zeichen, die zur Wiederherstellung der Brieftasche im Falle eines Verlusts oder einer Fehlfunktion verwendet wird.

Sobald der Hacker die Eselsbrücke hat, hebt er das Geld des Opfers ab und überweist es auf viele verschiedene Geldbörsen. Das Forschungsteam von Trend Micro betonte, dass sich die von Hackern erbeutete Geldsumme auf über 4,3 Millionen US-Dollar belaufen könnte, da viele Fälle noch nicht entdeckt wurden.

Darüber hinaus verkaufen Kriminelle auf Telegram auch Verwaltungssysteme für Kryptowährungs-Apps und bösartige Websites. Sie behaupten sogar, auf Anfrage des Käufers gefälschte Versionen aller Krypto-Wallet-Anwendungen bereitstellen zu können.

Um nicht Opfer dieses Betrugs zu werden, sollten Benutzer Apps nur aus dem Google Play Store und dem App Store herunterladen. Wenn Sie ein verdächtiges Verhalten der App bemerken, beenden Sie die Aktualisierung sofort und deinstallieren Sie sie.

[Anzeige_2]

Quellenlink

Kommentar (0)