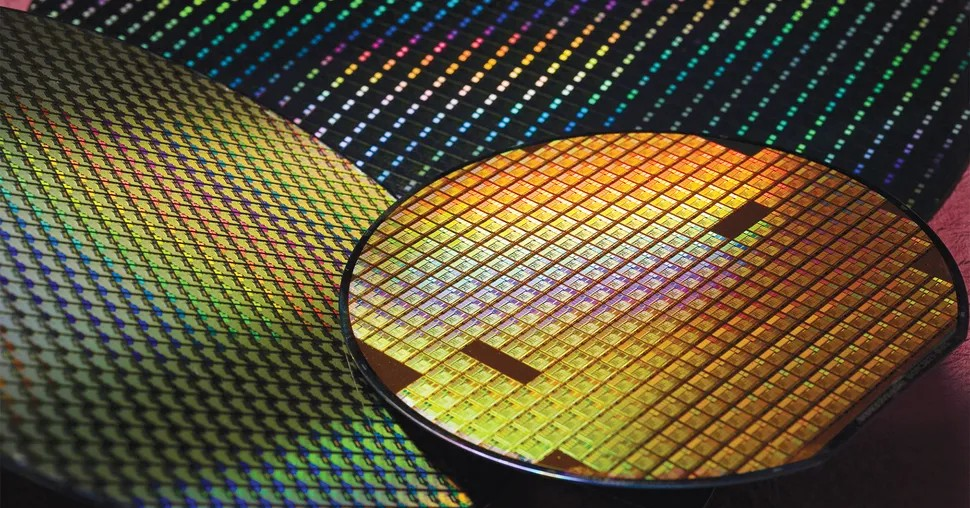

وقال دكتور ويب إن القراصنة استخدموا برنامج Android.Vo1d الخبيث لتثبيت أبواب خلفية على صناديق التلفزيون، مما يسمح لهم بالسيطرة الكاملة على الجهاز ثم تنزيل وتثبيت تطبيقات ضارة أخرى في وقت لاحق. تعمل صناديق التلفزيون هذه بنظام التشغيل Android القديم.

الأمر المهم هو أن Vo1d لا يستهدف الأجهزة التي تعمل بنظام Android TV، بل يستهدف أجهزة فك التشفير التي تعمل بإصدارات أقدم من Android استنادًا إلى مشروع Android مفتوح المصدر. يتوفر Android TV فقط لمصنعي الأجهزة المرخصين.

ولم يتمكن خبراء Doctor Web حتى الآن من تحديد كيفية قيام المخترق بتثبيت الباب الخلفي على صندوق التلفزيون. يتكهنون بأنهم ربما استخدموا برامج خبيثة من نوع man-in-the-middle، أو استغلوا ثغرات في نظام التشغيل للحصول على امتيازات، أو استخدموا برامج ثابتة غير رسمية ذات أعلى مستوى من الوصول (الجذر).

سبب محتمل آخر هو أن الجهاز يعمل بنظام تشغيل قديم معرض للثغرات الأمنية التي يمكن استغلالها عن بعد. على سبيل المثال، تم إصدار الإصدارات 7.1 و10.1 و12.1 في أعوام 2016 و2019 و2022. وليس من غير المألوف أن تقوم الشركات المصنعة للميزانية بتثبيت أنظمة التشغيل القديمة في صناديق التلفزيون ولكنها تقوم بإخفائها كنماذج حديثة لجذب العملاء.

بالإضافة إلى ذلك، يمكن لأي مصنع تعديل الإصدارات مفتوحة المصدر، مما يسمح بإصابة الأجهزة بالبرامج الضارة في سلسلة توريد المصدر واختراقها قبل الوصول إلى العملاء.

أكد ممثلو Google أن الأجهزة التي تم العثور على أبواب خلفية بها ليست معتمدة من Play Protect. لذلك، لا يوجد لدى Google سجل أمان ونتائج اختبار التوافق.

تخضع أجهزة Android المعتمدة من Play Protect لاختبارات مكثفة لضمان الجودة وسلامة المستخدم.

وقال الدكتور ويب إن هناك عشرات المتغيرات من Vo1d التي تستخدم أكوادًا مختلفة وتزرع برامج ضارة في مناطق تخزين مختلفة، ولكن جميعها لها نفس النتيجة: توصيل الجهاز بخادم C&C الخاص بالمخترق، وتثبيت مكونات لتثبيت برامج ضارة إضافية لاحقًا عند إصدار الأوامر.

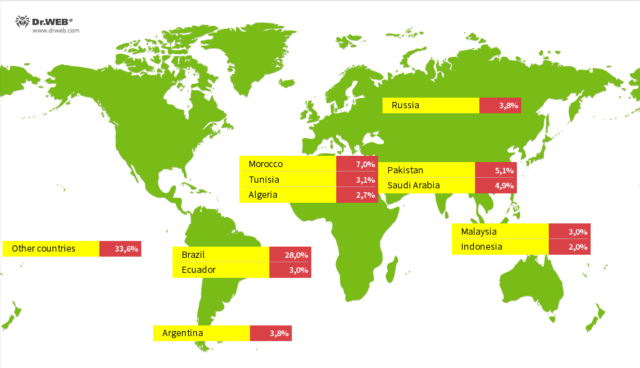

تنتشر الحالات في جميع أنحاء العالم ولكنها تتركز بشكل أكبر في البرازيل والمغرب وباكستان والمملكة العربية السعودية وروسيا والأرجنتين والإكوادور وتونس وماليزيا والجزائر وإندونيسيا.

(وفقا لمجلة فوربس)

[إعلان 2]

المصدر: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[صورة] التغلب على جميع الصعوبات وتسريع وتيرة بناء مشروع توسعة محطة الطاقة الكهرومائية في هوا بينه](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/12/bff04b551e98484c84d74c8faa3526e0)

![[صورة] اختتام المؤتمر الحادي عشر للجنة المركزية الثالثة عشرة للحزب الشيوعي الفيتنامي](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/12/114b57fe6e9b4814a5ddfacf6dfe5b7f)

تعليق (0)