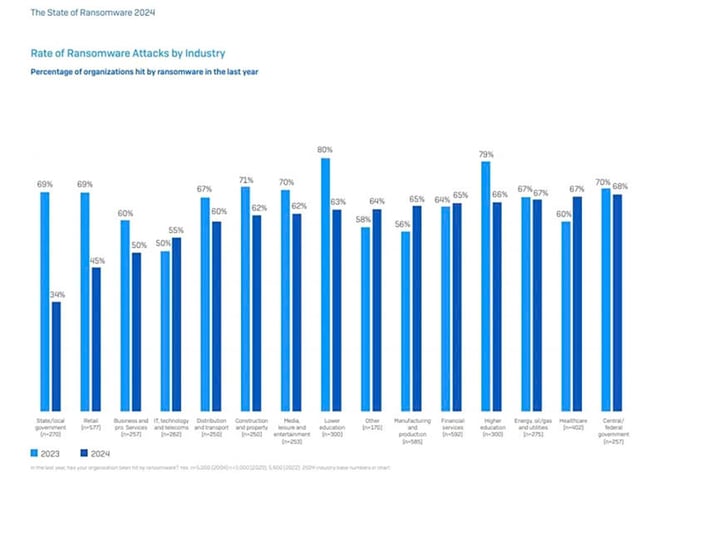

وفقًا لبحث أجرته شركة Sophos، تعرض أكثر من 56% من الشركات لهجمات من هذا البرنامج الخبيث وتم تشفير بيانات 70% منها، مما أدى إلى مطالبتها بدفع فدية زادت بمقدار 5 مرات مقارنة بعام 2023.

برامج الفدية تستهدف الشركات

يُظهر التقرير الخاص بحالة برامج الفدية لعام 2024 الذي يتناول الحالة الحالية لبرامج تشفير البيانات والابتزاز (برامج الفدية) من شركة Sophos أن عام 2024 لا يزال عامًا "كارثيًا" للشركات التي تواجه هجمات برامج الفدية المتواصلة.

تستمر الهجمات الإلكترونية التي تستهدف المنظمات والشركات الصغيرة والمتوسطة الحجم في الارتفاع، وفقًا لشركة سوفوس. على وجه الخصوص، يعتبر Ransomware تهديدًا كبيرًا للشركات بغض النظر عن حجمها. ولا تزال هذه الهجمات تحدث بهدوء، وبصورة متكررة وخطيرة، حيث تصل مبالغ الفدية إلى عشرات الملايين من الدولارات، أو ما يعادلها من أضرار بسبب التعطل التشغيلي. علاوة على ذلك، لا تزال الهجمات المستهدفة (APT - Advanced Persistent Threat) تشكل التهديدات الرئيسية لجميع المؤسسات والشركات.

Ransomware هو مصطلح يشير إلى الكود الخبيث الذي يقوم بتشفير بيانات الضحايا، ويحتفظ بها، ويبتزها. يطلب القراصنة من الضحايا الذين هم من رجال الأعمال دفع فدية بالعملات المشفرة مثل البيتكوين "لإنقاذ" البيانات.

وفقًا لشركة Sophos، أفاد أكثر من نصف الشركات المتوسطة والكبيرة من 14 دولة أنها تعرضت لهجوم من برامج الفدية في عام 2024. ومن بين هذه الثغرات الأمنية التي يستغلها برنامج الفدية بقوة، ثغرات أمنية في البرامج أو النظام (32%)، والهجمات على نقاط الضعف (29%)، ورسائل البريد الإلكتروني الضارة (23%)، والاحتيال المستهدف (11%)... في المتوسط، تستغرق 35% من الشركات أسبوعًا لاستعادة العمليات المعلقة بعد هجوم برامج الفدية، بينما تستغرق 34% شهرًا.

رسم بياني يقارن معدل هجمات برامج الفدية على الصناعات - التجارة، ومنظمات الإدارة - والوكالات الحكومية. ولا يزال معدل استهداف المؤسسات الطبية والمستشفيات هو الأعلى، إذ بلغ 68%.

عدم وجود حل موحد

وبحسب شركة سوفوس، فإن السبب وراء اختراق أنظمة الشركات هو تداخل البرامج، وخاصة في فترة ازدهار الذكاء الاصطناعي.

يؤدي تطوير التكنولوجيا الجديدة المطبقة على عمليات كل منظمة وشركة إلى زيادة سطح الهجوم السيبراني. يتم الإعلان عن العديد من الثغرات الأمنية في التطبيقات وأنظمة التشغيل بشكل منتظم، في حين أن موظفي إدارة تكنولوجيا المعلومات لا يواكبون التطورات، مما يخلق الظروف لمجرمي الإنترنت لتنفيذ الهجمات.

تأتي العديد من الثغرات الأمنية من التطبيقات وأنظمة التشغيل.

وقال ممثل شركة سوفوس أنه بسبب تعقيد أنظمة تكنولوجيا المعلومات، فإن معظم المنظمات والشركات تواجه العديد من المشاكل المتعلقة بأمن المعلومات وسلامتها. تتضمن ثلاث قضايا رئيسية ما يلي: وجود العديد من "النقاط العمياء" عند تنفيذ حلول الأمان؛ عدم وجود أدوات مراقبة تسمح للمسؤولين بربط النظام بأكمله؛ الافتقار إلى الموارد البشرية المتخصصة للغاية للتعامل مع حوادث أمن المعلومات والتعامل معها.

وتعتقد شركة سوفوس أن الشركات الصغيرة والمتوسطة الحجم التي لا تمتلك فريق عمل محترف يمكنها استخدام حلول احترافية للتغلب على نقاط الضعف هذه.

تقدم شركة Sophos حلول Sophos EDR وXDR (الكشف السريع والاستجابة) مع الفوائد الرئيسية: تساعد في اكتشاف الهجمات "المخفية" وغير الملحوظة في وقت مبكر؛ - تقارير موثوقة عن الوضع الأمني في أي وقت؛ يساعد على الاستجابة السريعة وتوفير استكشاف الأخطاء وإصلاحها بشكل مثالي؛ يتمكن المشغلون من فهم الهجمات التي حدثت وكيفية منعها بشكل أفضل. بفضل ذلك، أصبح لدى الشركات خبير أمني إضافي لدعمها على مدار الساعة طوال أيام الأسبوع.

وفقًا للخبراء من شركة Sophos، فإن حل حماية محطة العمل EPP (منصة حماية نقطة النهاية) القوي لا يكفي لمنع هجمات البرامج الضارة المتطورة بشكل متزايد. لذلك، يتم تطبيق التقنيات المتقدمة لمساعدة EPP في اكتشاف مثل هذه الحوادث والاستجابة لها بشكل فعال، وهي EDR (اكتشاف نقطة النهاية والاستجابة لها). XDR هو امتداد لـ EDR.

يمكن أن يساعد Sophos XDR في اكتشاف أي حادث والاستجابة له من محطات العمل والخوادم وجدران الحماية والأجهزة المحمولة والسحابة...

تتضمن الميزات الثلاث التي تمنح Sophos EDR وXDR الأفضلية ما يلي:

الاكتشاف المباشر: يسمح للمسؤولين بالبحث والاستعلام عن جميع المعلومات المتعلقة بالحالة والبرامج الضارة والهجمات وما إلى ذلك للنظام بأكمله مع البيانات التاريخية المخزنة في بحيرة البيانات. دعم تكنولوجيا المعلومات للبحث بشكل استباقي عن البرامج الضارة (البحث عن التهديدات) استنادًا إلى علامات الهجوم (IoA - مؤشرات الهجوم) وعلامات التطفل (IoC - مؤشرات الاختراق).

الاستجابة المباشرة: توجه المسؤولين للاستجابة للحوادث بشكل فعال، بما في ذلك إجراءات مثل: العزل، والحجر الصحي، والمسح، وأخذ العينات أو التحليل المتعمق للأشياء الضارة (الحصول على ملف، وإنشاء حالات تهديد)، ... سيكون لدى المسؤولين إمكانية الوصول عن بعد إلى المحطة على واجهة الإدارة للتعامل السريع.

استخبارات التهديدات: توفر خريطة هرمية لتحليل السبب الجذري للأحداث والحوادث عند حدوثها. دمج التقنيات المتقدمة مثل الذكاء الاصطناعي والتعلم الآلي/التعلم الآلي وCloud Sandboxing، ... لتحليل الملفات المشبوهة وتقديم تقارير مفصلة عن تلك الكائنات.

[إعلان 2]

مصدر

![[صورة] صحيفة نهان دان تعلن عن مشروع "أحب فيتنام كثيرًا"](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/17/362f882012d3432783fc92fab1b3e980)

![[صورة] اختتام القمة الرابعة للشراكة من أجل النمو الأخضر والأهداف العالمية](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/17/c0a0df9852c84e58be0a8b939189c85a)

![[صورة] الأمين العام تو لام يستقبل السفير الفرنسي لدى فيتنام أوليفييه بروشيت](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/17/49224f0f12e84b66a73b17eb251f7278)

![[صورة] تعزيز الصداقة والتضامن والتعاون بين جيشي وشعبي البلدين](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/17/0c4d087864f14092aed77252590b6bae)

![[صورة] رئيس الجمعية الوطنية تران ثانه مان يلتقي بالعمال المتميزين في صناعة النفط والغاز](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/17/1d0de4026b75434ab34279624db7ee4a)

![[صورة] حفل استقبال لوزير الدفاع الصيني والوفد المرافق له في إطار التبادل الودي](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/17/fadd533046594e5cacbb28de4c4d5655)

![[فيديو] شركة فيتيل تبدأ رسميًا تشغيل أكبر خط كابل بصري بحري في فيتنام](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/17/f19008c6010c4a538cc422cb791ca0a1)

تعليق (0)