ตามที่ ITNews รายงาน Quarkslab ได้เตือนว่าช่องโหว่ด้านความปลอดภัยเหล่านี้อาจถูกผู้โจมตีระยะไกลที่ไม่ได้รับการรับรองในเครือข่ายท้องถิ่นเดียวกันใช้ประโยชน์ โดยในบางกรณีอาจโจมตีจากระยะไกลก็ได้ นักวิจัยกล่าวว่าผลกระทบจากช่องโหว่เหล่านี้รวมไปถึง DDoS การรั่วไหลของข้อมูล การดำเนินการโค้ดจากระยะไกล การโจมตีแคช DNS และการแฮ็กเซสชันเครือข่าย

UEFI เป็นระบบ BIOS ที่ใช้กันอย่างแพร่หลายที่สุด

ศูนย์ประสานงานความปลอดภัยทางไซเบอร์ของ CERT แห่งมหาวิทยาลัย Carnegie Mellon (สหรัฐอเมริกา) กล่าวว่าข้อผิดพลาดนี้ได้รับการระบุในกระบวนการใช้งานจากผู้จำหน่าย UEFI รวมถึง American Megatrends, Insyde Software, Intel และ Phoenix Technologies ในขณะที่ Toshiba ไม่ได้รับผลกระทบ

ปัจจุบัน Insyde Software, AMI และ Phoenix Technologies ต่างยืนยันกับ Quarkslab แล้วว่าพวกเขากำลังแก้ไขปัญหาอยู่ ในขณะเดียวกัน ข้อบกพร่องดังกล่าวยังคงอยู่ระหว่างการสืบสวนโดยผู้จำหน่ายรายอื่นๆ อีก 18 ราย รวมถึงชื่อดังอย่าง Google, HP, Microsoft, ARM, ASUSTek, Cisco, Dell, Lenovo และ VAIO

ข้อบกพร่องอยู่ในสแต็ก TCP/IP ของ EDK II, NetworkPkg ซึ่งใช้สำหรับการบูตเครือข่ายและมีความสำคัญอย่างยิ่งในศูนย์ข้อมูลและสภาพแวดล้อม HPC สำหรับการทำให้ขั้นตอนการบูตในช่วงแรกเป็นไปโดยอัตโนมัติ ข้อบกพร่องที่ร้ายแรงที่สุด 3 รายการทั้งหมดมีคะแนน CVSS เท่ากับ 8.3 และเกี่ยวข้องกับบัฟเฟอร์ล้นตัวจัดการ DCHPv6 ได้แก่ CVE-2023-45230, CVE-2023-45234 และ CVE-2023-45235 ข้อบกพร่องอื่นๆ มีคะแนน CVSS ตั้งแต่ 5.3 ถึง 7.5 คะแนน

ลิงค์ที่มา

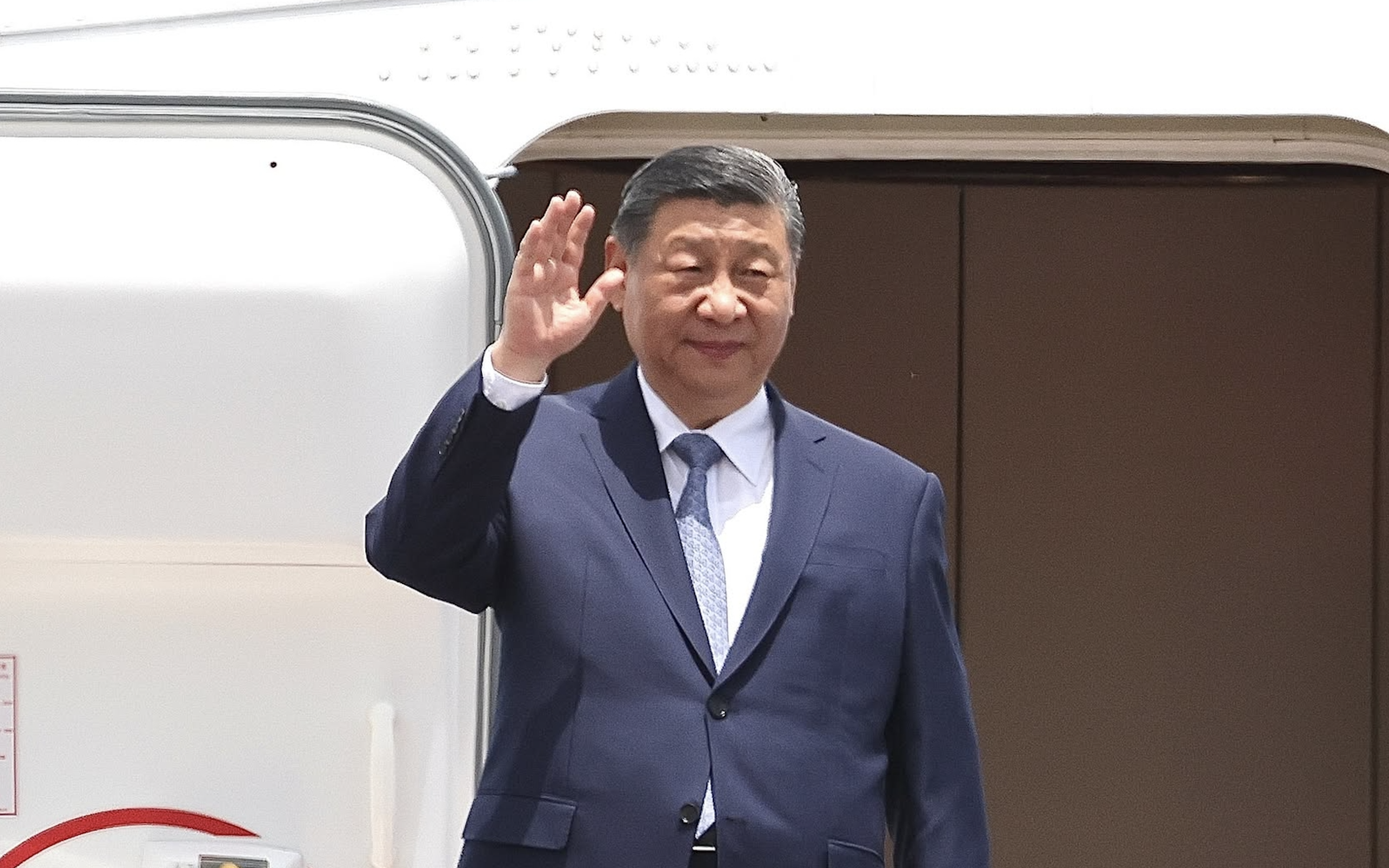

![[ภาพ] การต้อนรับเลขาธิการและประธานาธิบดีจีน สีจิ้นผิง](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/9afa04a20e6441ca971f6f6b0c904ec2)

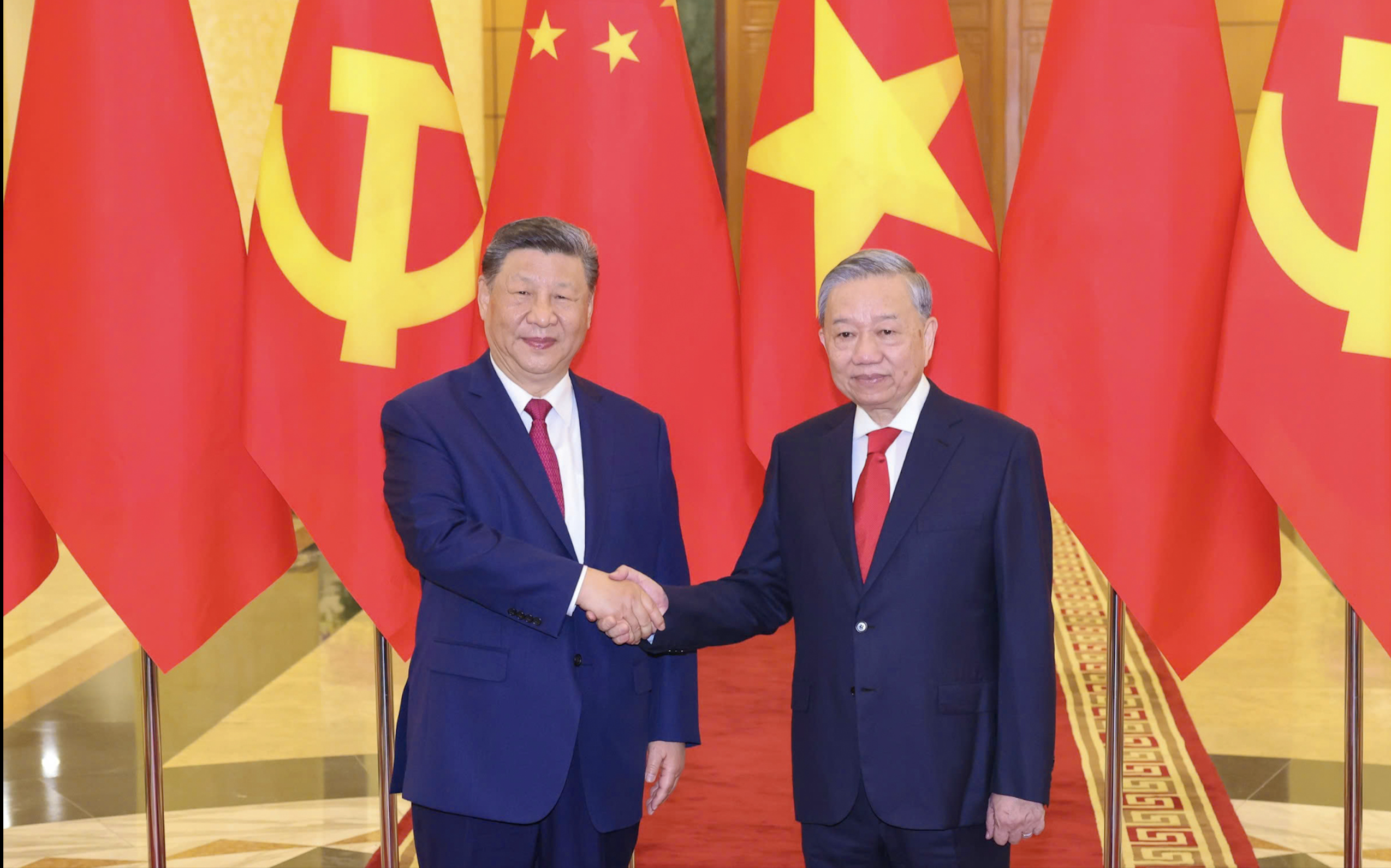

![[ภาพ] เลขาธิการใหญ่โตลัมหารือกับเลขาธิการใหญ่และประธานาธิบดีจีนสีจิ้นผิง](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/b3d07714dc6b4831833b48e0385d75c1)

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh พบกับเลขาธิการและประธานาธิบดีจีน สีจิ้นผิง](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/893f1141468a49e29fb42607a670b174)

![[ภาพ] ประธานสภานิติบัญญัติแห่งชาติ ทราน ทานห์ มัน พบกับเลขาธิการและประธานาธิบดีจีน สี จิ้นผิง](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/4e8fab54da744230b54598eff0070485)

การแสดงความคิดเห็น (0)