По данным TechSpot , исследователи безопасности только что обнаружили набор «скрытых» команд, которые напоминают нераскрытый «бэкдор» в микрочипе ESP32 — компоненте, широко используемом в миллиардах устройств Интернета вещей (IoT) по всему миру. Открытие вызывает опасения относительно потенциальных уязвимостей безопасности, хотя эксперты подчеркивают, что риск удаленной эксплуатации невелик.

«Сердце» миллиардов смарт-устройств ESP32 скрывает «черный ход»

ESP32, производимый компанией Espressif (Китай), представляет собой дешевую микросхему (всего около 2 долларов США), но играет важную роль в обеспечении подключения Wi-Fi и Bluetooth для множества смарт-устройств. По оценкам, более 1 миллиарда устройств используют ESP32 — от телефонов, компьютеров, интеллектуальных дверных замков до медицинских приборов.

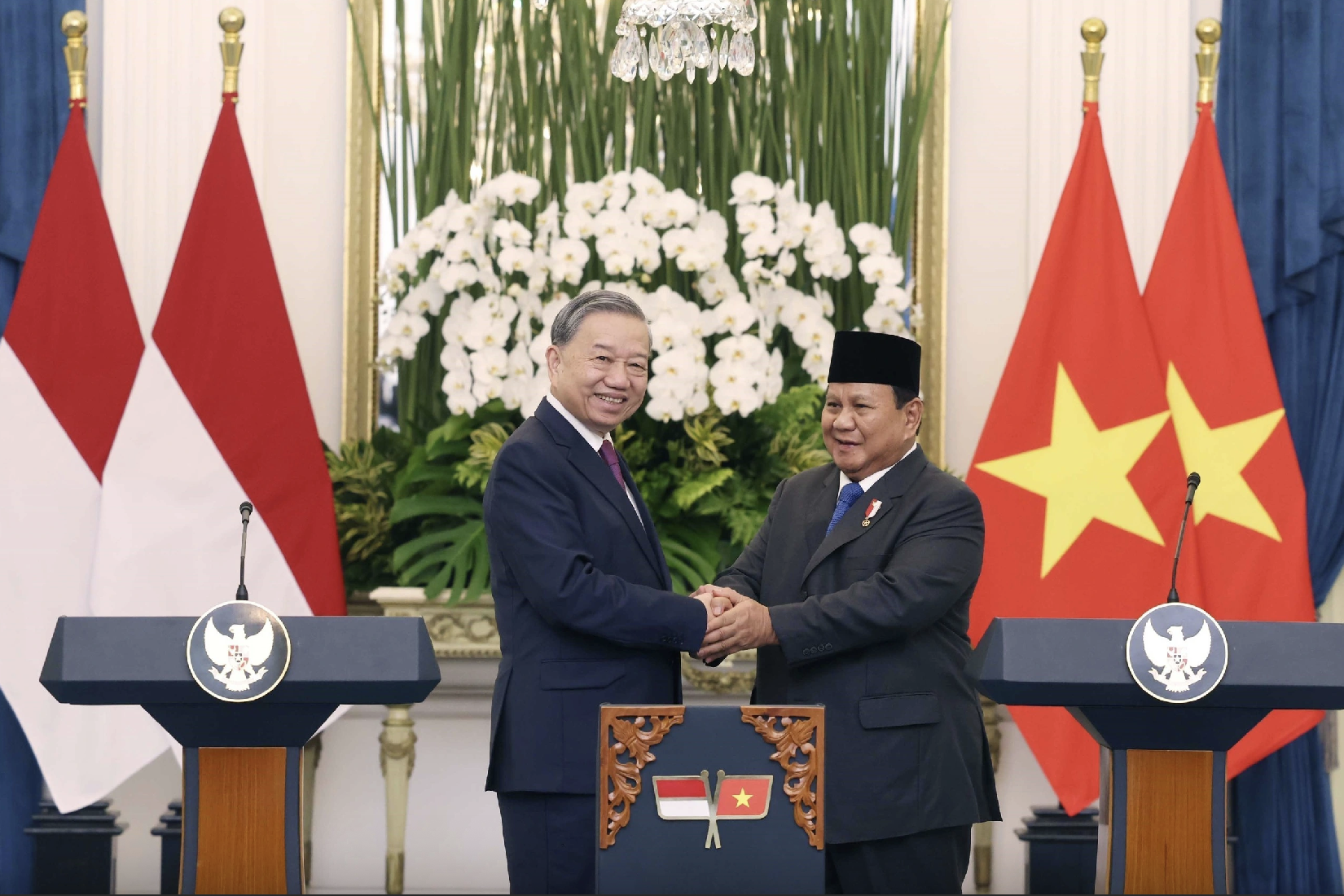

Изображение чипа ESP32 в миллиардах устройств Интернета вещей

ФОТО: СКРИНШОТ TECHSPOT

Двое исследователей, Мигель Тараско Акунья и Антонио Васкес Бланко из испанской компании безопасности Tarlogic Security, представили свои выводы на конференции RootedCON в Мадриде. Они обнаружили 29 специальных команд, не включенных в официальную документацию Espressif, которые позволяют вносить глубокие помехи в работу Bluetooth на чипе ESP32.

Первоначально исследователи называли это «бэкдором». Однако позже они пояснили, что это были «скрытые функции», способные считывать и записывать данные в оперативную память и флэш-память чипа, подделывать MAC-адреса и внедрять пакеты в соединения Bluetooth.

Хотя сами по себе эти команды не являются вредоносными, злоумышленники могут использовать их для установки вредоносного ПО прямо с завода или для изменения прошивки. Возможна даже кража данных или совершение противоправных действий. Наиболее опасным является превращение устройств Интернета вещей в инструменты атаки или отключение функций безопасности.

Однако эксперты подчеркивают, что удаленная эксплуатация этих команд крайне затруднена и требует наличия других уязвимостей на устройстве. Более реалистичные сценарии атак часто требуют, чтобы киберпреступники имели физический доступ к устройству (через порт USB или UART).

Для обнаружения этих скрытых команд компания Tarlogic разработала специальный инструмент под названием BluetoothUSB. Это драйвер USB Bluetooth на языке C, который позволяет проверять трафик Bluetooth независимо от оборудования и операционной системы. Ожидается, что этот инструмент поможет экспертам по безопасности легче обнаруживать и устранять уязвимости в устройствах Bluetooth.

Этот инцидент еще раз демонстрирует важность безопасности прошивки, особенно в контексте растущей популярности недорогих устройств Интернета вещей. Хотя скрытые команды в ESP32 могут быть просто недоработкой разработчиков, они напоминают о потенциальных рисках в мире подключенных вещей.

Источник: https://thanhnien.vn/con-chip-nam-trong-hang-ti-thiet-bi-co-chua-cua-hau-bi-mat-185250310091836408.htm

Комментарий (0)