'삼각 측량 작전'이라 불리는 이 캠페인은 iMessage를 통해 클릭 없이 악성 코드를 실행하여 사용자의 기기와 데이터에 대한 완전한 제어권을 얻고, 궁극적으로 사용자를 비밀리에 감시하는 것을 목표로 합니다.

iOS 기기 사용자를 공격하는 캠페인이 방금 발견되었습니다.

카스퍼스키 전문가들은 카스퍼스키 통합 모니터링 및 분석 플랫폼(KUMA)을 사용하여 기업용 Wi-Fi의 네트워크 트래픽을 모니터링하던 중 이 APT 캠페인을 발견했습니다. 추가 분석을 통해 연구원들은 위협 행위자가 수십 명의 회사 직원의 iOS 기기를 표적으로 삼았다는 사실을 발견했습니다.

해당 공격에 대한 기술적 조사는 아직 진행 중이지만, 카스퍼스키 연구원들은 일반적인 감염 순서를 파악할 수 있었습니다. 피해자는 제로 클릭 익스플로잇이 포함된 첨부 파일이 포함된 iMessage 메시지를 받습니다. 피해자의 상호 작용 없이도 해당 메시지는 권한을 확대하고 감염된 장치를 완전히 제어할 수 있는 코드 실행으로 이어지는 취약점을 유발합니다. 공격자가 장치에 성공적으로 존재감을 확립하면 메시지는 자동으로 삭제됩니다.

거기서 멈추지 않고, 스파이웨어는 오디오 녹음, 인스턴트 메신저 앱의 사진, 지리적 위치, 감염된 기기 소유자의 다양한 활동에 대한 데이터 등 개인 정보를 원격 서버로 조용히 전송합니다.

분석 과정에서 카스퍼스키 전문가들은 회사의 제품, 기술, 서비스에 아무런 영향이 없었으며, 카스퍼스키 고객 데이터나 중요한 회사 프로세스에도 영향이 없다는 것을 확인했습니다. 공격자는 감염된 장치에 저장된 데이터에만 접근할 수 있습니다. 카스퍼스키는 이 공격을 감지한 첫 번째 회사였지만 유일한 표적이 될 가능성은 낮습니다.

"사이버 보안에 관해서는 가장 안전한 운영 체제조차도 침해될 수 있습니다. APT 공격자는 끊임없이 전략을 발전시키고 악용할 새로운 취약점을 찾고 있기 때문에 기업은 시스템 보안을 우선시해야 합니다. 여기에는 직원 교육과 인식을 우선시하는 동시에 잠재적 위협을 효과적으로 식별하고 보호하기 위한 최신 위협 인텔리전스와 도구를 제공하는 것이 포함됩니다." 카스퍼스키 글로벌 연구 및 분석 팀(GReAT)의 EEMEA 책임자인 이고르 쿠즈네초프가 말했습니다.

[광고2]

소스 링크

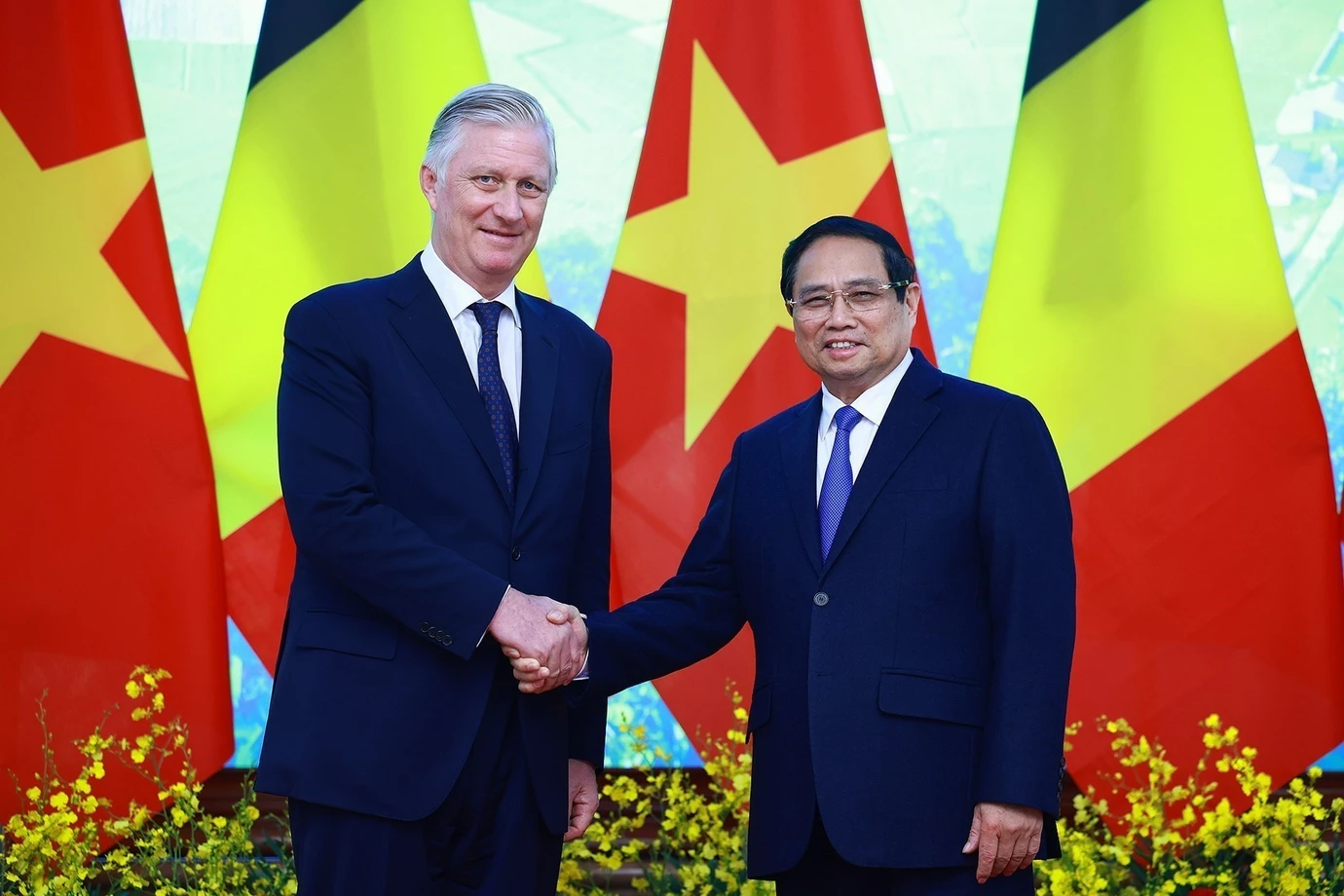

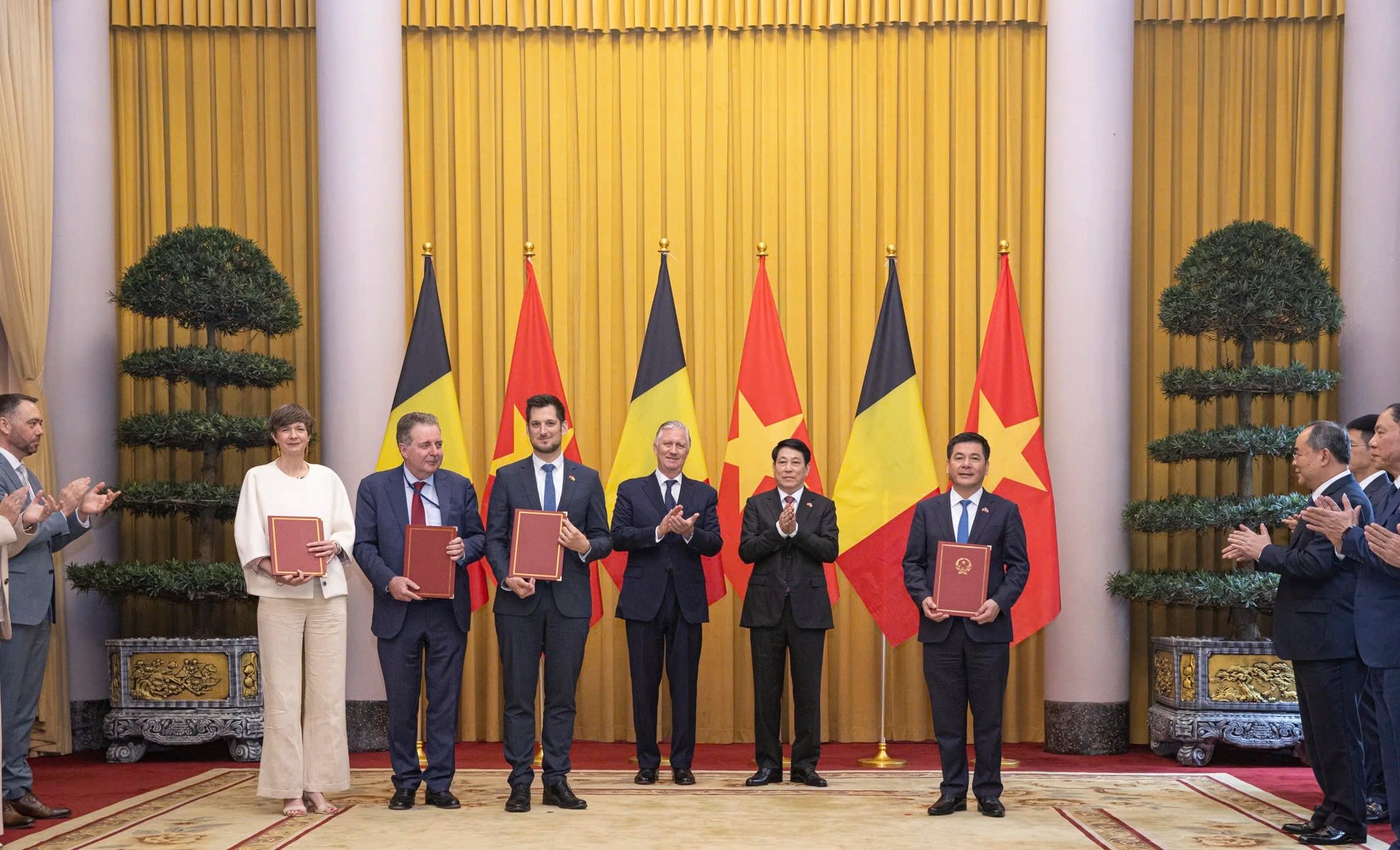

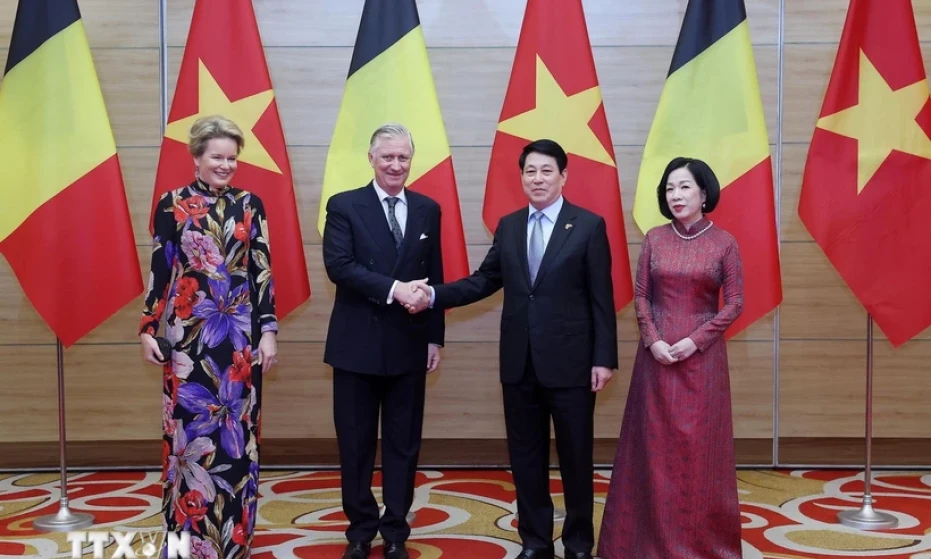

![[사진] 팜민친 총리, 벨기에 필리프 국왕과 회동](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/be2f9ad3b17843b9b8f8dee6f2d227e7)

![[사진] 미얀마 지진 피해자 수색하는 베트남 탐지견팀 클로즈업](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/d4949a0510ba40af93a15359b5450df2)

![[사진] 토람 사무총장, 벨기에 필리프 국왕 접견](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/e5963137a0c9428dabb93bdb34b86d7c)

![[사진] 루옹 꾸엉 대통령과 벨기에 필립 국왕, 탕롱황성 방문](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/cb080a6652f84a1291edc3d2ee50f631)

![[사진] 미얀마 수도, 대지진 이후 혼란](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/1/7719e43b61ba40f3ac17f5c3c1f03720)

댓글 (0)