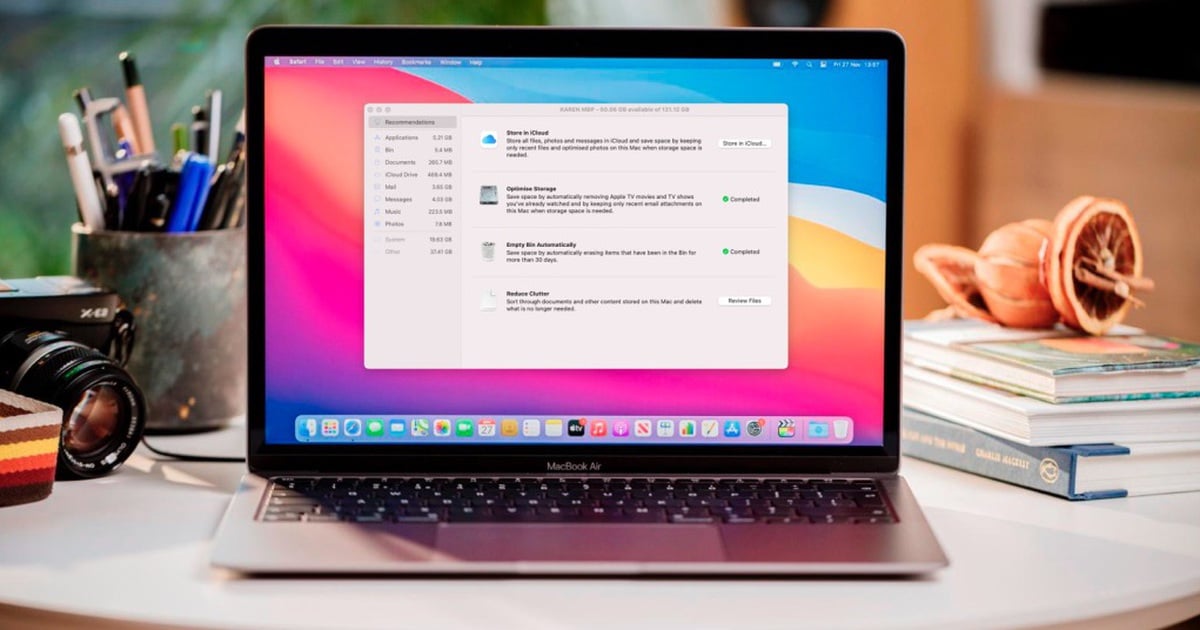

Selon BGR , un nouveau rapport de recherche vient de publier une technique alarmante appelée « Fun-Tuning », qui consiste à utiliser l'IA (intelligence artificielle) elle-même pour créer automatiquement des attaques par injection rapide extrêmement efficaces ciblant d'autres modèles d'IA avancés, notamment Gemini de Google.

Cette méthode rend le « piratage » de l’IA plus rapide, moins cher et plus facile que jamais, marquant une nouvelle escalade dans la guerre de cybersécurité liée à l’IA.

Le danger lorsque des méchants utilisent l'IA pour la détruire

L'injection rapide est une technique par laquelle un attaquant insère subrepticement des instructions malveillantes dans les données d'entrée d'un modèle d'IA (par exemple via des commentaires dans le code source, du texte caché sur le Web). L’objectif est de « tromper » l’IA, en la forçant à contourner les règles de sécurité préprogrammées, ce qui peut entraîner de graves conséquences telles que la fuite de données sensibles, la fourniture de fausses informations ou l’exécution d’autres comportements dangereux.

Les pirates informatiques utilisent l'IA pour attaquer l'IA

PHOTO : CAPTURE D'ÉCRAN LINKEDIN

Auparavant, l’exécution réussie de ces attaques, en particulier sur des modèles « fermés » comme Gemini ou GPT-4, nécessitait souvent de nombreux tests manuels complexes et chronophages.

Mais Fun-Tuning a complètement changé la donne. La méthode, développée par une équipe de chercheurs de plusieurs universités, exploite intelligemment la même interface de programmation d’application (API) affinée que Google fournit gratuitement aux utilisateurs de Gemini.

En analysant les réactions subtiles du modèle Gemini lors du réglage (par exemple, la façon dont il réagit aux erreurs dans les données), Fun-Tuning peut déterminer automatiquement les « préfixes » et « suffixes » les plus efficaces pour masquer une déclaration malveillante. Cela augmente considérablement la probabilité que l’IA suive les intentions malveillantes de l’attaquant.

Les résultats des tests montrent que Fun-Tuning atteint un taux de réussite allant jusqu'à 82 % sur certaines versions de Gemini, un chiffre qui dépasse les moins de 30 % des méthodes d'attaque traditionnelles.

Ce qui ajoute au danger du Fun-Tuning est que le coût de mise en œuvre est très faible. Étant donné que l'API de réglage de Google est disponible gratuitement, le coût de calcul pour créer une attaque efficace pourrait être aussi bas que 10 $. De plus, les chercheurs ont découvert qu’une attaque conçue pour une version de Gemini pouvait facilement être appliquée avec succès à d’autres versions, ouvrant ainsi la voie à des risques d’attaques généralisées.

Google a confirmé être conscient de la menace posée par la technique Fun-Tuning, mais n'a pas encore indiqué si elle modifierait le fonctionnement de l'API de réglage. L'équipe souligne également la difficulté défensive de supprimer les informations exploitées par Fun-Tuning du processus de réglage, rendant l'API moins utile aux développeurs légitimes. Au contraire, si on le maintient tel quel, il continuera d’être un tremplin pour les méchants.

L’émergence du Fun-Tuning est un avertissement clair que la confrontation dans le cyberespace est entrée dans une nouvelle phase, plus complexe. L’IA n’est désormais plus seulement une cible, mais aussi un outil et une arme entre les mains d’acteurs malveillants.

Source : https://thanhnien.vn/hacker-dung-ai-de-tan-cong-gemini-cua-google-18525033010473121.htm

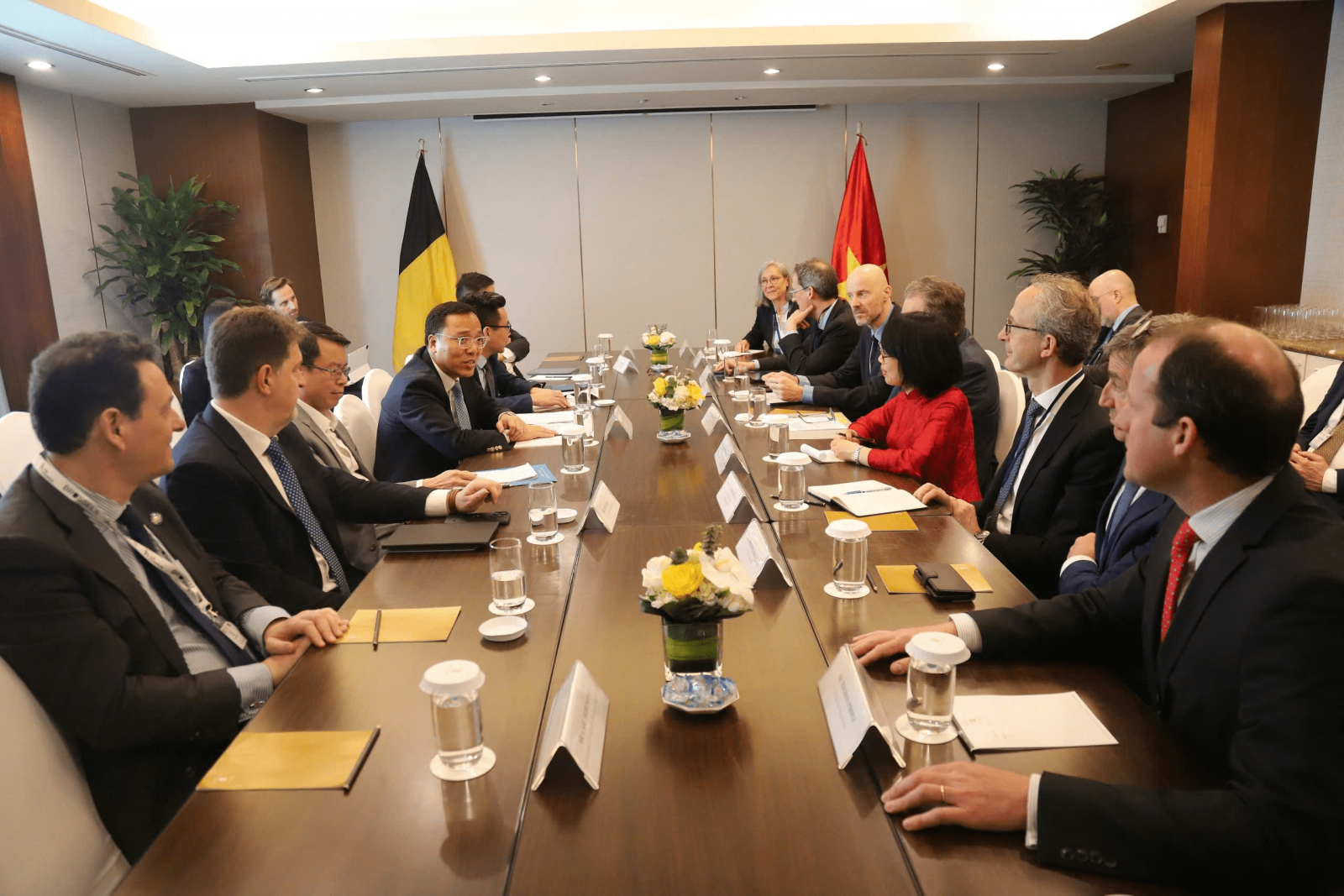

![[Photo] Le Premier ministre Pham Minh Chinh reçoit le PDG du groupe Standard Chartered](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/2/125507ba412d4ebfb091fa7ddb936b3b)

![[Photo] Le Premier ministre Pham Minh Chinh reçoit le vice-Premier ministre de la République de Biélorussie Anatoly Sivak](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/2/79cdb685820a45868602e2fa576977a0)

![[Photo] Le secrétaire général To Lam reçoit l'ambassadeur de Russie au Vietnam](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/2/b486192404d54058b15165174ea36c4e)

Comment (0)