لقد أدى تطور الذكاء الاصطناعي إلى جعل الهجمات الإلكترونية أكثر تعقيدًا، مما أدى إلى تحويل برامج الفدية إلى خدمة لمجرمي الإنترنت. وظهرت أيضًا تهديدات جديدة تستهدف نظام التشغيل iOS من خلال عملية Triangulation 2024.

مع استمرار تطور تهديدات الأمن السيبراني، وظهور مهاجمين وتقنيات وتهديدات جديدة، تواجه المنظمات والمجتمعات مشهدًا غير مؤكد. حتى فتح أي بريد إلكتروني يمكن أن يشكل مخاطر غير متوقعة.

وفقًا لتقرير محلل الاستجابة للحوادث لعام 2023 من Kaspersky، فإن 75% من الهجمات الإلكترونية تستغل الثغرات الأمنية في Microsoft Office. وفيما يتعلق بأساليب الهجوم، استهدف 42.3% من المهاجمين التطبيقات المجانية المتاحة على الإنترنت، بينما استغل 20.3% منهم الحسابات المخترقة، بينما استخدم 8.5% فقط القوة الغاشمة.

تبدأ معظم الهجمات على هذا النحو: يستخدم الأشرار بيانات اعتماد مسروقة أو تم شراؤها بطريقة غير قانونية. ثم يقومون بشن هجمات عبر RDP، وإرسال رسائل تصيدية عبر البريد الإلكتروني تحتوي على مرفقات أو روابط ضارة، وإصابة الأنظمة عبر ملفات ضارة متخفية في شكل مستندات على مصادر عامة. ومن الناحية الإيجابية، انخفض عدد الهجمات في الربع الأول من عام 2023 بنسبة 36% مقارنة بالفترة نفسها من عام 2022.

تُعرف إحدى أخطر حملات الهجوم الإلكتروني التي اكتشفتها كاسبرسكي على الإطلاق باسم عملية المثلث. تستهدف الحملة أجهزة iOS من خلال استغلال الثغرات الأمنية في وحدات المعالجة المركزية الخاصة بشركة Apple، لتثبيت البرامج الضارة.

والجدير بالذكر أن القراصنة استخدموا أربع ثغرات أمنية خطيرة للغاية لإصابة الأجهزة المستهدفة. يمكن أن تصل تكلفة شراء هذه الثغرات الأمنية في السوق السوداء إلى أكثر من مليون دولار.

عندما يتم استهداف جهاز iOS، فإنه يتلقى رسالة iMessage غير مرئية تحتوي على مرفق ضار. يستغل هذا المرفق ثغرة أمنية تسمح بالتنفيذ التلقائي للرموز الضارة دون تفاعل المستخدم. بمجرد التثبيت، يتصل البرنامج الخبيث بخادم التحكم ويبدأ في تنفيذ مراحل متعددة من الهجوم. بمجرد اكتمال العملية، سيكون لدى المهاجم سيطرة كاملة على جهاز iOS وسيقوم بمسح جميع أدلة الهجوم لإخفاء أفعاله.

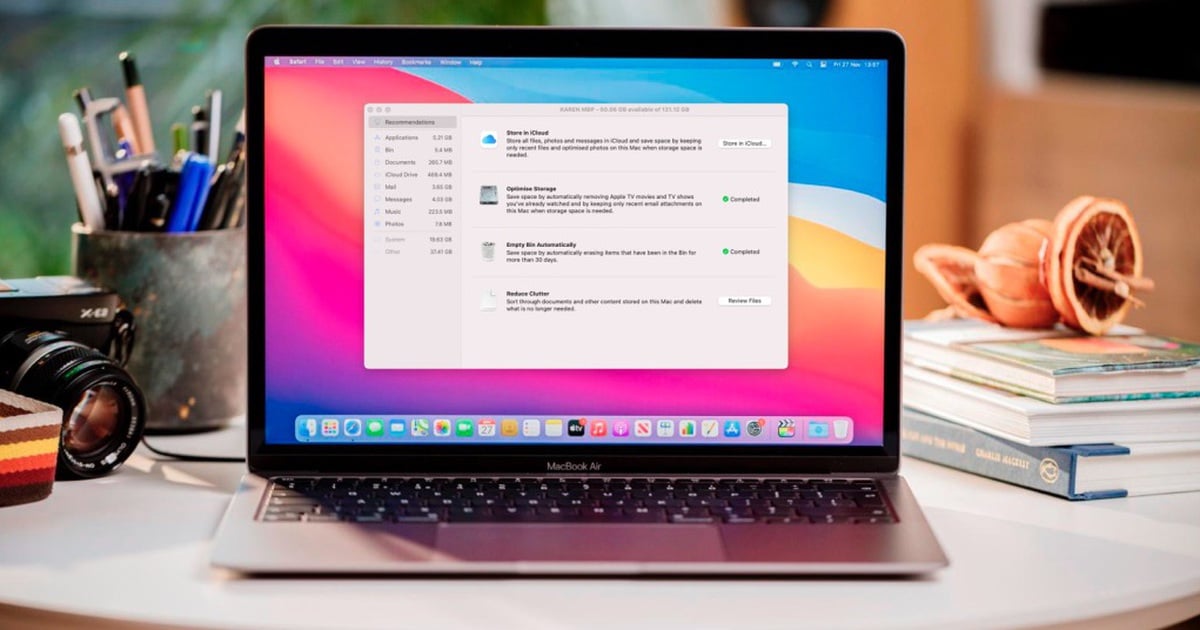

وقد قامت شركة Apple بإصلاح هذه الثغرات الأمنية، ولكن لحماية الأجهزة من الهجمات المستقبلية المحتملة، يجب على مستخدمي iOS تحديث البرامج بانتظام، وإعادة تشغيل أجهزتهم بشكل دوري، وإيقاف تشغيل iMessage لتقليل مخاطر تلقي البرامج الضارة عبر الرسائل.

قال إيغور كوزنيتسوف، مدير فريق البحث والتحليل العالمي (GReAT) في كاسبرسكي: "تُعدّ المؤسسات الحكومية أكثر الأهداف استهدافًا، تليها شركات التصنيع والمؤسسات المالية. وتُعدّ برامج الفدية والهجمات الإلكترونية المدمرة أخطر تهديدين، إذ تُلحق أضرارًا جسيمة بالمؤسسات".

كيم ثانه

[إعلان 2]

المصدر: https://www.sggp.org.vn/tan-cong-mang-khai-thac-cac-lo-hong-phan-cung-trong-cpu-cua-apple-post754206.html

![[صورة] تتنافس سيارات الزهور وقوارب الزهور لإظهار ألوانها احتفالًا بالذكرى الخمسين ليوم تحرير دا نانغ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/086d6ece3f244f019ca50bf7cd02753b)

![[صورة] طائرات هليكوبتر وطائرات مقاتلة تتدرب في سماء مدينة هوشي منه](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/3a610b9f4d464757995cac72c28aa9c6)

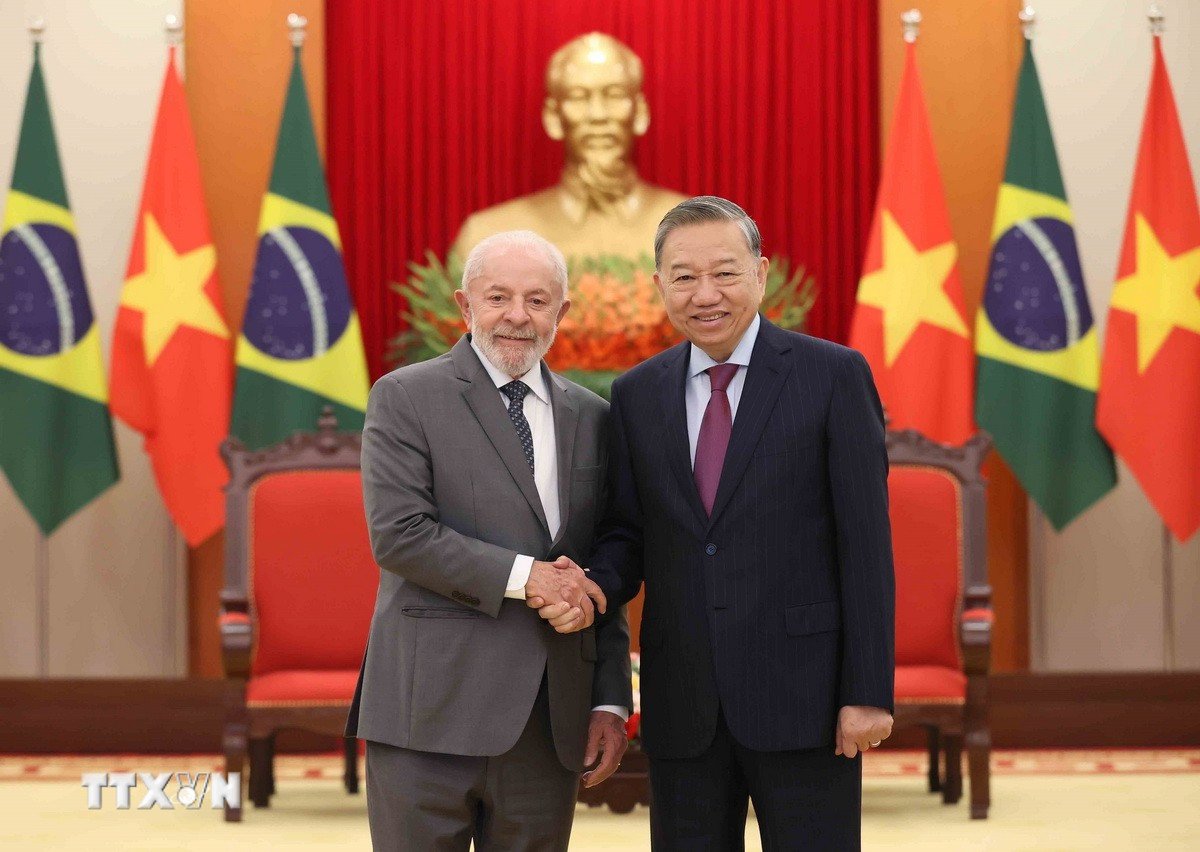

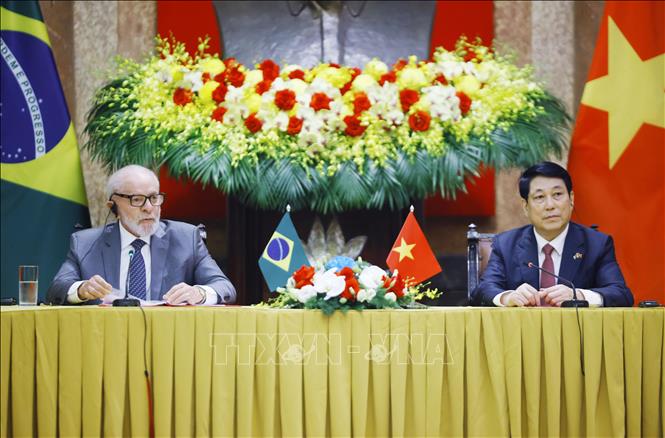

![[صورة] رئيس الوزراء فام مينه تشينه يلتقي بالرئيس البرازيلي لويس إيناسيو لولا دا سيلفا](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/41f753a7a79044e3aafdae226fbf213b)

![[صورة] الرئيس لونغ كوونغ يستضيف حفل استقبال رسمي للرئيس البرازيلي لويس إيناسيو لولا دا سيلفا](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/56938fe1b6024f44ae5e4eb35a9ebbdb)

تعليق (0)