وبحسب موقع ITNews ، حذرت شركة Quarkslab من أن هذه الثغرات الأمنية يمكن استغلالها من قبل مهاجمين عن بعد غير موثقين على نفس الشبكة المحلية، وفي بعض الحالات عن بعد. وقال الباحثون إن تأثير هذه الثغرات الأمنية يشمل هجمات الحرمان من الخدمة الموزعة (DDoS)، وتسريب المعلومات، وتنفيذ التعليمات البرمجية عن بعد، وتسميم ذاكرة التخزين المؤقت لنظام أسماء النطاقات (DNS)، واختطاف جلسات الشبكة.

UEFI هو نظام BIOS الأكثر استخدامًا.

وقال مركز تنسيق الأمن السيبراني CERT في جامعة كارنيجي ميلون (الولايات المتحدة) إن هذا الخطأ تم تحديده في عملية التنفيذ من قبل بائعي UEFI، بما في ذلك American Megatrends وInsyde Software وIntel وPhoenix Technologies، في حين لم تتأثر Toshiba.

حاليًا، أكدت كل من شركة Insyde Software، وAMI، وPhoenix Technologies لشركة Quarkslab أنها تقدم إصلاحات. وفي الوقت نفسه، لا يزال الخلل قيد التحقيق من قبل 18 بائعًا آخر، بما في ذلك أسماء كبيرة مثل Google و HP و Microsoft و ARM و ASUSTek و Cisco و Dell و Lenovo و VAIO.

تتواجد الأخطاء في مجموعة TCP/IP الخاصة بـ EDK II، NetworkPkg، والتي تُستخدم في تمهيد الشبكة وهي مهمة بشكل خاص في مراكز البيانات وبيئات HPC لأتمتة مراحل التمهيد المبكرة. تتمتع الأخطاء الثلاثة الأكثر خطورة جميعها بدرجة CVSS تبلغ 8.3 وهي مرتبطة بفيضات مخزن معالج DCHPv6، بما في ذلك CVE-2023-45230، وCVE-2023-45234، وCVE-2023-45235. وتتراوح درجات CVSS للأخطاء الأخرى من 5.3 إلى 7.5 نقطة.

[إعلان 2]

رابط المصدر

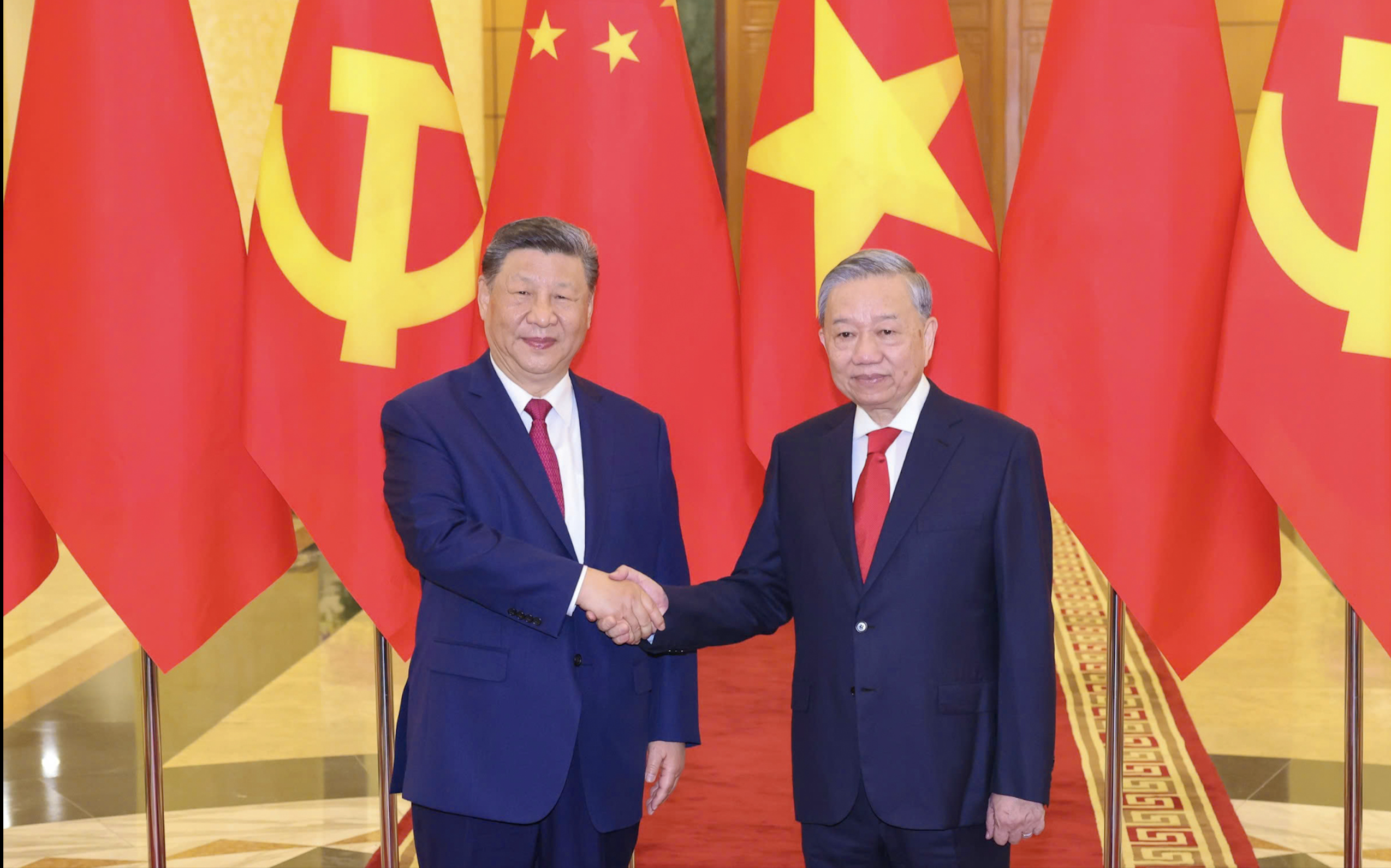

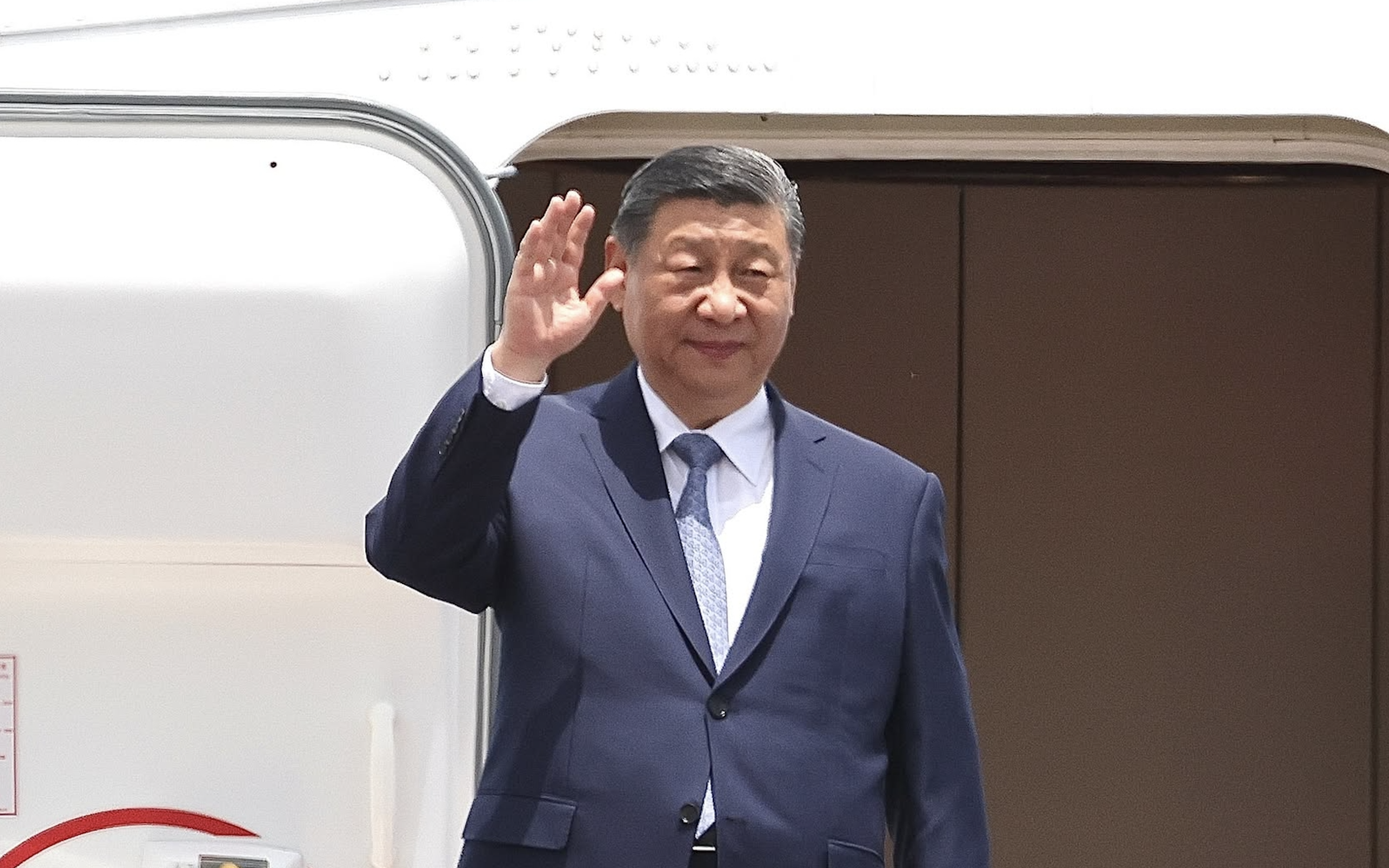

![[صورة] حفل استقبال للترحيب بالأمين العام ورئيس الصين شي جين بينغ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/9afa04a20e6441ca971f6f6b0c904ec2)

![[صورة] الأمين العام تو لام يجري محادثات مع الأمين العام والرئيس الصيني شي جين بينغ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/b3d07714dc6b4831833b48e0385d75c1)

![[صورة] رئيس الوزراء فام مينه تشينه يلتقي مع الأمين العام ورئيس الصين شي جين بينغ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/893f1141468a49e29fb42607a670b174)

![[صورة] رئيس الجمعية الوطنية تران ثانه مان يلتقي بالأمين العام ورئيس الصين شي جين بينغ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/4e8fab54da744230b54598eff0070485)

تعليق (0)