이 정교한 사기는 2024년 12월에 시작되어 2025년 2월까지 계속된 것으로 추정되며, 북미, 동남아시아, 유럽의 호텔업계 종사자를 표적으로 삼았습니다. 공격자는 Booking.com 직원과 그 직원 간의 관계를 악용하고 있으며, 특히 여행 플랫폼에서 이메일을 자주 여는 직원의 관계를 악용하고 있습니다.

Microsoft에서는 호텔 직원이 발신자의 이메일 주소를 주의 깊게 확인할 것을 권장합니다.

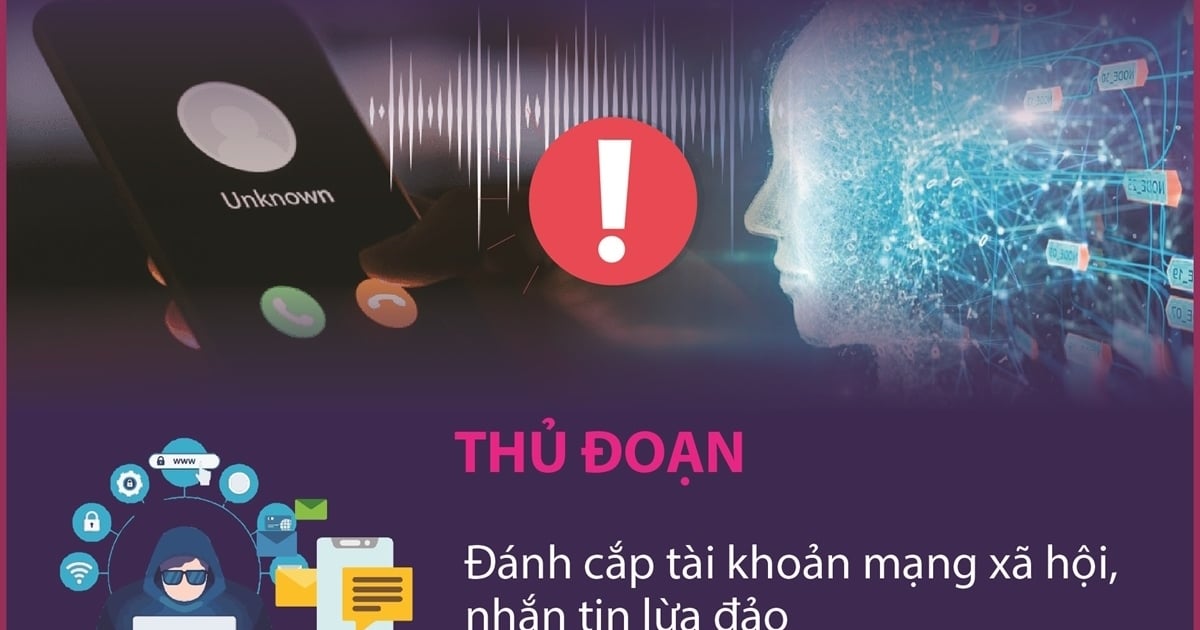

Microsoft의 새로운 보고서에 따르면 이 캠페인은 "ClickFix"라는 기술을 사용합니다. 사기꾼은 가짜 오류 메시지를 만들어 사용자가 컴퓨터에서 복사, 붙여넣기, 명령 실행 등의 작업을 수행하도록 속이며, 이를 통해 맬웨어가 다운로드됩니다. Microsoft는 "사용자 상호 작용의 필요성은 이러한 공격이 일반적인 보안 조치를 우회하는 데 도움이 될 수 있다"고 경고합니다.

구체적으로, 사용자는 바로가기를 사용하여 Windows 실행 창을 열고, 사기 페이지에서 제공한 명령을 붙여넣어 실행하라는 요청을 받습니다. 연구자들은 이 캠페인의 배후에 있는 범죄 조직이 Storm-1865라고 밝혔습니다. 이 그룹은 결제 데이터를 훔치고 사기 거래를 하는 것을 목표로 한 여러 피싱 공격을 수행해 왔습니다.

악성 이메일에는 부정적인 고객 리뷰, 계정 확인 요청, 잠재 고객의 정보와 관련된 내용이 포함되는 경우가 많습니다. 대부분의 이메일에는 공격자가 ClickFix 프로그램을 배포하는 가짜 CAPTCHA 페이지로 연결되는 링크나 PDF 첨부 파일이 포함되어 있습니다. 피해자가 링크를 클릭하면 맬웨어가 피해자의 기기에 다운로드됩니다.

운전면허증 포인트 통합 공공서비스 앱 설치 시 사기 주의

Microsoft에서는 이런 공격에 사용된 여러 유형의 맬웨어를 감지했습니다. 여기에는 XWorm, Lumma stealer, VenomRAT, AsyncRAT, Danabot, NetSupport RAT가 포함되며, 해커는 이를 사용해 금융 정보와 로그인 자격 증명을 훔칠 수 있습니다.

Booking.com의 응답

Booking.com 관계자는 이 사기에 영향을 받은 숙박 시설 수는 자사 플랫폼에 등록된 총 숙박 시설 수의 일부에 불과하다고 밝혔습니다. 회사는 고객과 파트너에게 미치는 영향을 최소화하기 위해 상당한 투자를 했습니다. 그들은 Booking.com의 시스템이 침해당한 것이 아니라고 주장하지만 일부 파트너와 고객이 피싱 공격의 희생자가 되었다고 주장합니다.

Microsoft는 또한 Storm-1865가 2023년에 호텔 투숙객을 표적으로 삼았고 2023년 초부터 공격을 강화했다고 언급했습니다. 이 회사는 호텔 직원이 발신자의 이메일 주소를 두 번 확인하고 이메일의 철자 오류에 주의하고 조치를 취하도록 요청하는 모든 메시지에 주의할 것을 권장합니다.

[광고2]

출처: https://thanhnien.vn/microsoft-canh-bao-chien-dich-lua-dao-mao-danh-bookingcom-185250315075007781.htm

댓글 (0)