Samsung acaba de lanzar oficialmente una actualización de seguridad especial y recomienda a los usuarios que la actualicen inmediatamente para solucionar muchas vulnerabilidades importantes.

Esta actualización de Samsung es particularmente importante ya que corrige muchas vulnerabilidades graves. En concreto, ayuda a corregir hasta 51 vulnerabilidades que amenazan los datos de los usuarios, de las cuales 38 vulnerabilidades están relacionadas con el sistema operativo Android y 13 vulnerabilidades están relacionadas con la interfaz de usuario One UI.

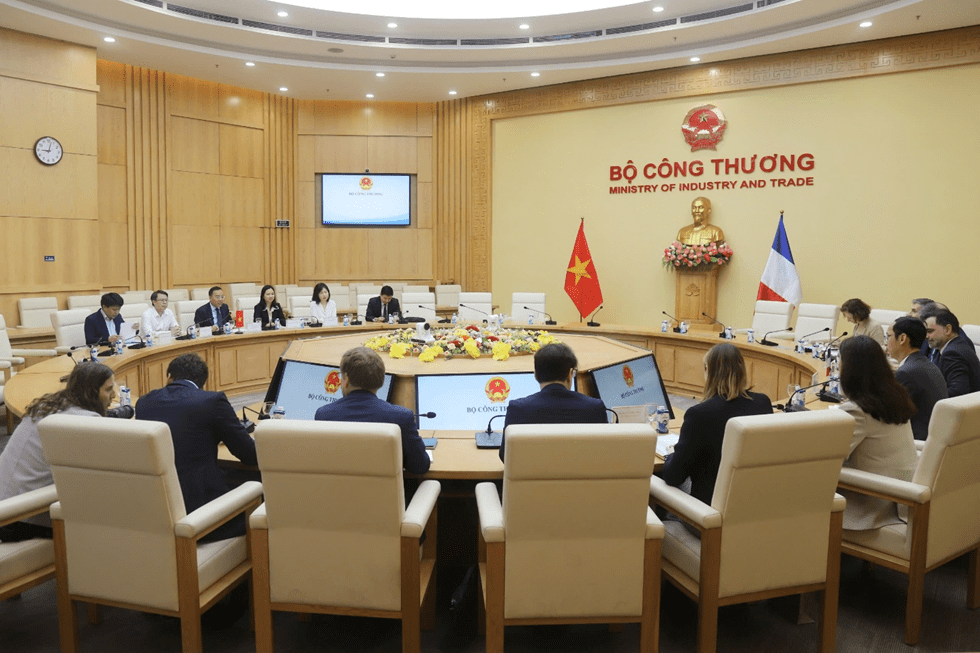

|

| Los usuarios de teléfonos inteligentes Samsung necesitan obtener actualizaciones de seguridad tan pronto como estén disponibles |

Por lo tanto, los usuarios de Samsung deben instalar esta nueva actualización de inmediato para proteger su información personal. Si no se solucionan estas vulnerabilidades, los piratas informáticos podrían robar información confidencial o incluso controlar de forma remota los teléfonos inteligentes. Cabe destacar que entre las vulnerabilidades relacionadas con One UI, 11 están clasificadas como de riesgo medio o alto.

No solo eso, esta actualización también trae importantes mejoras de seguridad para algunos modelos de chips Exynos, especialmente para los usuarios de Europa, donde muchas personas poseen teléfonos inteligentes con chips Samsung.

Los modelos de chips Exynos actualizados incluyen 980, 990, 850, 9820, 9825, 1080, 2100, 1280, 2200, 1330, 1480, 1380, 2400, 9110, W920 y W930. Esto significa que la actualización no sólo se aplica a los teléfonos inteligentes, sino también a los relojes inteligentes de la marca coreana.

Esta importante actualización fue lanzada por Samsung a partir del 4 de noviembre y solo se actualizaron los modelos de las series Samsung Galaxy S23 y Samsung S24. Sin embargo, se espera que muchos otros modelos lo reciban en los próximos días. Los usuarios que posean dispositivos con estos chips deben instalar la actualización tan pronto como esté disponible para garantizar que sus dispositivos estén seguros.

[anuncio_2]

Fuente

![[Foto] Clausura de la XI Conferencia del XIII Comité Central del Partido Comunista de Vietnam](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/12/114b57fe6e9b4814a5ddfacf6dfe5b7f)

![[Foto] Superando todas las dificultades, acelerando el progreso de la construcción del Proyecto de Expansión de la Central Hidroeléctrica de Hoa Binh](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/12/bff04b551e98484c84d74c8faa3526e0)

Kommentar (0)