Laut ITNews warnt Quarkslab, dass diese Sicherheitslücken von nicht authentifizierten Remote-Angreifern im selben lokalen Netzwerk ausgenutzt werden können, in einigen Fällen sogar aus der Ferne. Zu den Auswirkungen dieser Schwachstellen zählen laut den Forschern DDoS-Angriffe, Informationslecks, Remote-Code-Ausführung, DNS-Cache-Poisoning und Network Session Hijacking.

UEFI ist das am häufigsten verwendete BIOS-System.

Das CERT Cybersecurity Coordination Center der Carnegie Mellon University (USA) teilte mit, dass dieser Fehler im Implementierungsprozess von UEFI-Anbietern, darunter American Megatrends, Insyde Software, Intel und Phoenix Technologies, festgestellt wurde, während Toshiba nicht betroffen war.

Derzeit haben Insyde Software, AMI und Phoenix Technologies Quarkslab bestätigt, dass sie Fixes bereitstellen. In der Zwischenzeit wird der Fehler noch immer von 18 anderen Anbietern untersucht, darunter große Namen wie Google, HP, Microsoft, ARM, ASUSTek, Cisco, Dell, Lenovo und VAIO.

Die Fehler liegen im TCP/IP-Stack von EDK II, NetworkPkg, der für den Netzwerkstart verwendet wird und insbesondere in Rechenzentren und HPC-Umgebungen für die Automatisierung früher Startphasen wichtig ist. Die drei schwerwiegendsten Fehler haben alle einen CVSS-Score von 8,3 und stehen im Zusammenhang mit Pufferüberläufen des DCHPv6-Handlers, darunter CVE-2023-45230, CVE-2023-45234 und CVE-2023-45235. Andere Fehler haben CVSS-Werte zwischen 5,3 und 7,5 Punkten.

[Anzeige_2]

Quellenlink

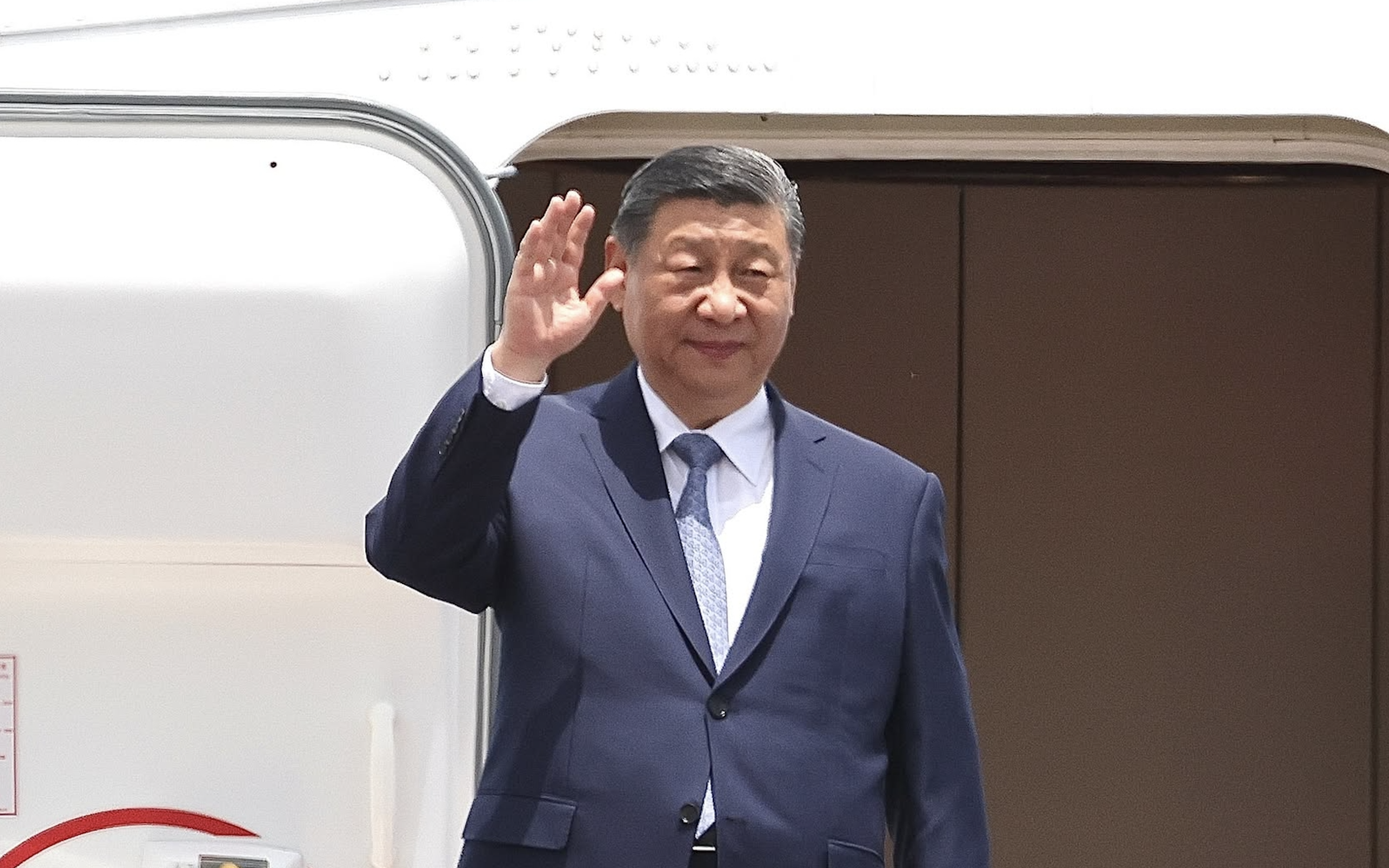

![[Foto] Premierminister Pham Minh Chinh trifft sich mit dem Generalsekretär und Präsidenten Chinas Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/893f1141468a49e29fb42607a670b174)

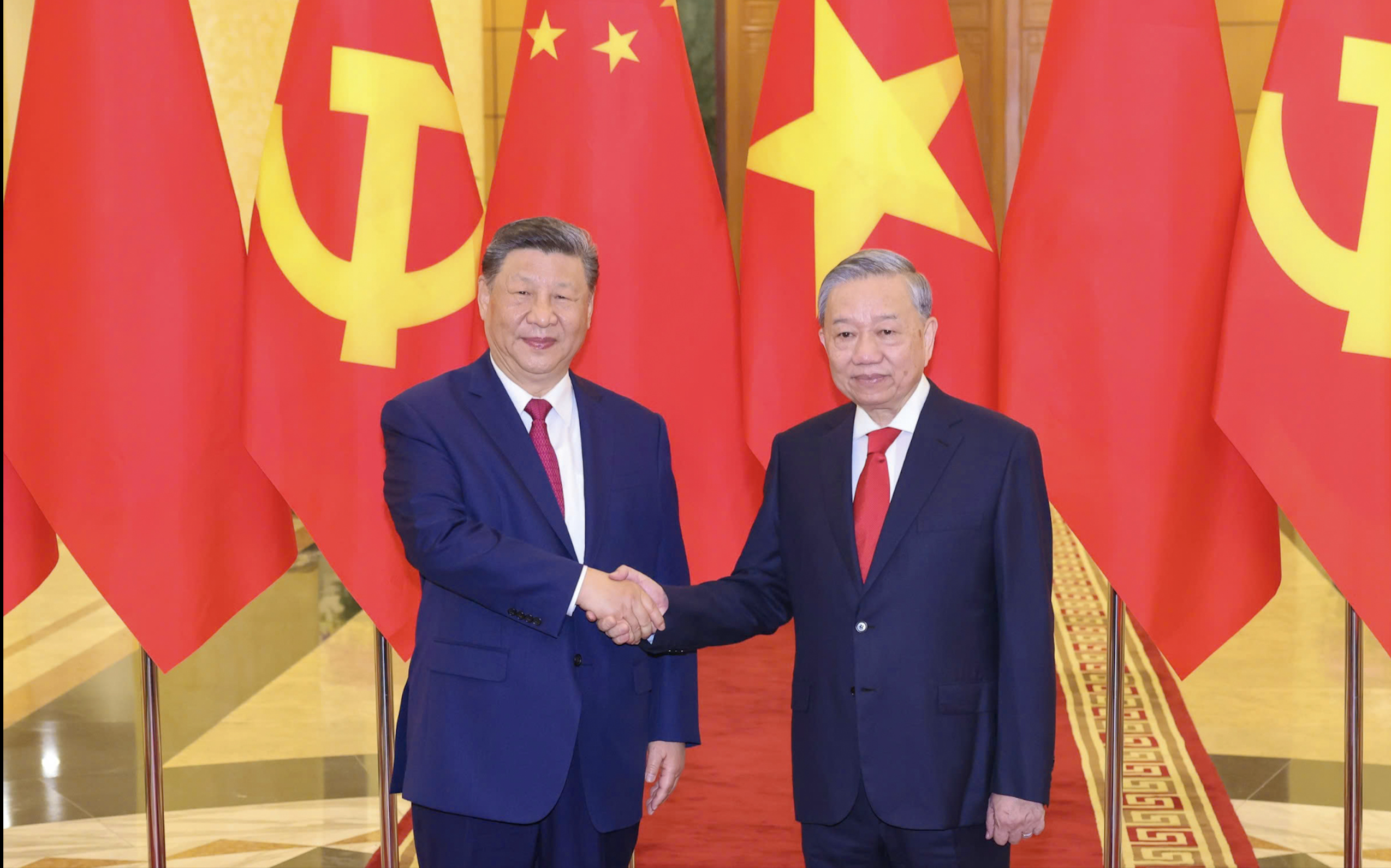

![[Foto] Generalsekretär To Lam führt Gespräche mit dem Generalsekretär und Präsidenten Chinas Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/b3d07714dc6b4831833b48e0385d75c1)

![[Foto] Der Vorsitzende der Nationalversammlung, Tran Thanh Man, trifft sich mit dem Generalsekretär und Präsidenten Chinas Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/4e8fab54da744230b54598eff0070485)

![[Foto] Empfang zur Begrüßung des Generalsekretärs und Präsidenten Chinas Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/9afa04a20e6441ca971f6f6b0c904ec2)

Kommentar (0)