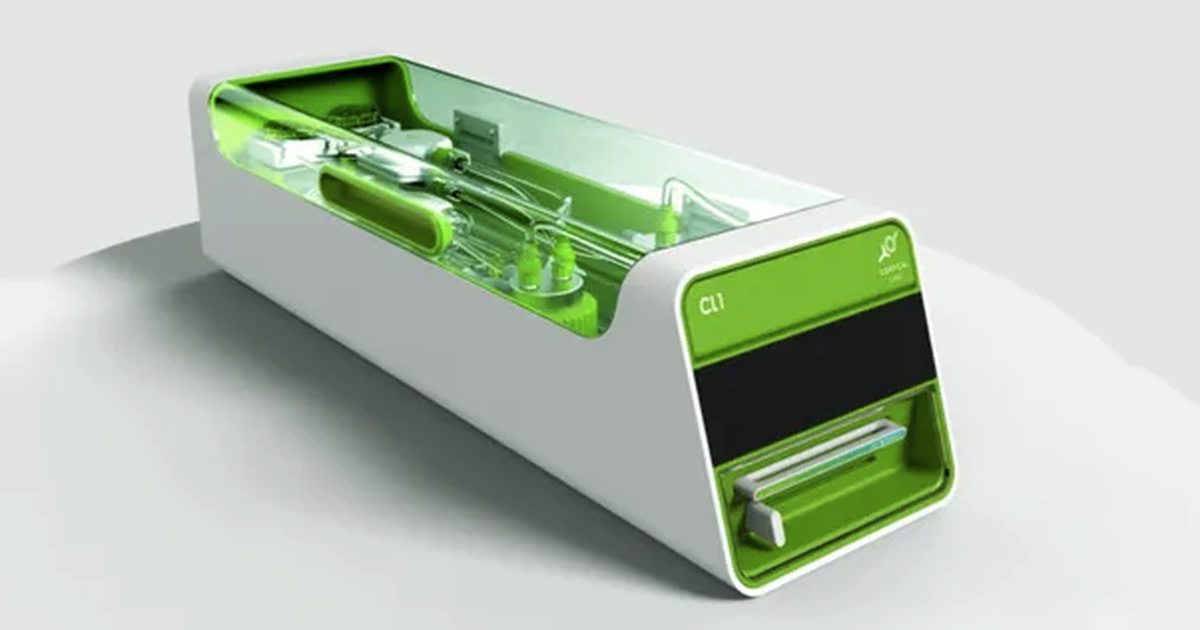

Исследовательская группа Satori Threat обнаружила новую мошенническую кампанию под названием BADBOX 2.0, затронувшую более 1 миллиона нелицензионных устройств Android, таких как планшеты, телевизионные приставки и цифровые проекторы.

На устройствах Android появился бэкдор

Кампания BADBOX 2.0 включала заражение устройств вредоносным ПО, позволяющим хакерам получать удаленный доступ. Эти устройства являются частью проекта Android Open Source Project (AOSP), а это значит, что они не сертифицированы Play Protect, как телефоны Pixel или Galaxy, что оставляет их без важного уровня безопасности, делающего их привлекательными целями для злоумышленников.

По данным исследовательской группы, работа BADBOX 2.0 контролируется через бэкдор, который позволяет хакерам сохранять постоянный доступ к устройству. Одним из каналов распространения этого бэкдора является предустановленное приложение, которое активируется при включении устройства. Существуют также другие каналы, которые представляют собой неофициальные рынки приложений, откуда пользователи их скачивают.

Множество способов взлома Android-устройств

Стоит отметить, что устройство может быть заражено вредоносным ПО прямо «из коробки». В некоторых случаях зараженное устройство автоматически связывается с сервером управления и контроля (C2) и загружает вредоносный файл при первой загрузке. Это может оставить пользователей в неведении до тех пор, пока не станет слишком поздно.

Даже если пользователю посчастливится приобрести незараженное устройство, риск в сети все равно сохраняется. По словам исследователей, приложения, содержащие бэкдор BB2DOOR, были обнаружены на неофициальных рынках приложений и остаются заразными после установки.

Трафик BADBOX 2.0 зафиксирован в 222 странах и территориях по всему миру, при этом более трети зараженных устройств находятся в Бразилии, где сторонние AOSP-устройства пользуются большой популярностью. Команда Satori пришла к выводу, что, хотя им удалось идентифицировать группы злоумышленников, стоящие за этой деятельностью, пресечь угрозу по-прежнему сложно, поскольку цепочка поставок скомпрометированных устройств остается нетронутой.

Источник: https://thanhnien.vn/hon-1-trieu-thiet-bi-android-dang-gap-nguy-hiem-185250308104458343.htm

Комментарий (0)