យោងតាម The Hacker News គេហទំព័ររហូតដល់ទៅ 9,000 ត្រូវបានសម្របសម្រួលតាមរយៈភាពងាយរងគ្រោះសុវត្ថិភាពដែលបានបង្ហាញនាពេលថ្មីៗនេះនៅក្នុងកម្មវិធីជំនួយ tagDiv Composer នៅលើវេទិកា WordPress ។ កំហុសនេះអនុញ្ញាតឱ្យពួក Hacker បញ្ចូលកូដព្យាបាទទៅក្នុងកូដប្រភពកម្មវិធីគេហទំព័រដោយមិនមានការផ្ទៀងផ្ទាត់។

អ្នកស្រាវជ្រាវសន្តិសុខ Sucuri បាននិយាយថា នេះមិនមែនជាលើកទីមួយទេដែលក្រុម Balada Injector កំណត់គោលដៅលើភាពងាយរងគ្រោះនៅក្នុងប្រធានបទ tagDiv ។ ការឆ្លងមេរោគដ៏ធំបំផុតគឺនៅក្នុងរដូវក្តៅនៃឆ្នាំ 2017 ដែលក្នុងនោះប្រធានបទ WordPress ដ៏ពេញនិយមចំនួនពីរគឺ Newspaper និង Newsmag ត្រូវបានវាយប្រហារយ៉ាងសកម្មដោយពួក Hacker ។

Balada Injector គឺជាប្រតិបត្តិការទ្រង់ទ្រាយធំដែលត្រូវបានរកឃើញដំបូងដោយ Doctor Web ក្នុងខែធ្នូ ឆ្នាំ 2022 ដែលក្នុងនោះក្រុមបានទាញយកភាពងាយរងគ្រោះកម្មវិធីជំនួយ WordPress ជាច្រើន ដើម្បីដាក់ពង្រាយ backdoors នៅលើប្រព័ន្ធដែលត្រូវបានសម្របសម្រួល។

ក្រុម Hacker ជាច្រើនកំពុងព្យាយាមឆ្លងមេរោគគេហទំព័រ WordPress ជាមួយមេរោគ

គោលបំណងសំខាន់នៃសកម្មភាពទាំងនេះគឺដើម្បីដឹកនាំអ្នកប្រើប្រាស់ចូលទៅកាន់គេហទំព័រដែលត្រូវបានសម្របសម្រួលទៅកាន់ទំព័រជំនួយបច្ចេកទេសក្លែងក្លាយ ការឈ្នះឆ្នោត និងសារបោកប្រាស់។ គេហទំព័រជាង 1 លានត្រូវបានរងផលប៉ះពាល់ដោយ Balada Injector ចាប់តាំងពីឆ្នាំ 2017 ។

ប្រតិបត្តិការសំខាន់ៗពាក់ព័ន្ធនឹងការកេងប្រវ័ញ្ចភាពងាយរងគ្រោះ CVE-2023-3169 ដើម្បីបញ្ចូលកូដព្យាបាទ និងបង្កើតការចូលទៅកាន់គេហទំព័រដោយដំឡើង backdoors បន្ថែមកម្មវិធីជំនួយព្យាបាទ និងបង្កើតអ្នកគ្រប់គ្រងដើម្បីគ្រប់គ្រងគេហទំព័រ។

Sucuri ពិពណ៌នាថានេះជាការវាយប្រហារស្មុគ្រស្មាញមួយដែលបានអនុវត្តដោយកម្មវិធីស្វ័យប្រវត្តិដែលធ្វើត្រាប់តាមដំណើរការដំឡើងកម្មវិធីជំនួយពីបណ្ណសារហ្ស៊ីប និងធ្វើឱ្យសកម្មវា។ រលកនៃការវាយប្រហារដែលបានសង្កេតឃើញនៅចុងខែកញ្ញា ឆ្នាំ 2023 បានប្រើការបញ្ចូលកូដចៃដន្យដើម្បីទាញយក និងបើកដំណើរការមេរោគពីម៉ាស៊ីនមេពីចម្ងាយ ដើម្បីដំឡើងកម្មវិធីជំនួយ wp-zexit លើគេហទំព័រ WordPress គោលដៅ។

ប្រភពតំណ

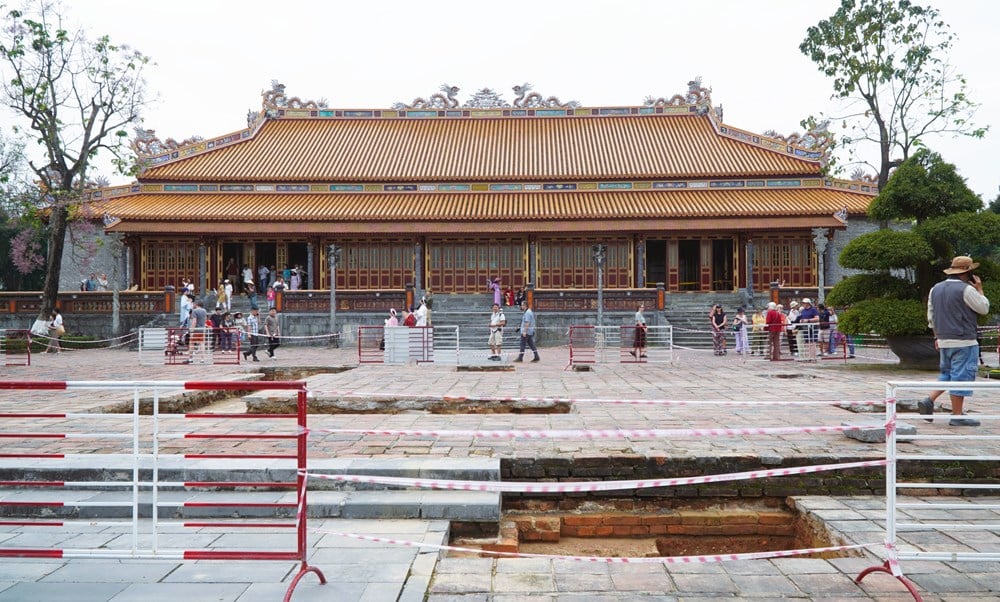

![[រូបថត] Tan Son Nhat Terminal T3 - គម្រោងសំខាន់បានបញ្ចប់មុនកាលវិភាគ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/15/85f0ae82199548e5a30d478733f4d783)

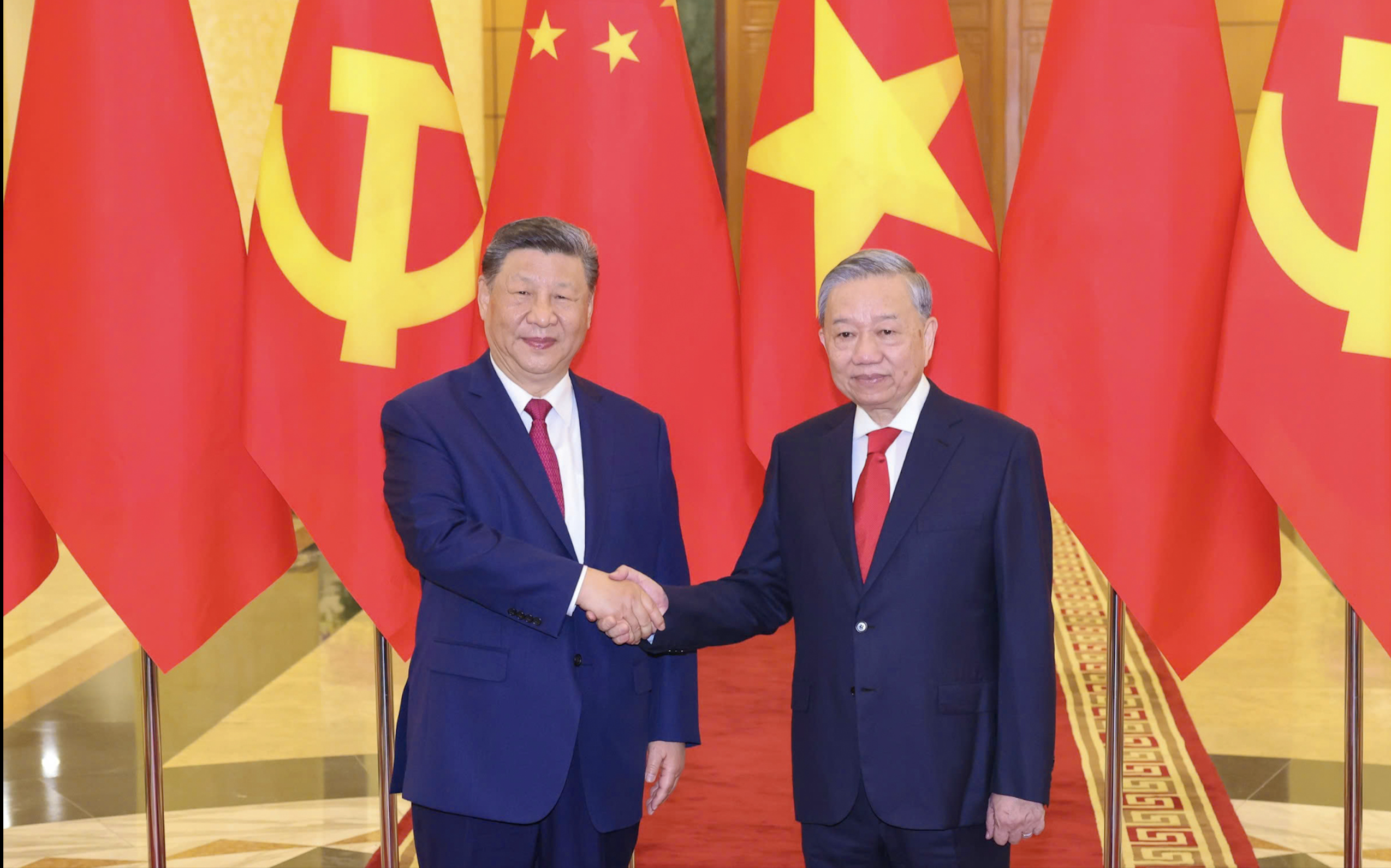

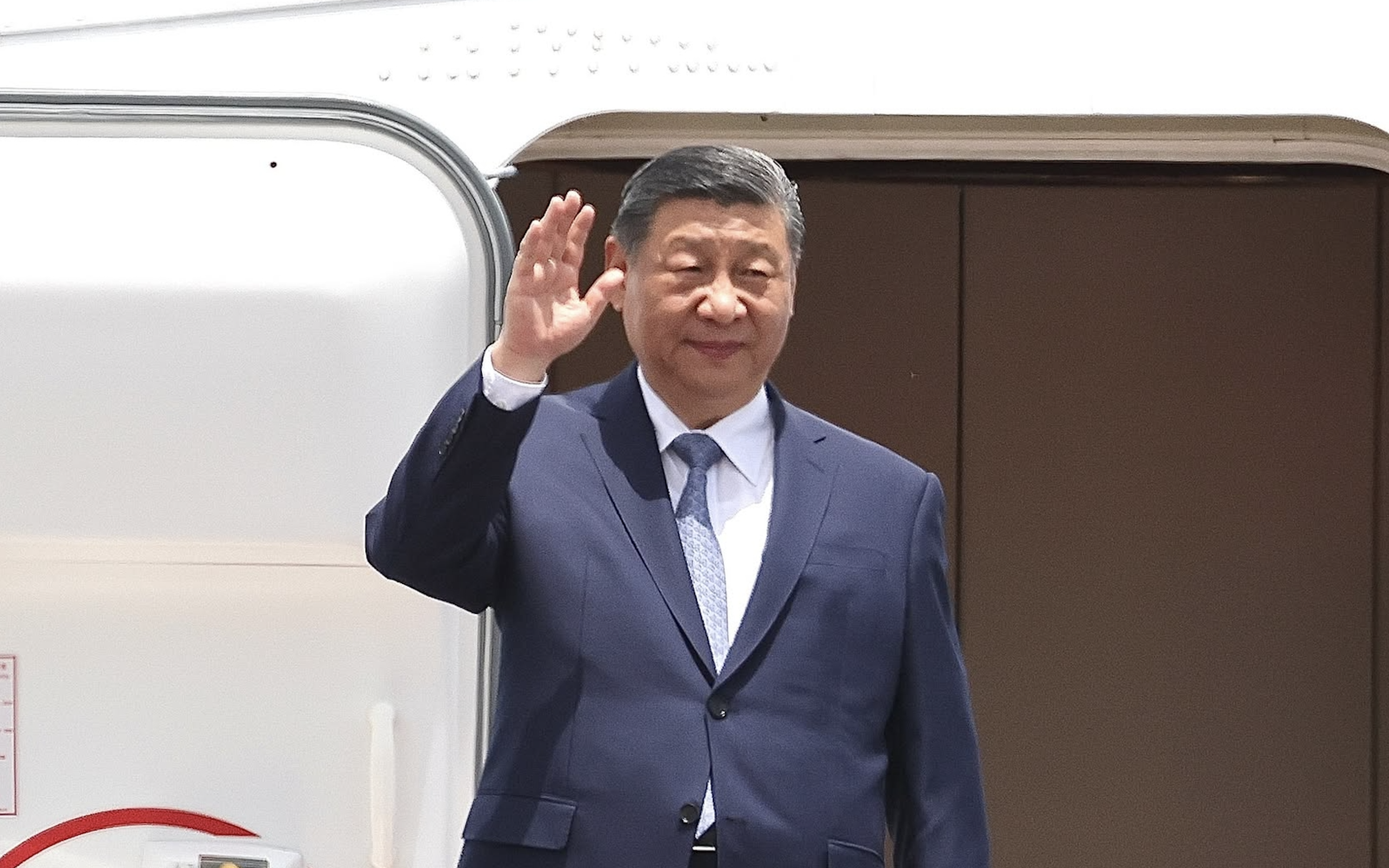

![[រូបថត] ពិធីទទួលស្វាគមន៍អគ្គលេខាធិកា និងជាប្រធានរដ្ឋចិន Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/15/ef636fe84ae24df48dcc734ac3692867)

![[រូបថត] នាយករដ្ឋមន្ត្រី Pham Minh Chinh ជួបជាមួយអគ្គលេខាធិការ និងជាប្រធានរដ្ឋចិន Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/893f1141468a49e29fb42607a670b174)

![[រូបថត] ប្រធានរដ្ឋសភាលោក Tran Thanh Man ជួបជាមួយអគ្គលេខាធិការ និងជាប្រធានរដ្ឋចិន Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/4e8fab54da744230b54598eff0070485)

Kommentar (0)