セキュリティ専門家は、何千ものTelegramボットを通じてマルウェアを感染させ、世界中のAndroidデバイス上のOTPコードを盗む悪質なキャンペーンを発見した。 [広告_1]

セキュリティ企業Zimperiumの研究者らがこの悪意あるキャンペーンを発見し、2022年2月から監視を続けてきた。彼らは、このキャンペーンに関連するマルウェアサンプルを少なくとも107,000件検出したと報告している。

マルウェアは、600 を超える世界的なブランドからの OTP コードを含むメッセージを追跡します。そのなかには数億人のユーザーを抱えるものもあります。ハッカーの動機は金銭的なものだ。

|

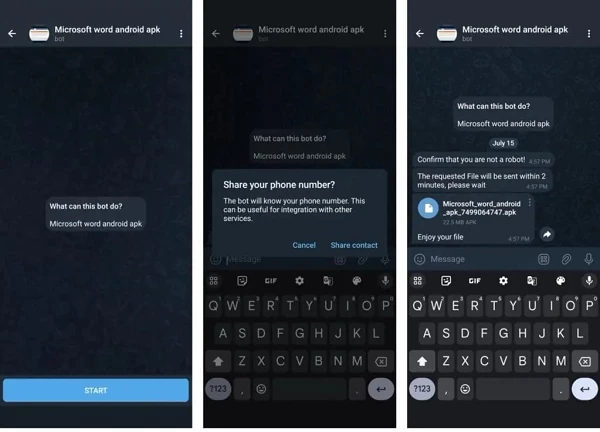

| TelegramボットがAPKファイルを送信するためにユーザーに電話番号の提供を求める |

Zimperium によると、SMS 窃盗マルウェアは悪意のある広告や Telegram ボットを介して配布され、被害者と自動的に通信します。ハッカーが攻撃に使用するシナリオは 2 つあります。

具体的には、最初のケースでは、被害者は偽の Google Play ページにアクセスするように騙されます。もう 1 つのケースでは、Telegram ボットはユーザーに海賊版の Android アプリを提供すると約束しますが、まず APK ファイルを受け取るために電話番号を提供する必要があります。ボットはその電話番号を使用して新しい APK ファイルを生成し、ハッカーが将来的に被害者を追跡したり攻撃したりできるようになります。

Zimperium によると、この悪意あるキャンペーンでは、13 のコマンド & コントロール サーバーによって制御されている 2,600 個の Telegram ボットを使用してさまざまな Android APK を宣伝していたという。被害者は113カ国に広がっているが、大半はインドとロシア出身者である。アメリカ、ブラジル、メキシコでも被害者の数は相当多い。これらの数字は、キャンペーンの背後にある大規模かつ高度に洗練された作戦の憂慮すべき実態を描き出している。

専門家は、このマルウェアがキャプチャした SMS メッセージをウェブサイト「fastsms.su」の API エンドポイントに送信することを発見しました。このウェブサイトは、オンライン プラットフォームやサービスの匿名化と認証に使用できる海外の仮想電話番号へのアクセスを販売しています。感染したデバイスは被害者の知らないうちに悪用された可能性が高い。

さらに、SMS へのアクセスを許可することで、被害者はマルウェアに SMS メッセージの読み取りを許可し、アカウント登録時および 2 要素認証時の OTP コードなどの機密情報を盗むことができます。その結果、被害者は電話料金が急騰したり、知らないうちに自分のデバイスや電話番号が追跡されて違法行為に巻き込まれたりする可能性があります。

悪意のある人物の罠に陥らないために、Android ユーザーは、Google Play 以外から APK ファイルをダウンロードしたり、関係のないアプリケーションへのアクセスを許可したりせず、デバイスで Play Protect が有効になっていることを確認する必要があります。

[広告2]

出典: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

![[写真] ト・ラム事務総長が決議第18-NQ/TW号の実施状況を検討する第3回会議を主宰](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/10f646e55e8e4f3b8c9ae2e35705481d)

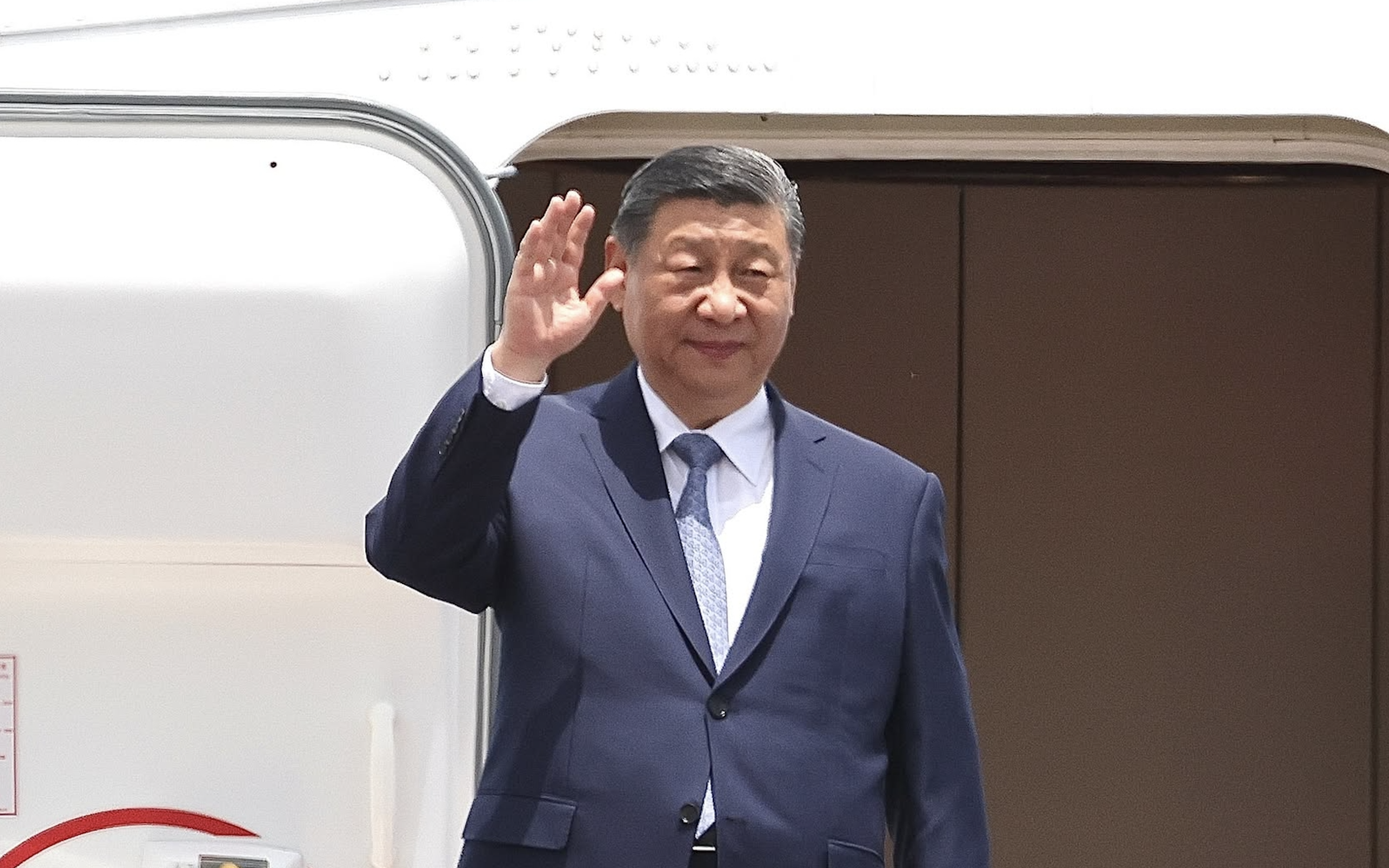

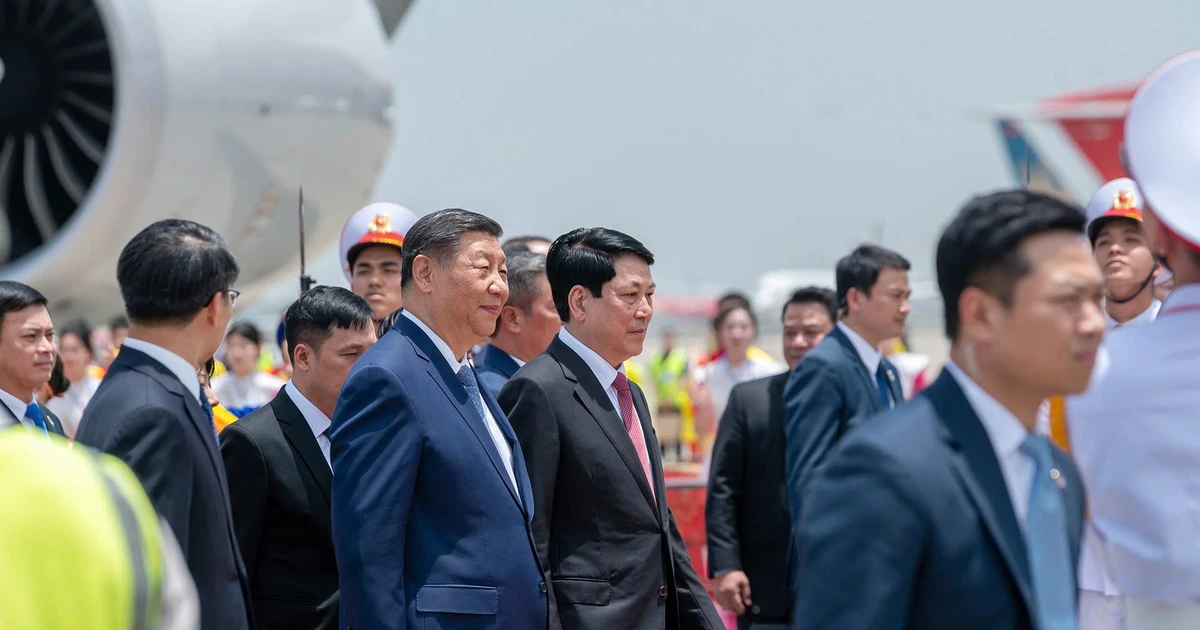

![[写真] 習近平中国総書記兼国家主席がハノイに到着、ベトナムへの国賓訪問を開始](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/9e05688222c3405cb096618cb152bfd1)

コメント (0)