Doctor Webによると、ハッカーはAndroid.Vo1dマルウェアを使用してTVボックスにバックドアをインストールし、デバイスを完全に制御して、後で他の悪意のあるアプリケーションをダウンロードしてインストールできるという。これらの TV ボックスは、時代遅れの Android オペレーティング システムを実行します。

重要なのは、Vo1d は Android TV を実行するデバイスではなく、Android オープンソース プロジェクトに基づく古いバージョンの Android を実行するセットトップ ボックスを対象としていることです。 Android TV は、ライセンスを受けたデバイス メーカーのみが利用できます。

Doctor Webの専門家は、ハッカーがどのようにしてTVボックスにバックドアを設置したのかをまだ突き止めていない。攻撃者は、中間者攻撃マルウェアを使用したか、オペレーティング システムの脆弱性を悪用して権限を取得したり、最高レベルのアクセス権 (ルート) を持つ非公式のファームウェアを使用した可能性があると推測しています。

もう 1 つの原因として、デバイスが、リモートから悪用される可能性のある脆弱性がある古いオペレーティング システムを実行していることが考えられます。たとえば、バージョン 7.1、10.1、12.1 はそれぞれ 2016 年、2019 年、2022 年にリリースされました。低価格帯のメーカーが TV ボックスに古いオペレーティング システムをインストールし、顧客を引き付けるためにそれを最新モデルに偽装することは珍しくありません。

さらに、どのメーカーでもオープンソース バージョンを改変できるため、デバイスがソース サプライ チェーンでマルウェアに感染し、顧客に届く前に侵害される可能性があります。

Google の担当者は、バックドアが見つかったデバイスは Play Protect の認定を受けていないことを確認しました。そのため、Google にはセキュリティ記録や互換性テストの結果がありません。

Play Protect 認定の Android デバイスは、品質とユーザーの安全性を確保するために、広範囲にわたるテストを受けています。

Doctor Web によれば、Vo1d にはさまざまなコードを使い、さまざまなストレージ領域にマルウェアを埋め込む亜種が 12 種類あるが、いずれも結果は同じで、デバイスをハッカーの C&C サーバーに接続し、命令に応じて後で追加のマルウェアをインストールするためのコンポーネントをインストールするという。

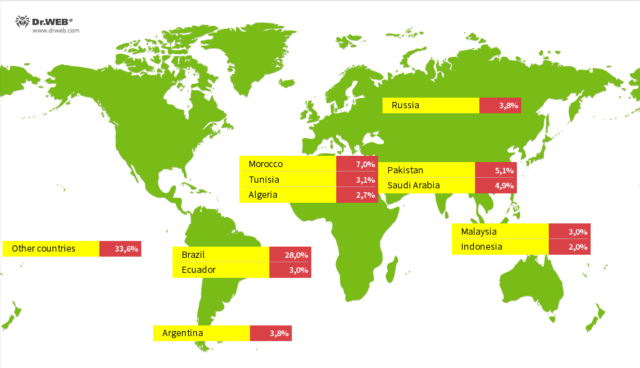

症例は世界中に広がっていますが、最も集中しているのはブラジル、モロッコ、パキスタン、サウジアラビア、ロシア、アルゼンチン、エクアドル、チュニジア、マレーシア、アルジェリア、インドネシアです。

(フォーブス誌によると)

[広告2]

出典: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

コメント (0)