Google vient de publier une mise à jour non programmée pour corriger une vulnérabilité zero-day qui serait activement exploitée par des pirates dans le navigateur Google Chrome. Il s’agit du premier bug critique de 2023 sur le navigateur qui détient aujourd’hui la plus grande part de marché au monde.

La vulnérabilité, identifiée comme CVE-2023-2033, a été signalée par Clément Lecigne du Threat Analysis Group (TAG) de Google le 11 avril 2023. Google TAG est un groupe d'experts chargé de découvrir et de signaler les vulnérabilités zero-day exploitées dans des attaques très ciblées par des acteurs de la menace parrainés par le gouvernement.

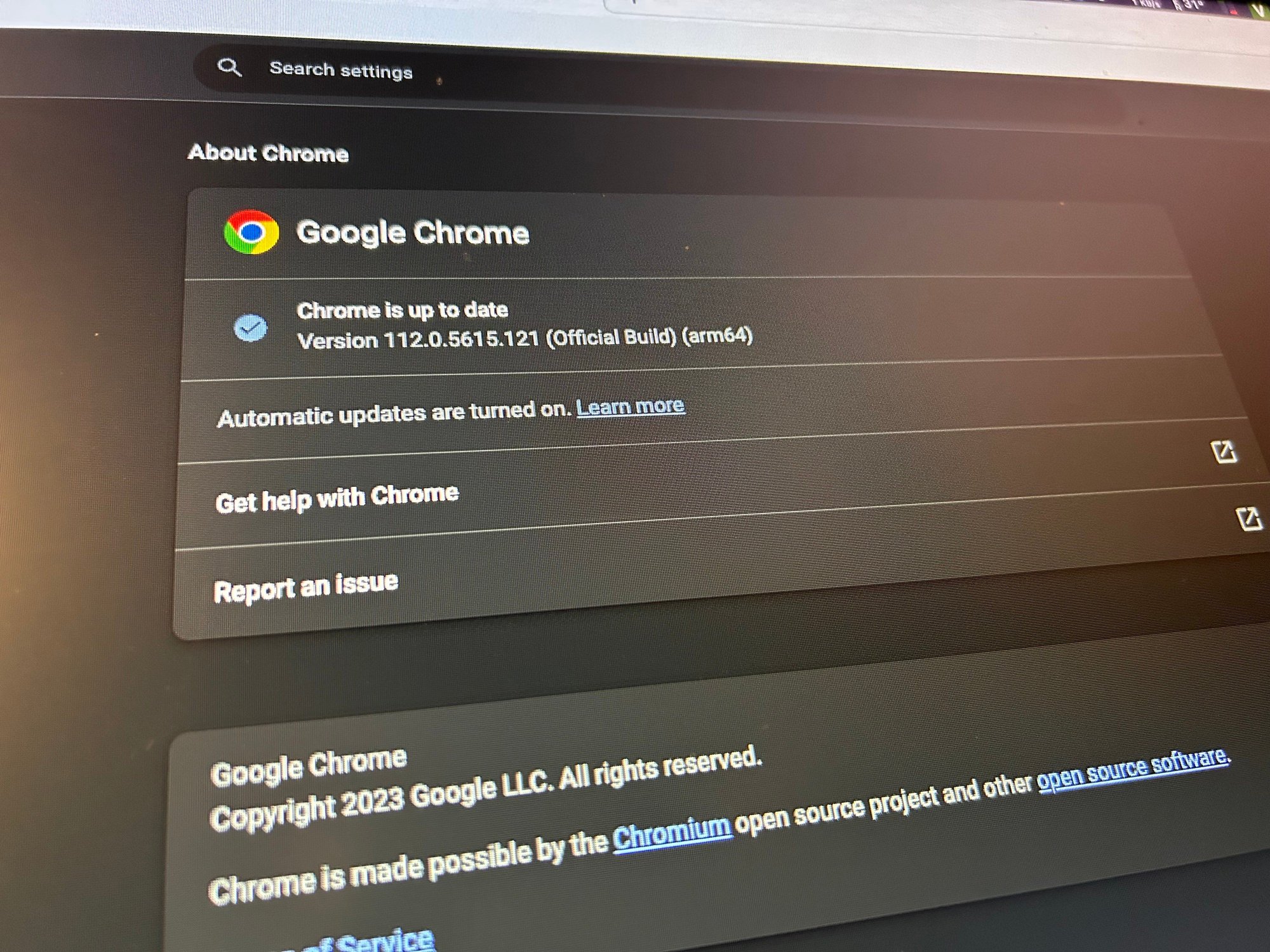

La vulnérabilité, classée comme de gravité élevée, est décrite comme un problème de confusion de type dans le moteur JavaScript V8. Une erreur de type dans V8 dans Google Chrome avant la version 112.0.5615.121 permet aux attaquants distants d'exploiter potentiellement la corruption du tas via une page HTML spécialement conçue.

Les utilisateurs doivent mettre à jour le navigateur Chrome immédiatement

Bien que ce bug permette généralement à un attaquant de provoquer un plantage du navigateur en cas d'exploitation réussie en lisant ou en écrivant des données hors des limites de la mémoire tampon, il peut également permettre aux pirates d'exécuter du code sur des appareils compromis. La gravité de la vulnérabilité a incité Google à déclarer que l'accès aux détails du bug serait restreint jusqu'à ce que la majorité des utilisateurs soient corrigés.

Il est également possible que Google continue à restreindre l'accès à cette faille de sécurité car elle est également présente dans des bibliothèques ou des projets tiers qui dépendent de JavaScript V8 et n'ont pas été corrigés.

Les utilisateurs de navigateurs basés sur Chromium tels que Microsoft Edge, Brave, Opera et Vivaldi doivent également appliquer les correctifs dès leur publication. Pour vérifier la nouvelle version de Google Chrome, depuis le navigateur de l'utilisateur, accédez à Chrome > Aide > À propos de Google Chrome.

Lien source

![[MISE À JOUR] Répétition du défilé du 30 avril sur la rue Le Duan devant le Palais de l'Indépendance](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/18/8f2604c6bc5648d4b918bd6867d08396)

![[Photo] Le Premier ministre Pham Minh Chinh reçoit M. Jefferey Perlman, PDG de Warburg Pincus Group (USA)](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/18/c37781eeb50342f09d8fe6841db2426c)

Comment (0)