وهذا هو "التشبيه" الذي استخدمه المقدم لي شوان ثوي، مدير المركز الوطني للأمن السيبراني، بإدارة الأمن السيبراني والوقاية من الجرائم التكنولوجية العالية (A05)، بوزارة الأمن العام، عندما سئل عن مستوى خطر المتسللين الكامنين في أنظمة تكنولوجيا المعلومات الرئيسية.

في ندوة حول منع هجمات برامج الفدية التي نظمها نادي الصحفيين المتخصصين في تكنولوجيا المعلومات بعد ظهر يوم 5 أبريل، شارك السيد لي شوان ثوي أنه من خلال خبرته في التعامل مع الهجمات الإلكترونية، يمكن ملاحظة أن المتسللين يمكنهم البقاء مختبئين لفترة طويلة جدًا. حتى أن بعض البنوك تقوم بإجراء تحويلات مالية. وعلى وجه الخصوص، هناك العديد من الحالات التي يكون فيها المتسللون المتخفون أكثر كفاءة من الموظفين بدوام كامل. واستشهد بمثال وحدة في الصناعة المالية تعرضت لهجوم إلكتروني في ديسمبر 2023، حيث كان المتسللون مختبئين لفترة طويلة، مما تسبب في أضرار تقدر بنحو 200 مليار دونج.

وفي رأي مماثل، قارن السيد فو نغوك سون، رئيس قسم أبحاث التكنولوجيا في الجمعية الوطنية للأمن السيبراني، المتسللين بالأشرار المختبئين في محلات السوبر ماركت. لقد تسللوا إلى النظام، وعلموا جيدًا بالعناصر القيمة، ورموز صناديق النقد، وخطط التصميم، ورموز الأبواب... ثم اتخذوا إجراءً مفاجئًا، وأغلقوا جميع المستودعات حتى لا يتمكن أحد من الوصول إليها بعد الآن.

الكذب هو إحدى الخطوات الثمانية لهجوم تشفير البيانات، والتي تشمل: الكشف، التطفل، الكذب، التشفير، التنظيف، الفدية، الغسيل، والتكرار. يمكن أن يستمر الوقت الذي يقضيه المتسللون في الاختباء من ثلاثة إلى ستة أشهر، مما يساعد المتسللين على جمع المعلومات وتحديد الأهداف المهمة. وهم يستهدفون ثلاثة أهداف: أين توجد البيانات المهمة، وكيف يعمل نظام إدارة المستخدمين، وما هي مهام أنظمة تكنولوجيا المعلومات. وبعد فترة من التعلم، يمكنهم أن يصبحوا أكثر خبرة في هذا المجال من المشغل.

وقال السيد فام تاي سون، نائب مدير المركز الوطني لمراقبة الأمن السيبراني - NCSC، قسم أمن المعلومات (وزارة المعلومات والاتصالات)، إن المتسللين يتربصون منذ فترة طويلة وبمجرد أن يضربوا، ستكون ضربة مدمرة. هدف القراصنة هو المال. على المؤسسات إيلاء المزيد من الاهتمام لضمان أمن المعلومات وأنظمة المراقبة.

أصبح وضع الأمن السيبراني في فيتنام معقدًا بشكل متزايد، مع استهداف الهجمات المتكررة للوحدات ذات الأنظمة الرئيسية. وعلق السيد لي شوان ثوي بأن فيتنام تتحول بشكل نشط رقميًا ولكنها لم تولِ الاهتمام الواجب للأمن السيبراني. ومع ازدهار التحول الرقمي، يتزايد اختلال التوازن في مجال الأمن السيبراني، مما يؤدي إلى زيادة مستوى المخاطر.

وبحسب ملاحظة ممثل A05، فإن مراقبة أمن الشبكة على مدار الساعة طوال أيام الأسبوع لم تحظ بالاهتمام إلا مؤخرًا بعد وقوع حوادث كبرى تسببت في أضرار جسيمة. علاوة على ذلك، لا تزال هناك حقائق سيئة موجودة في المنظمات الكبيرة والبنوك الكبيرة. على سبيل المثال، "تنسى" الشركات أصول تكنولوجيا المعلومات، ولا تقوم بالتحديث، ولا تصحح الأخطاء، وتصبح عن طريق الخطأ نقطة انطلاق للمتسللين لاختراقها.

وفي معرض تعليقه على التأخير بين الوعي والتحرك في فيتنام، استشهد السيد فو نغوك سون بحالة إحدى المنظمات التي تعرضت للهجوم على الرغم من تحذيرها من وجود ثغرة تمنع الوصول إلى النظام.

وأضاف "الانتظار حتى يهرب الحصان قبل بناء الإسطبل ليس شيئاً يجب عليك فعله في عصر تكنولوجيا المعلومات اليوم" . "إذا تركت الممتلكات دون حماية، فهذا أمر خطير للغاية."

ويشير الخبراء إلى أن الفحص مهم للغاية لهذه الأسباب. إذا قمت بالفحص بعناية، فإن احتمال اكتشاف المخاطر الخفية مرتفع، في حين أن التكلفة ليست باهظة الثمن. مطلوب المراجعة والمراقبة الدورية والمنتظمة قدر الإمكان. كما أرسلت إدارة A05 إشعارات إلى الوحدات وقدمت تعليمات بشأن عدد من الأنشطة لمراجعة وتعزيز أمن الشبكة لتجنب هجمات برامج الفدية. تحتاج الشركات إلى القيام بأشياء مثل مسح الأسطح، ونشر أنظمة المعلومات المحسنة، والدفاعات، وإدارة الحسابات المميزة.

قال السيد لي شوان ثوي: "المراقبة أداة فعّالة للحد من أضرار العمليات السرية. عند اكتشاف سلوك مشبوه، يُمكن إيقافه في الوقت المناسب لتجنب العواقب. يُعدّ تعزيز مراقبة الأمن السيبراني خط الدفاع الأخير بعد فشل جميع الخطوط الأخرى" .

[إعلان 2]

مصدر

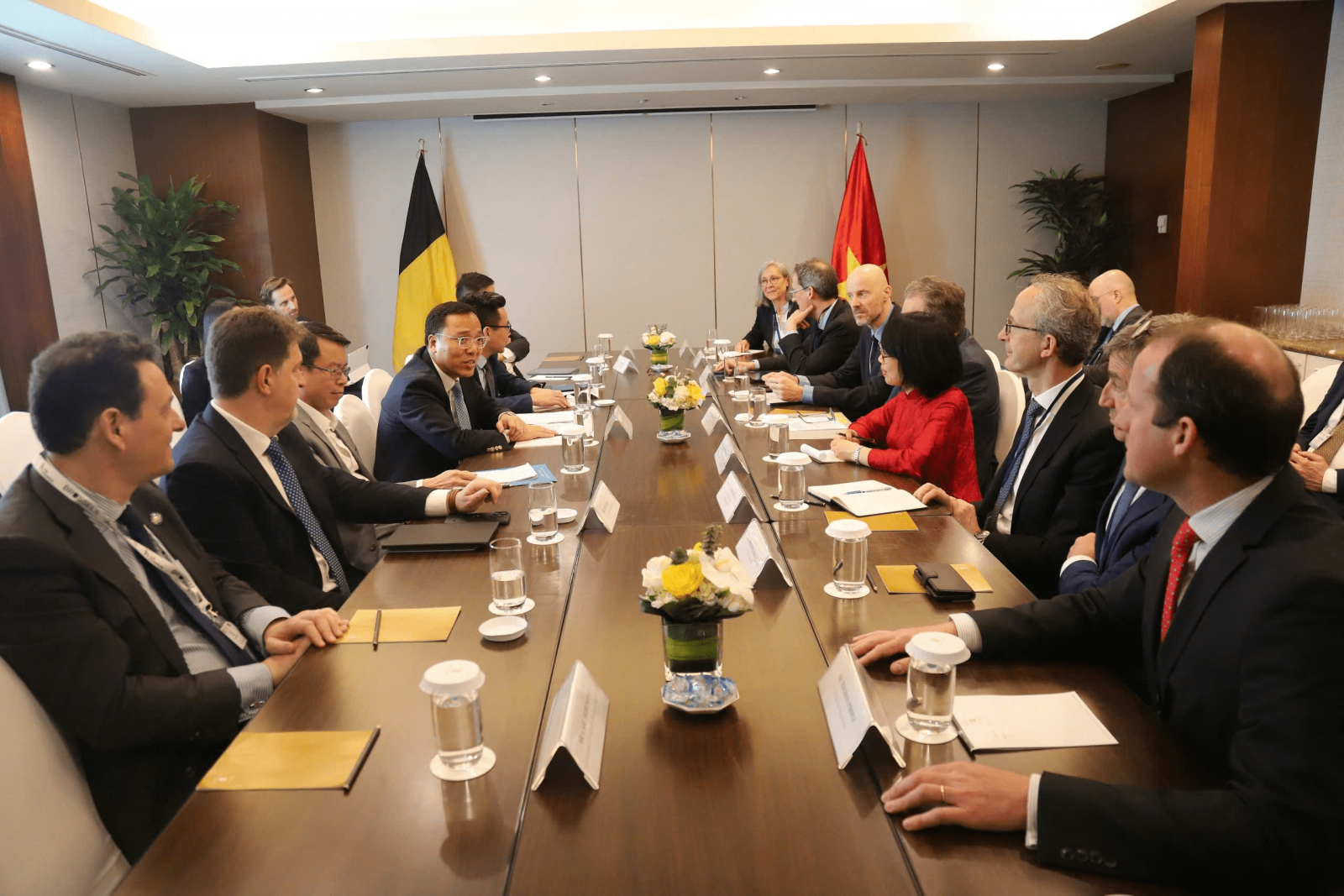

![[صورة] الأمين العام تو لام يستقبل السفير الروسي في فيتنام](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/2/b486192404d54058b15165174ea36c4e)

![[صورة] رئيس الوزراء فام مينه تشينه يستقبل الرئيس التنفيذي لمجموعة ستاندرد تشارترد](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/2/125507ba412d4ebfb091fa7ddb936b3b)

![[صورة] رئيس الوزراء فام مينه تشينه يستقبل نائب رئيس وزراء جمهورية بيلاروسيا أناتولي سيفاك](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/2/79cdb685820a45868602e2fa576977a0)

![[فيديو] حفل توزيع جوائز مسابقة "الدنمارك في عيونكم 2024"](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/2/5204aa8890024b2e932f28393f139f27)

تعليق (0)