لا يقوم المحتالون عبر الإنترنت بانتحال شخصية الأقارب ورجال الشرطة وما إلى ذلك فحسب، بل يتلاعبون أيضًا بأدوات الذكاء الاصطناعي لإنشاء مئات من سيناريوهات الاحتيال لمهاجمة المستخدمين.

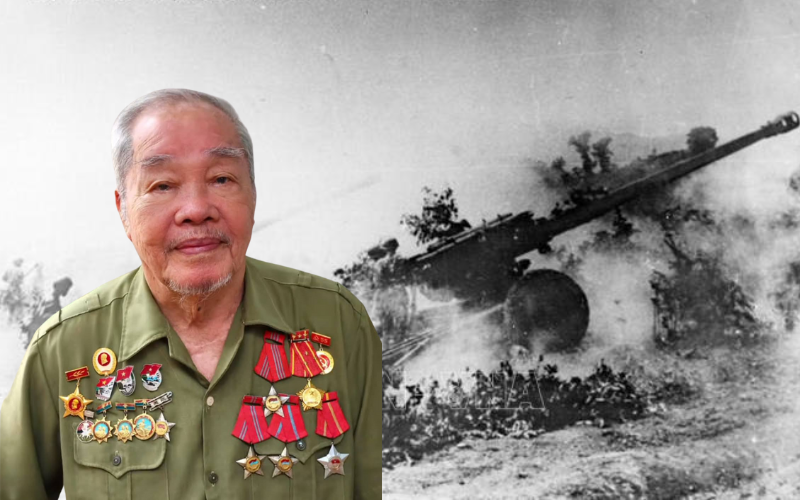

قال خبير الأمن السيبراني نجو مينه هيو إن المحتالين يتلاعبون بالذكاء الاصطناعي، مما يؤدي إلى إنشاء مئات من سيناريوهات الاحتيال في دقائق - الصورة: VU TUAN

وفقًا للمؤسسة الاجتماعية Chongluadao.vn، استخدم المحتالون الذكاء الاصطناعي لإنشاء برامج ضارة، وكتابة نصوص احتيالية، وتحويل الأصوات والصور من خلال التزييف العميق.

وقال خبير الأمن السيبراني نجو مينه هيو (Hieu PC) - ممثل Chongluadao.vn، إن إحدى الحيل الخطيرة هي "خداع الذكاء الاصطناعي" لتحميل البرامج الضارة. وقال هيو بي سي "إنهم يقومون بإنشاء ملفات صوتية أو صور مزيفة، ويقومون بتضمين برمجيات خبيثة لا يتعرف عليها الذكاء الاصطناعي. وعندما يقوم نظام الذكاء الاصطناعي بمعالجتها، يتم تنشيط البرمجيات الخبيثة وتتولى السيطرة".

على سبيل المثال، استخدم الذكاء الاصطناعي لتزييف أصوات وصور أقاربه عبر تطبيق FaceTime لخداع الناس وتحويل الأموال إليهم.

في الآونة الأخيرة، زادت وتيرة عمليات الاحتيال بشكل كبير بسبب دعم أدوات الذكاء الاصطناعي. من خلال التحكم بالذكاء الاصطناعي، واستخدامه للاحتيال، يتغلب المحتالون على جميع الحواجز اللغوية والجغرافية. يصبح التزوير أكثر تعقيدًا وخطورةً.

حلل الخبير هيو بي سي أنه بغض النظر عن الأداة المستخدمة لارتكاب الاحتيال، فإن مجرمي الإنترنت لديهم دائمًا نص. هذه هي المعلومات التي جمعها فريقه عند تلقي ومعالجة مئات من تقارير الاحتيال عبر الإنترنت.

وتشمل أشكال الاحتيال الشائعة انتحال صفة الأقارب، وانتحال صفة موظفي وكالات الدولة، والشرطة، وشركات الكهرباء... ومن بين السيناريوهات الأكثر تعقيداً سيناريوهات إغراء الضحايا بالوقوع في فخاخ الاستثمار، أو أداء المهام أو مواعدة...

ويقول خبراء الأمن السيبراني إن أول شيء يجب عليك فعله لتجنب التلاعب بصورتك هو عدم مشاركة الصور الشخصية على شبكات التواصل الاجتماعي في الوضع العام. المكالمات والرسائل التي تطلب تحويل الأموال أو النقر على الروابط أو تقديم رموز OTP هي عمليات احتيال بنسبة 99%.

حيل القراصنة لمهاجمة الذكاء الاصطناعي

وفقًا لخبراء الأمن السيبراني، فإن "الهجوم المعادي" هو خدعة يستخدمها القراصنة "لخداع" الذكاء الاصطناعي. هذا شكل من أشكال المعلومات الخاطئة التي يمكن أن يساء فهمها أو يستغلها الذكاء الاصطناعي. نتيجة لذلك، يقوم الذكاء الاصطناعي بتحميل البرمجيات الخبيثة في النظام أو تنفيذ الأوامر التي أصدرها المحتال.

يستغل المحتالون هذا الضعف لتجاوز الذكاء الاصطناعي، وخاصة أنظمة حماية الذكاء الاصطناعي (مثل برامج مكافحة الفيروسات، أو التعرف على الصوت، أو التحقق من المعاملات المصرفية).

[إعلان رقم 2]

المصدر: https://tuoitre.vn/lua-dao-mang-lua-ca-ai-tao-kich-ban-thao-tung-tam-ly-20250228163856719.htm

![[فيديو] الموافقة على الخطة الرئيسية لإنشاء منطقة غابات عالية التقنية في المنطقة الشمالية الوسطى](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/12/93e860e3957940afaaab993c7f88571c)

![[صورة] "الجميلات" يشاركن في بروفة العرض في مطار بين هوا](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/11/155502af3384431e918de0e2e585d13a)

تعليق (0)