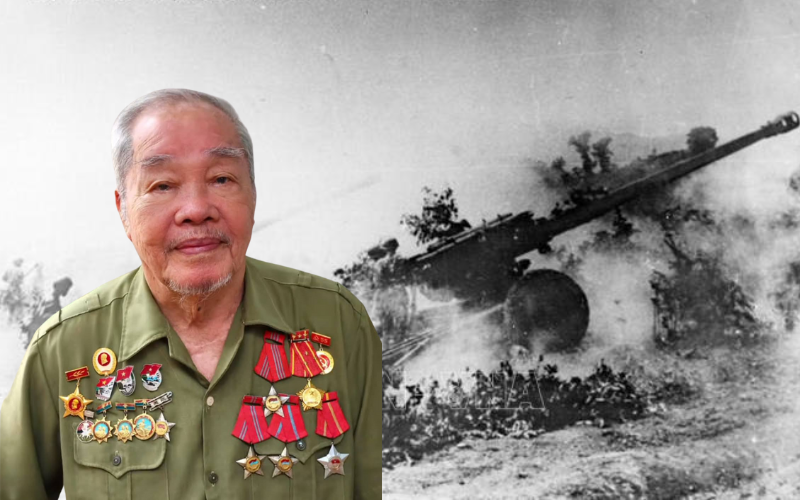

يمكن تسريب المعلومات الشخصية من خلال العديد من الطرق: من خلال الموظفين الداخليين أو من خلال الهجمات الإلكترونية - رسم توضيحي: كوانج دينه

وفي حديثه مع توي تري، قال السيد ترينه نجوين ثين فوك، مدير التكنولوجيا في شركة جاينتي فيتنام، إن الاحتيال عبر الإنترنت عبر الحدود أصبح أكثر تعقيدًا، خاصة في منطقة المثلث الذهبي. ستلعب تقنيات الذكاء الاصطناعي والبيانات الضخمة دورًا حيويًا في الكشف المبكر عن الاحتيال والوقاية منه.

يستطيع الذكاء الاصطناعي تحليل بيانات المعاملات في الوقت الفعلي، والتعرف على الأصوات في المكالمات المزيفة، ومراقبة محتوى وسائل التواصل الاجتماعي للكشف عن المواقع الاحتيالية. لا تقتصر هذه التقنية على تحذير المستخدمين فحسب، بل يمكنها أيضًا حظر المعاملات المشبوهة تلقائيًا، وقفل الحسابات، أو إيقاف الحملات الاحتيالية قبل انتشارها، وفقًا للسيد فوك.

بالإضافة إلى ذلك، تساعد الذكاء الاصطناعي أيضًا في تحسين بوابة الإبلاغ عن الاحتيال من خلال فحص الحالات الخطيرة وتصنيفها وإعطائها الأولوية. يمكن لروبوتات الدردشة التي تعمل بالذكاء الاصطناعي توجيه الضحايا تلقائيًا، مما يخفف العبء على السلطات، بينما يمكن لأنظمة الذكاء الاصطناعي ربط البيانات من عمليات احتيال متعددة لدعم التحقيقات السريعة.

واقترح السيد فوك: "يجب على شركات التكنولوجيا والبنوك ومشغلي الشبكات التنسيق بشكل وثيق لتبادل البيانات ونشر تكنولوجيا المراقبة والإنذار المبكر". وأوصى في الوقت نفسه بإنشاء لجان أو جمعيات متخصصة، والتدريب المستمر للأجهزة والإدارات مثل وحدة "الوقاية من الحرائق الإلكترونية ومكافحتها".

وبالإضافة إلى ذلك، اقترح السيد فوك أيضًا نموذج Bounty Hunter لتشجيع خبراء الأمن على المشاركة في مطاردة مجرمي الإنترنت من خلال آلية مكافأة شفافة، مما يساهم في تحسين فعالية منع الاحتيال عبر الإنترنت.

وقال السيد هوانج شوان هوونج، مدير التكنولوجيا في شركة أمن الشبكات VNetwork، إنه بفضل الإمكانات التكنولوجية الحالية، يمكن لمشغلي الشبكات الفيتناميين تسجيل المشتركين المتصلين من محطات البث في المناطق التي يعمل فيها مجرمو الإنترنت بشكل كامل. من هناك، قم بدمج التعرف على الصوت مع النص واستخدم هذه البيانات للذكاء الاصطناعي لتحليل مكالمات الاحتيال الشائعة وحظرها على الفور.

"الطريقة الأبسط هي أنه بعد كل مكالمة، يكون هناك إشعار عما إذا كانت عملية احتيال أم لا، مع عدد معين من التقارير، يمكن لمشغل الشبكة الاعتماد على تاريخ ومحتوى المكالمة لإنشاء كلمات رئيسية لحظر المكالمات اللاحقة"، شارك السيد هونغ.

وفي الوقت نفسه، ووفقًا للسيد لا مان كوونج، المدير العام لـ Opswat Vietnam، فإن المنظمات التي تخزن معلومات حساسة مثل البنوك والوكالات الحكومية ومقدمي خدمات الاتصالات والخدمات المالية بحاجة إلى تحسين قدرتها على حماية بيانات المستخدمين.

وبحسب السيد كوونج، فإن العديد من عمليات الاحتيال الناجحة في الواقع تأتي من حقيقة أن المحتالين لديهم رقم بطاقة هوية الضحية والاسم الكامل والعنوان ورقم الهاتف وحتى سجل المعاملات. يمكن تسريب المعلومات الشخصية من خلال العديد من الطرق من خلال الموظفين الداخليين أو من خلال الهجمات الإلكترونية.

ولمنع هذا الخطر، قال السيد كونج إن المنظمات بحاجة إلى نشر حلول حماية البيانات متعددة الطبقات، حيث تلعب تقنية منع فقدان البيانات (DLP) دورًا مهمًا في مراقبة تسرب البيانات والتحكم فيه ومنعه.

يمكن أن تساعد تقنية DLP في اكتشاف ومنع الوصول غير المصرح به إلى البيانات، وتشفير البيانات الحساسة، والحد من الوصول إلى البيانات، واكتشاف تسربات البيانات عبر البريد الإلكتروني، وUSB، والسحابة.

تحديد أشكال الاحتيال الشائعة

يستغل المحتالون الجشع ونقص المعرفة، ويطلقون حيلًا لجذب الاستثمارات المالية، وخاصة "العملات الافتراضية"، مع الوعد بأرباح ضخمة. يقومون بالإعلان وإغراء الأشخاص للمشاركة في البورصات والمواقع المزيفة التي يقومون بإنشائها.

يقوم فريق من الموظفين الذين ينتحلون صفة خبراء ماليين أو متخصصين في الأوراق المالية أو ممثلين لشركات الوساطة ذات السمعة الطيبة بجمع "المستثمرين" في مجموعات استشارية عبر Zalo و Telegram. بعد جذب العديد من الأشخاص واستقبال الأموال، سيتم إغلاق البورصة الافتراضية أو اختفائها، مما يتسبب في خسارة المستثمرين لكل شيء.

تعتبر عمليات الاحتيال الرومانسية شائعة بنفس القدر. يقترب المحتالون من الضحايا عبر وسائل التواصل الاجتماعي أو مواقع المواعدة أو المنتديات باستخدام ملفات تعريف مزيفة تحتوي على صور مسروقة لأشخاص جذابين.

إنهم يخلقون علاقات رومانسية وهمية من خلال المغازلة ومشاركة القصص المؤثرة أو تقديم الوعود، ثم يغريون الضحايا بإرسال صور حساسة لابتزازهم أو إقناعهم بالاستثمار في بورصات الفوركس المزيفة.

إن عملية الاحتيال المتمثلة في "الوظيفة السهلة والراتب المرتفع" تتسبب في وقوع العديد من الأشخاص في فخها، وخاصة الباحثين عن عمل. مفتاح هذه الخدعة هو ضرورة دفع مبلغ مقدم قبل البدء في العمل.

وتتضمن بعض الاختلافات الأكثر تطوراً دفع مبلغ من المال للضحية في البداية ثم طلب معلومات الحساب الشخصية أو أرقام بطاقات الائتمان أو المعلومات المصرفية بحجة إجراء الدفع أو إنشاء حساب، مما يؤدي إلى وقوع المستخدم في فخ.

المصدر: https://tuoitre.vn/cong-nghe-ai-vu-khi-chong-lua-dao-truc-tuyen-20250228085003302.htm

![[صورة] نظرة إلى الوراء على اللحظات الرائعة التي قضاها فريق الإنقاذ الفيتنامي في ميانمار](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/11/5623ca902a934e19b604c718265249d0)

![[صورة] "الجميلات" يشاركن في بروفة العرض في مطار بين هوا](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/11/155502af3384431e918de0e2e585d13a)

![[صورة] ملخص تدريبات العرض استعدادا لاحتفال 30 أبريل](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/11/78cfee0f2cc045b387ff1a4362b5950f)

تعليق (0)