Microsoft의 정보에 따르면, 이 업데이트는 회사의 다양한 애플리케이션과 서비스에서 총 71개의 보안 취약점을 해결했습니다. 이 중 16개의 취약점은 "중요"로 분류되고, 나머지(하나 제외)는 "고위험"으로 평가됩니다. 특히 Windows 보안 취약점 중 하나가 이미 악용되고 있으므로 시기적절한 패치가 중요합니다.

이번 업데이트에서는 총 71개의 보안 취약점이 수정되었습니다.

2024년 한 해 동안 마이크로소프트는 총 1,020개의 보안 취약점을 패치했는데, 이는 보안 문제 수 측면에서 2020년(1,250개 취약점)에 이어 두 번째로 최악의 해임을 의미합니다. Microsoft가 보안 업데이트 가이드에서 취약점에 대한 자세한 내용을 제공하지 않았지만, 한 분석가는 보안 패치가 관리자의 네트워크 관리에 중요하다고 말했습니다.

피해자는 Windows 11과 10뿐만이 아닙니다.

이번 업데이트에서는 Microsoft에서 여전히 지원하고 있는 다양한 버전의 Windows(10, 11 및 Server)에서 59개의 보안 취약점이 발견되었습니다. Windows 7과 8.1은 더 이상 보안 업데이트를 받지 못하지만 여전히 공격에 취약할 수 있습니다. 사용자는 보안 패치를 계속 받으려면 Windows 10 22H2 또는 Windows 11 23H2로 업그레이드하는 것이 좋습니다. Windows 11 24H2 업데이트가 출시되었지만, 사용자는 일반적인 문제가 해결될 때까지 기다려야 합니다.

Microsoft는 공유 파일 시스템 드라이버의 버퍼 오버플로우인 CVE-2024-49138 취약점에 대한 공격이 기록되었다고 밝혔습니다. 이 취약점을 악용한 공격자는 권한 상승을 통해 시스템 권한을 얻을 수 있습니다. RCE(원격 코드 실행) 취약점과 결합하면 공격자는 전체 Windows 시스템을 제어하고 심각한 피해를 입힐 수 있습니다.

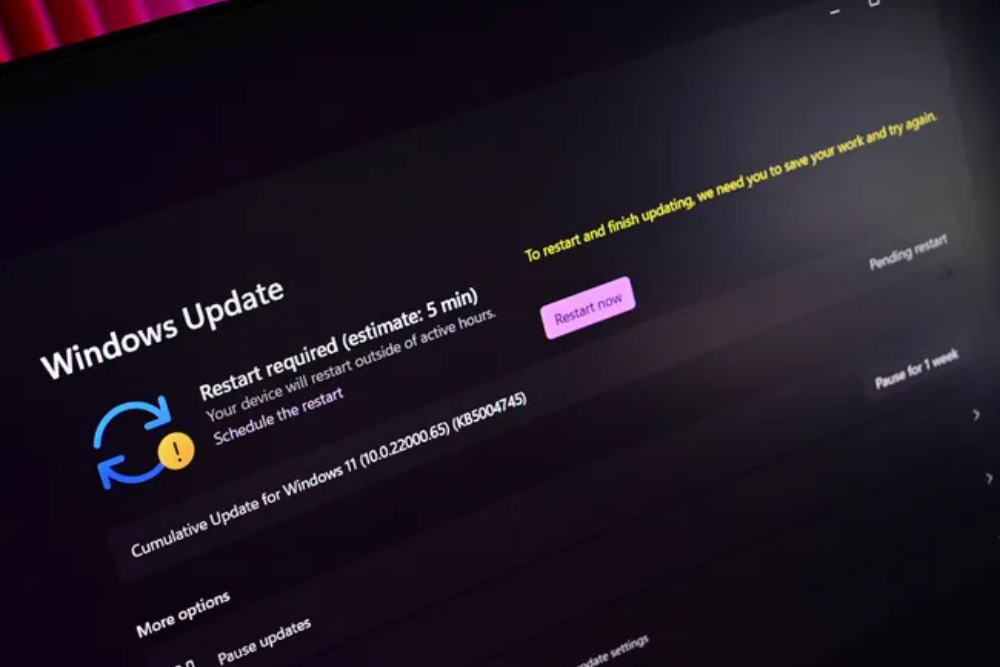

사용자는 Windows Update에서 업데이트를 확인할 수 있습니다.

Microsoft는 Windows의 RCE 취약점 16개를 심각한 것으로 분류했는데, 이 중 원격 데스크톱 서비스에서 취약점 9개가 발견되었습니다. 주목할 만한 취약점 중 하나는 LDAP(Lightweight Directory Access Protocol)에 나타나는 CVE-2024-49112로, 공격자가 사용자가 로그인하지 않고도 코드를 삽입할 수 있습니다. Microsoft에서는 위험을 완화하기 위해 취약한 도메인 컨트롤러를 인터넷에서 분리할 것을 권장합니다.

또한 Hyper-V의 RCE 취약점인 CVE-2024-49117도 심각한 것으로 평가되어, 간단한 사용자 계정만 있으면 게스트 시스템의 코드를 서버에서 실행할 수 있습니다.

Microsoft는 또한 RCE 취약점 3개를 포함해 Office 제품의 보안 취약점 8개를 수정했습니다. 그 중 하나는 CVE-2024-49065로, Outlook 미리보기를 통해 파일을 첨부하여 악용될 수 있습니다. 공격자는 사용자 데이터에 접근할 수 없지만, 데이터 접근을 방지할 수 있습니다.

CVE-2024-49063은 Muzic 연구 프로젝트에서 발견된 인공지능(AI) 분야의 첫 번째 보안 취약점입니다. 이러한 취약점을 악용해 공격자는 데이터 스트림이 객체로 변환될 때 실행되는 악성 코드를 개발할 수 있습니다.

다음 패치는 2025년 1월 14일에 Microsoft에서 출시될 예정입니다. 사용자들은 정기적으로 운영 체제를 업데이트하고, 평판이 좋은 바이러스 백신 소프트웨어와 VPN 서비스를 이용하여 기기를 보호하는 것이 좋습니다.

[광고2]

출처: https://thanhnien.vn/nguoi-dung-windows-11-va-10-can-cap-nhat-he-thong-ngay-185241211232116543.htm

Comment (0)