Se cree que la sofisticada estafa comenzó en diciembre de 2024 y continuó hasta febrero de 2025, dirigida a personas que trabajan en la industria hotelera en América del Norte, el Sudeste Asiático y Europa. Los atacantes están explotando las relaciones de los empleados con Booking.com, especialmente de aquellos que abren con frecuencia correos electrónicos de la plataforma de viajes.

Microsoft recomienda que el personal del hotel revise cuidadosamente la dirección de correo electrónico del remitente.

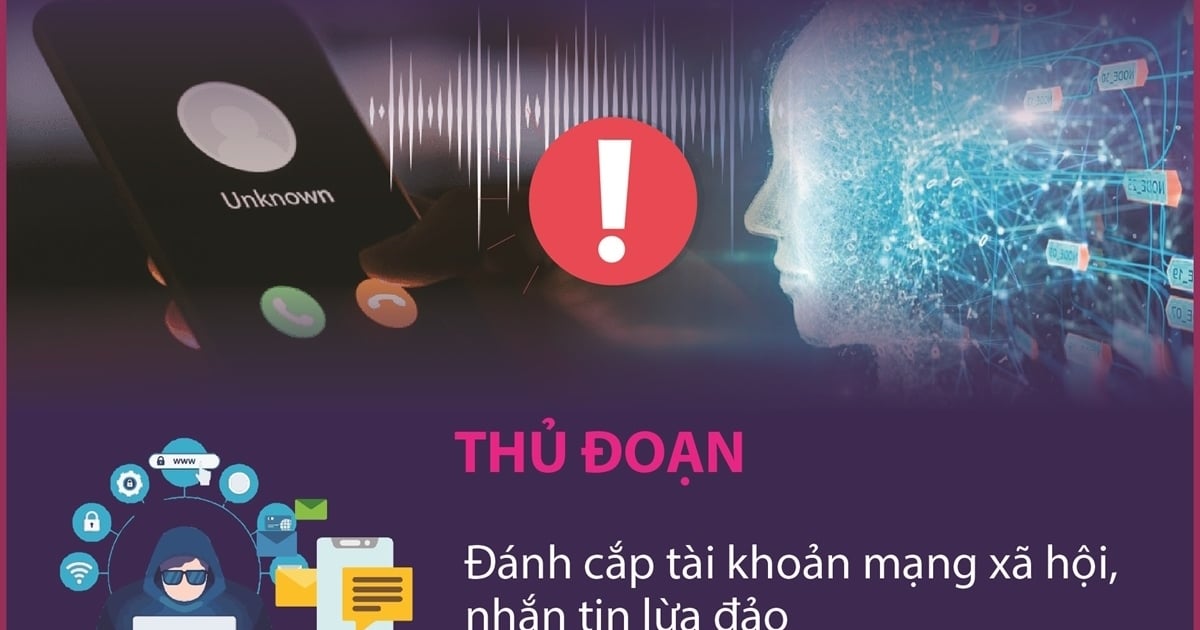

Según un nuevo informe de Microsoft, la campaña utiliza una técnica llamada “ClickFix”. Los estafadores crean mensajes de error falsos para engañar a los usuarios para que realicen acciones como copiar, pegar y ejecutar comandos en sus computadoras, que a su vez descargan malware. Microsoft advierte que “la necesidad de interacción del usuario puede ayudar a que estos ataques eludan las medidas de seguridad comunes”.

En concreto, se pide a los usuarios que utilicen un acceso directo para abrir la ventana Ejecutar de Windows y luego peguen y ejecuten el comando proporcionado por la página fraudulenta. Los investigadores han identificado a Storm-1865 como el grupo criminal detrás de la campaña. Este es el grupo que ha llevado a cabo muchos otros ataques de phishing destinados a robar datos de pago y realizar transacciones fraudulentas.

Los correos electrónicos maliciosos a menudo contienen contenido relacionado con reseñas negativas de clientes, solicitudes de verificación de cuentas o información de clientes potenciales. La mayoría de los correos electrónicos contienen un enlace o un archivo PDF adjunto que conduce a una página CAPTCHA falsa donde el atacante implementa el programa ClickFix. Cuando la víctima hace clic en el enlace, el malware se descarga en su dispositivo.

Alertan de fraude en la instalación de aplicaciones de servicio público para integrar puntos en el carnet de conducir

Microsoft ha detectado varios tipos diferentes de malware utilizados en estos ataques, incluidos XWorm, Lumma stealer, VenomRAT, AsyncRAT, Danabot y NetSupport RAT, todos los cuales permiten a los piratas informáticos robar información financiera y credenciales de inicio de sesión.

Respuesta de Booking.com

Un representante de Booking.com dijo que el número de propiedades afectadas por esta estafa es solo una fracción del número total en su plataforma. La empresa ha realizado importantes inversiones para minimizar el impacto en clientes y socios. Insisten en que los sistemas de Booking.com no fueron vulnerados, pero algunos socios y clientes han sido víctimas de ataques de phishing.

Microsoft también señaló que Storm-1865 atacó a huéspedes de hoteles en 2023 y ha intensificado sus ataques desde principios de 2023. La compañía recomienda que el personal del hotel verifique la dirección de correo electrónico del remitente, preste atención a los errores ortográficos en los correos electrónicos y desconfíe de cualquier mensaje que les solicite que tomen medidas.

[anuncio_2]

Fuente: https://thanhnien.vn/microsoft-canh-bao-chien-dich-lua-dao-mao-danh-bookingcom-185250315075007781.htm

Kommentar (0)