Nach Angaben von Microsoft wurden mit diesem Update insgesamt 71 Sicherheitslücken in zahlreichen Anwendungen und Diensten des Unternehmens behoben. Davon werden 16 Schwachstellen als „kritisch“ eingestuft, während der Rest (bis auf eine) als „hohes Risiko“ bewertet wird. Insbesondere eine der Sicherheitslücken von Windows wurde bereits in freier Wildbahn ausgenutzt, daher ist ein rechtzeitiges Patchen von entscheidender Bedeutung.

Insgesamt wurden in diesem Update 71 Sicherheitslücken behoben.

Es ist bekannt, dass Microsoft im Jahr 2024 insgesamt 1.020 Sicherheitslücken gepatcht hat. Damit ist dies das zweitschlechteste Jahr in Bezug auf die Anzahl der Sicherheitsprobleme, nur hinter dem Jahr 2020 mit 1.250 Schwachstellen. Während Microsoft in seinem Security Update Guide nur begrenzte Details zu den Schwachstellen bereitstellt, erklärte ein Analyst, dass die Sicherheitspatches für die Netzwerkverwaltung durch Administratoren wichtig seien.

Nicht nur Windows 11 und 10 sind Opfer

In diesem Update wurden 59 Sicherheitslücken in mehreren Windows-Versionen (10, 11 und Server) entdeckt, die noch von Microsoft unterstützt werden. Auch wenn Windows 7 und 8.1 keine Sicherheitsupdates mehr erhalten, können sie weiterhin anfällig für Angriffe sein. Benutzern wird empfohlen, auf Windows 10 22H2 oder Windows 11 23H2 zu aktualisieren, um weiterhin Sicherheitspatches zu erhalten. Das Windows 11 24H2-Update ist jetzt verfügbar, aber Benutzer sollten warten, bis allgemeine Probleme behoben sind.

Microsoft erklärte, dass es Angriffe auf die Sicherheitslücke CVE-2024-49138 dokumentiert habe. Dabei handelt es sich um einen Pufferüberlauf im gemeinsam genutzten Dateisystemtreiber, der es Angreifern ermöglicht, durch die Erhöhung von Berechtigungen Systemprivilegien zu erlangen. In Kombination mit der RCE-Sicherheitslücke (Remote Code Execution) könnte ein Angreifer die Kontrolle über das gesamte Windows-System übernehmen und ernsthaften Schaden anrichten.

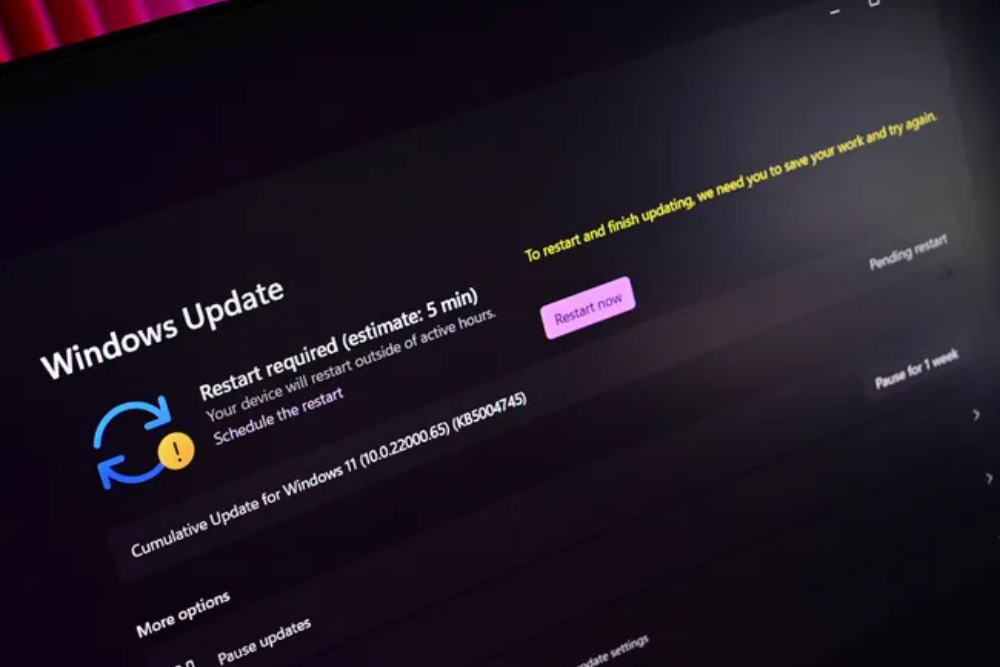

Benutzer können in Windows Update nach Updates suchen

Microsoft hat 16 RCE-Schwachstellen in Windows als kritisch eingestuft, davon entfallen 9 Schwachstellen auf den Remotedesktopdienst. Eine der bemerkenswerten Schwachstellen ist CVE-2024-49112, die im Lightweight Directory Access Protocol (LDAP) auftritt und es Angreifern ermöglicht, Code einzuschleusen, ohne dass sich der Benutzer anmeldet. Microsoft empfiehlt, anfällige Domänencontroller vom Internet zu trennen, um das Risiko zu verringern.

Darüber hinaus wird auch die RCE-Schwachstelle CVE-2024-49117 in Hyper-V als schwerwiegend eingestuft, wodurch sich Code aus dem Gastsystem bereits mit einem einfachen Benutzerkonto auf dem Server ausführen lässt.

Microsoft hat außerdem acht Sicherheitslücken in Office-Produkten behoben, darunter drei RCE-Schwachstellen. Einer davon ist CVE-2024-49065, der über die Outlook-Vorschau ausgenutzt werden kann, um Dateien anzuhängen. Obwohl der Angreifer keinen Zugriff auf die Daten des Benutzers hat, kann er den Zugriff auf die Daten verhindern.

Bei CVE-2024-49063 handelt es sich um die erste Sicherheitslücke im Bereich der künstlichen Intelligenz (KI), die im Forschungsprojekt Muzic gefunden wurde. Diese Sicherheitslücke ermöglicht es einem Angreifer, Schadcode zu entwickeln, der ausgeführt wird, wenn der Datenstrom in ein Objekt konvertiert wird.

Der nächste Patch wird voraussichtlich am 14. Januar 2025 von Microsoft veröffentlicht. Benutzern wird empfohlen, ihre Betriebssysteme regelmäßig zu aktualisieren und zum Schutz ihrer Geräte seriöse Antivirensoftware und VPN-Dienste zu verwenden.

[Anzeige_2]

Quelle: https://thanhnien.vn/nguoi-dung-windows-11-va-10-can-cap-nhat-he-thong-ngay-185241211232116543.htm

Kommentar (0)