Der Cybersicherheitsexperte Samip Aryal – der ganz oben auf der „Kopfgeldjäger“-Liste von Facebook steht – hat gerade Informationen über eine Sicherheitslücke in diesem sozialen Netzwerk bekannt gegeben, die es Hackern ermöglicht, die Konten der Opfer auszunutzen. Der Vorfall wurde am 2. Februar entdeckt und behoben, aber (aufgrund von Sicherheitsbestimmungen) erst einen Monat später allgemein bekannt gegeben.

Laut Aryal hängt die Sicherheitslücke mit dem Prozess zum Zurücksetzen des Facebook-Passworts zusammen. Dabei handelt es sich um eine optionale Funktion, die einen sechsstelligen Authentifizierungscode an ein anderes Gerät sendet, bei dem sich der Benutzer zuvor angemeldet oder registriert hat. Dieser Code authentifiziert den Benutzer und wird verwendet, um den Vorgang zum Zurücksetzen des Kennworts auf einem neuen Gerät (auf dem noch nie zuvor eine Anmeldung erfolgte) abzuschließen.

Bei der Analyse der Abfragen stellte er fest, dass Facebook einen festen Authentifizierungscode sendet (bei dem die Zahlenfolge nicht geändert wird), der zwei Stunden lang gültig ist und über keine Sicherheitsmaßnahmen verfügt, um Brute-Force-Angriffe zu verhindern. Dabei handelt es sich um eine Art unbefugten Eindringens, bei dem alle möglichen Kennwortzeichenfolgen ausprobiert werden, um die richtige Zeichenfolge zu finden.

Facebook-Konto nur durch Scannen des Login-Codes gehackt

Dies bedeutet, dass der Angreifer innerhalb von zwei Stunden nach dem Senden des Codes unzählige Male den falschen Aktivierungscode eingeben kann, ohne dass ihm irgendwelche Schutzmaßnahmen des Facebook-Systems begegnen. Wenn ein falscher Code oder ein falsches Passwort öfter als eine bestimmte Anzahl eingegeben wird, sperrt ein Sicherheitssystem normalerweise den Anmeldezugriff für das verdächtige Konto.

Für normale Menschen sind 2 Stunden vielleicht nicht viel, für Hacker, die Support-Tools verwenden, ist es jedoch durchaus möglich.

Ein Angreifer muss lediglich den Anmeldenamen des Zielkontos kennen, um eine Anfrage für einen Bestätigungscode senden zu können. Anschließend kann er die Brute-Force-Methode zwei Stunden lang kontinuierlich anwenden, bis das Ergebnis so ist, dass es einfach ist, ein neues Kennwort zurückzusetzen, die Kontrolle zu übernehmen und die Zugriffssitzungen des wahren Eigentümers „rauszuwerfen“, bevor dieser etwas tun kann.

Herr Vu Ngoc Son, Technologiedirektor von NCS, sagte, dass der Benutzer diese Art von Angriff nicht verhindern könne und dass es sich um einen 0-Klick-Angriff handele. Mit diesem Formular können Hacker die Konten der Opfer stehlen, ohne dass diese etwas tun müssen.

„Wenn diese Sicherheitslücke ausgenutzt wird, erhält das Opfer eine Benachrichtigung von Facebook. Wenn Sie also plötzlich eine Benachrichtigung von Facebook zur Passwortwiederherstellung erhalten, ist es sehr wahrscheinlich, dass Ihr Konto angegriffen und übernommen wird“, erklärte Herr Son. Bei Schwachstellen wie der oben genannten könne man als Anwender nur darauf warten, dass der Anbieter den Fehler behebe, sagte der Experte.

Facebook ist in vielen Ländern der Welt, darunter auch Vietnam, ein beliebtes soziales Netzwerk, und die Benutzer veröffentlichen und speichern während der Nutzung viele persönliche Daten. Daher ist es oft das Ziel von Hackern, Konten auf der Plattform anzugreifen und die Kontrolle darüber zu übernehmen, um betrügerische Szenarien durchzuführen.

Zu den bekanntesten Formen gehört die Nachahmung der Identität des Opfers und die Kontaktaufnahme mit Verwandten auf der Freundesliste, um Geldtransfers zu erbitten und so Geld zu erschleichen. Diese Methode, mit der Deepfake-Technologie Videoanrufe vorzutäuschen, hat viele Menschen in die Falle tappen lassen. Um mehr Vertrauen zu schaffen, kaufen und verkaufen Betrüger auch Bankkonten mit demselben Namen wie der Facebook-Kontoinhaber, um ihren Betrug einfacher durchführen zu können.

Eine andere Form besteht darin, das Konto zu übernehmen und zu verwenden, um Links oder Dateien mit Schadcode zu versenden und diese in sozialen Netzwerken zu verbreiten. Diese Schadsoftware ist dafür verantwortlich, persönliche Informationen (wie Bankkontonummern, Fotos, Kontakte, Nachrichten und viele andere im Speicher des Geräts gespeicherte Datentypen) anzugreifen und zu stehlen, nachdem sie auf dem Zielgerät (dem Gerät des Opfers) aktiviert wurde.

[Anzeige_2]

Quellenlink

![[UPDATE] Paradeprobe am 30. April in der Le Duan Straße vor dem Unabhängigkeitspalast](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/18/8f2604c6bc5648d4b918bd6867d08396)

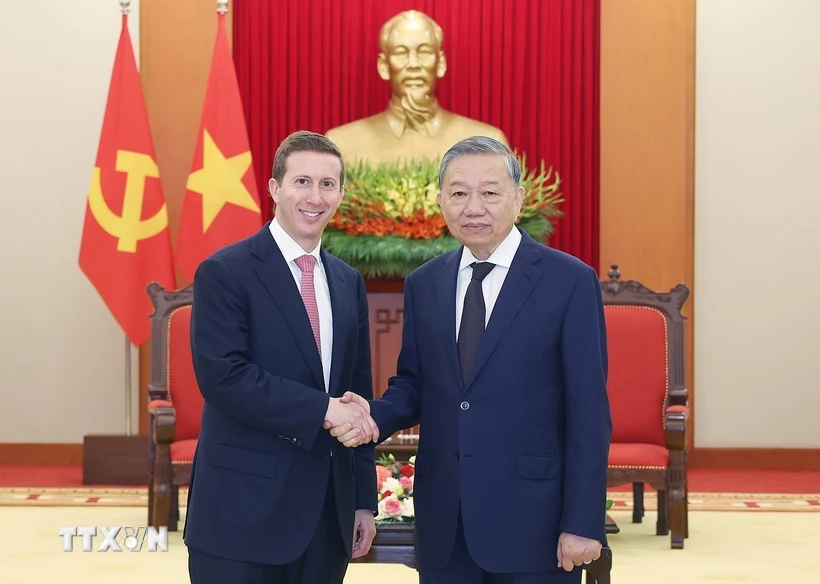

![[Foto] Premierminister Pham Minh Chinh empfängt Herrn Jefferey Perlman, CEO der Warburg Pincus Group (USA)](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/18/c37781eeb50342f09d8fe6841db2426c)

Kommentar (0)