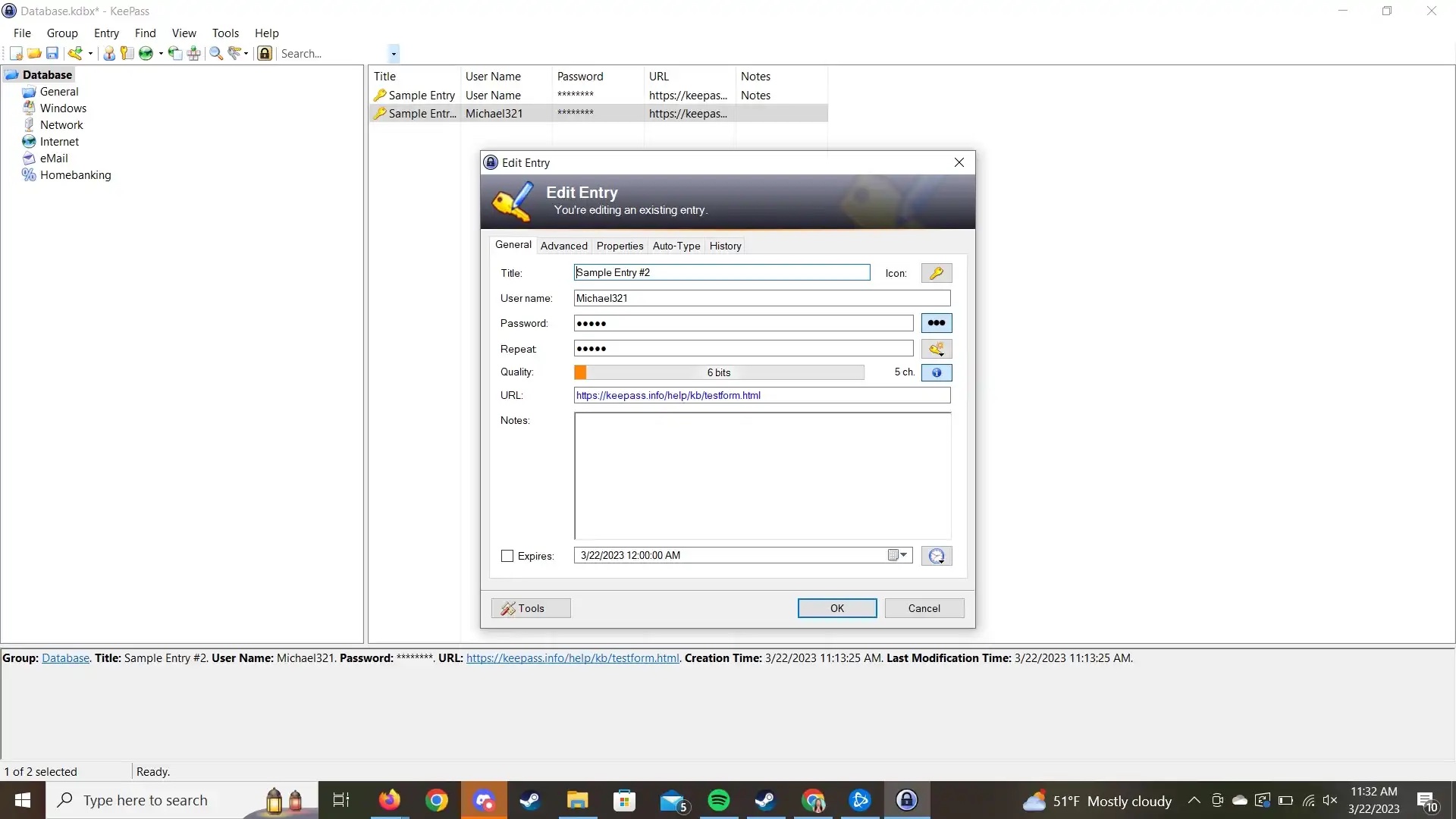

وفقًا لموقع Bleeping Computer ، فإن ثغرة تفريغ الذاكرة التي تم اكتشافها حديثًا في تطبيق KeePass قد تسمح للمهاجمين باسترداد كلمات المرور الرئيسية في نص عادي حتى إذا كانت قاعدة البيانات مقفلة أو تم إغلاق البرنامج. لن يكون هذا التصحيح الحرج متاحًا حتى أوائل شهر يونيو على أقرب تقدير.

تم الإبلاغ عن هذه الثغرة الأمنية من قبل باحث أمني، والذي نشر دليلاً على المفهوم الذي استغلها بنجاح. يمكن للمهاجم بعد ذلك إجراء كشط للذاكرة لجمع كلمة المرور الرئيسية في نص عادي، حتى لو كانت قاعدة بيانات KeePass مغلقة، أو كان البرنامج مقفلاً، أو حتى غير مفتوح. عند استرجاعها من الذاكرة، سيكون الحرف الأول أو الحرفين الأولين من كلمة المرور مفقودين، ولكن بعد ذلك يمكن تخمين السلسلة بأكملها.

تم كتابة هذه الثغرة الأمنية لأنظمة تشغيل Windows، ولكن يُقال أن أنظمة Linux وmacOS معرضة للخطر أيضًا نظرًا لأن المشكلة موجودة داخل KeePass وليس في نظام التشغيل. لإجراء عملية استخراج كلمات المرور، يحتاج المهاجم إلى الوصول إلى جهاز كمبيوتر بعيد (تم الحصول عليه من خلال البرامج الضارة) أو مباشرة على جهاز الضحية.

وفقًا لخبراء الأمن، فإن جميع إصدارات KeePass 2.x متأثرة بهذه الثغرة. ولكن KeePass 1.x، وKeePassXC، وStrongbox — برامج إدارة كلمات المرور الأخرى المتوافقة مع ملف قاعدة بيانات KeePass — ليست متأثرة.

سيتم تضمين الإصلاح في إصدار KeePass 2.54، والذي من المتوقع إصداره في أوائل شهر يونيو.

ثغرة أمنية جديدة تضع KeePass في خطر حيث لا يوجد تصحيح متاح حتى الآن

تتوفر الآن نسخة تجريبية غير مستقرة من KeePass مع بعض التعديلات، لكن تقريرًا من Bleeping Computer يقول إن باحث الأمن لم يتمكن من إعادة إنتاج سرقة كلمة المرور من الثغرة الأمنية.

ومع ذلك، حتى بعد ترقية KeePass إلى إصدار ثابت، لا يزال من الممكن عرض كلمات المرور في ملفات ذاكرة البرنامج. للحصول على الحماية الكاملة، يحتاج المستخدمون إلى مسح الكمبيوتر بالكامل عن طريق الكتابة فوق البيانات الموجودة، ثم إعادة تثبيت نظام التشغيل الجديد.

وينصح الخبراء بأن برنامج مكافحة الفيروسات الجيد سيقلل من احتمالية حدوث ذلك، وأن على المستخدمين تغيير كلمة المرور الرئيسية الخاصة بـ KeePass بمجرد توفر الإصدار الرسمي.

[إعلان 2]

رابط المصدر

![[صورة] نظرة إلى الوراء على اللحظات الرائعة التي قضاها فريق الإنقاذ الفيتنامي في ميانمار](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/11/5623ca902a934e19b604c718265249d0)

![[صورة] "الجميلات" يشاركن في بروفة العرض في مطار بين هوا](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/11/155502af3384431e918de0e2e585d13a)

![[صورة] ملخص تدريبات العرض استعدادا لاحتفال 30 أبريل](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/11/78cfee0f2cc045b387ff1a4362b5950f)

تعليق (0)