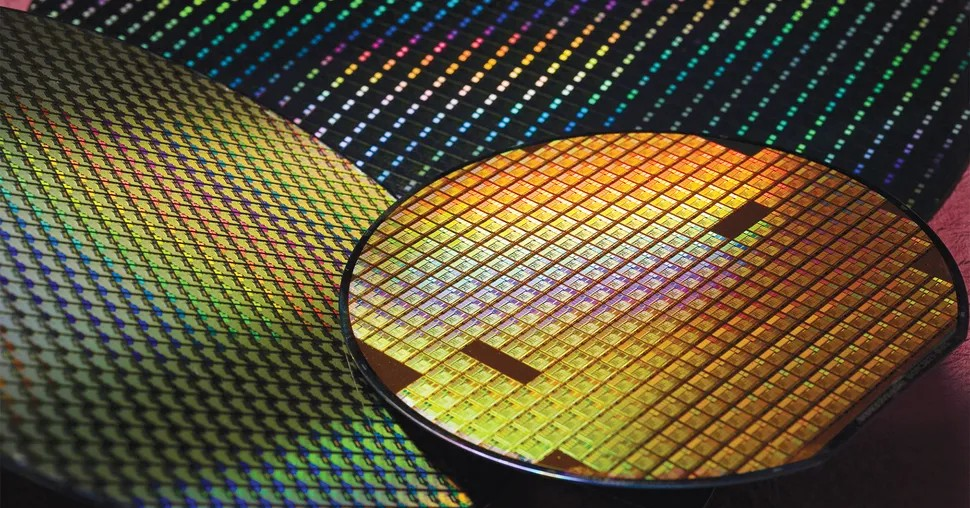

웹 박사는 해커들이 Android.Vo1d 맬웨어를 사용해 TV 박스에 백도어를 설치해 기기를 완전히 제어한 후 나중에 다른 악성 애플리케이션을 다운로드하여 설치할 수 있다고 밝혔습니다. 이 TV 박스는 오래된 안드로이드 운영체제를 실행합니다.

중요한 점은 Vo1d가 Android TV를 구동하는 기기를 대상으로 하지 않고, Android 오픈 소스 프로젝트를 기반으로 하는 이전 버전의 Android를 구동하는 셋톱 박스를 대상으로 한다는 것입니다. Android TV는 라이선스를 받은 기기 제조업체에서만 사용할 수 있습니다.

Doctor Web 전문가들은 해커가 TV 박스에 백도어를 설치한 방법을 아직 파악하지 못했습니다. 그들은 중간자 공격 맬웨어를 사용했거나, 운영 체제의 취약점을 악용하여 권한을 얻었거나, 가장 높은 수준의 액세스 권한(루트)을 가진 비공식 펌웨어를 사용했을 것으로 추측합니다.

또 다른 가능한 원인은 해당 기기가 원격으로 악용 가능한 취약점에 취약한 오래된 운영 체제를 실행하고 있다는 것입니다. 예를 들어, 버전 7.1, 10.1 및 12.1은 2016년, 2019년 및 2022년에 출시되었습니다. 저가형 제조업체가 고객을 유치하기 위해 TV 박스에 오래된 운영 체제를 설치한 다음 이를 최신 모델로 위장하는 것은 드문 일이 아닙니다.

또한 모든 제조업체는 오픈 소스 버전을 수정할 수 있으며, 이로 인해 장치가 소스 공급망의 맬웨어에 감염되고 고객에게 도달하기 전에 손상될 수 있습니다.

Google 관계자는 백도어가 발견된 기기는 Play Protect 인증을 받지 않았다고 확인했습니다. 따라서 Google은 보안 기록 및 호환성 테스트 결과를 보관하지 않습니다.

Play Protect 인증을 받은 Android 기기는 품질과 사용자 안전을 보장하기 위해 광범위한 테스트를 거칩니다.

웹 박사는 서로 다른 코드를 사용하고 서로 다른 저장 영역에 맬웨어를 심는 Vo1d 변종이 12개가 있지만 모두 결과는 같다고 말했습니다. 즉, 기기를 해커의 C&C 서버에 연결하고, 명령에 따라 나중에 추가 맬웨어를 설치하기 위한 구성 요소를 설치한다는 것입니다.

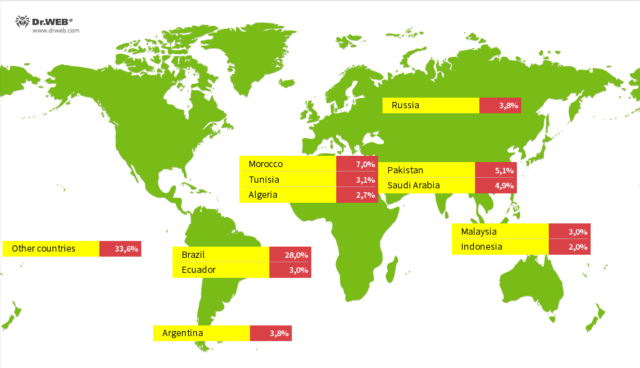

이러한 사례는 전 세계에 퍼져 있지만 브라질, 모로코, 파키스탄, 사우디아라비아, 러시아, 아르헨티나, 에콰도르, 튀니지, 말레이시아, 알제리, 인도네시아에 가장 많이 집중되어 있습니다.

(포브스에 따르면)

[광고_2]

출처: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[사진] 난관을 극복하고 화빈 수력발전소 확장사업 공사 진행 속도 높여](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/12/bff04b551e98484c84d74c8faa3526e0)

![[사진] 베트남 공산당 제13기 중앙위원회 제11차 회의 폐막](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/12/114b57fe6e9b4814a5ddfacf6dfe5b7f)

댓글 (0)