យោងតាមព័ត៌មានពី Microsoft ការធ្វើបច្ចុប្បន្នភាពនេះបានជួសជុលភាពងាយរងគ្រោះផ្នែកសុវត្ថិភាពសរុបចំនួន 71 នៅទូទាំងកម្មវិធី និងសេវាកម្មជាច្រើនរបស់ក្រុមហ៊ុន។ ក្នុងចំណោមចំណុចទាំងនេះ ភាពងាយរងគ្រោះចំនួន 16 ត្រូវបានចាត់ថ្នាក់ជា "ធ្ងន់ធ្ងរ" ខណៈដែលនៅសល់ (លើកលែងតែមួយ) ត្រូវបានវាយតម្លៃថាជា "ហានិភ័យខ្ពស់" ។ គួរកត់សម្គាល់ថា ភាពងាយរងគ្រោះផ្នែកសុវត្ថិភាពរបស់ Windows មួយត្រូវបានកេងប្រវ័ញ្ចនៅក្នុងធម្មជាតិរួចហើយ ដូច្នេះការជួសជុលទាន់ពេលវេលាគឺមានសារៈសំខាន់ណាស់។

ភាពងាយរងគ្រោះផ្នែកសុវត្ថិភាពសរុបចំនួន 71 ត្រូវបានជួសជុលនៅក្នុងការអាប់ដេតនេះ។

វាត្រូវបានគេដឹងថាពេញមួយឆ្នាំ 2024 ក្រុមហ៊ុន Microsoft បានជួសជុលភាពងាយរងគ្រោះផ្នែកសុវត្ថិភាពសរុបចំនួន 1,020 ដែលសម្គាល់ថានេះជាឆ្នាំដ៏អាក្រក់បំផុតទីពីរទាក់ទងនឹងចំនួនបញ្ហាសុវត្ថិភាព ដែលនៅពីក្រោយឆ្នាំ 2020 ដែលមានភាពងាយរងគ្រោះចំនួន 1,250 ។ ខណៈពេលដែលក្រុមហ៊ុន Microsoft ផ្តល់ព័ត៌មានលម្អិតមានកម្រិតអំពីភាពងាយរងគ្រោះនៅក្នុងការណែនាំអំពីបច្ចុប្បន្នភាពសុវត្ថិភាពរបស់ខ្លួន អ្នកវិភាគម្នាក់បាននិយាយថា បំណះសុវត្ថិភាពមានសារៈសំខាន់សម្រាប់ការគ្រប់គ្រងបណ្តាញសម្រាប់អ្នកគ្រប់គ្រង។

វាមិនមែនត្រឹមតែ Windows 11 និង 10 ទេ ដែលជាជនរងគ្រោះ

នៅក្នុងការអាប់ដេតនេះ ភាពងាយរងគ្រោះផ្នែកសុវត្ថិភាពចំនួន 59 ត្រូវបានរកឃើញនៅក្នុងកំណែជាច្រើននៃ Windows (10, 11, និង Server) ដែល Microsoft នៅតែគាំទ្រ។ ទោះបីជា Windows 7 និង 8.1 លែងទទួលបានការអាប់ដេតសុវត្ថិភាពក៏ដោយ ក៏ពួកវានៅតែអាចងាយរងការវាយប្រហារ។ អ្នកប្រើប្រាស់ត្រូវបានណែនាំឱ្យដំឡើងកំណែទៅ Windows 10 22H2 ឬ Windows 11 23H2 ដើម្បីបន្តទទួលបានបំណះសុវត្ថិភាព។ ការអាប់ដេត Windows 11 24H2 ឥឡូវនេះមានហើយ ប៉ុន្តែអ្នកប្រើប្រាស់គួរតែរង់ចាំរហូតដល់បញ្ហាទូទៅត្រូវបានជួសជុល។

ក្រុមហ៊ុន Microsoft បាននិយាយថា ខ្លួនបានចងក្រងឯកសារវាយប្រហារលើភាពងាយរងគ្រោះ CVE-2024-49138 ដែលជាការលើសចំណុះនៅក្នុងកម្មវិធីបញ្ជាប្រព័ន្ធឯកសារដែលបានចែករំលែក ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារទទួលបានសិទ្ធិប្រព័ន្ធតាមរយៈការបង្កើនសិទ្ធិ។ រួមផ្សំជាមួយនឹងភាពងាយរងគ្រោះ RCE (ការប្រតិបត្តិកូដពីចម្ងាយ) អ្នកវាយប្រហារអាចគ្រប់គ្រងប្រព័ន្ធវីនដូទាំងមូល និងបណ្តាលឱ្យខូចខាតធ្ងន់ធ្ងរ។

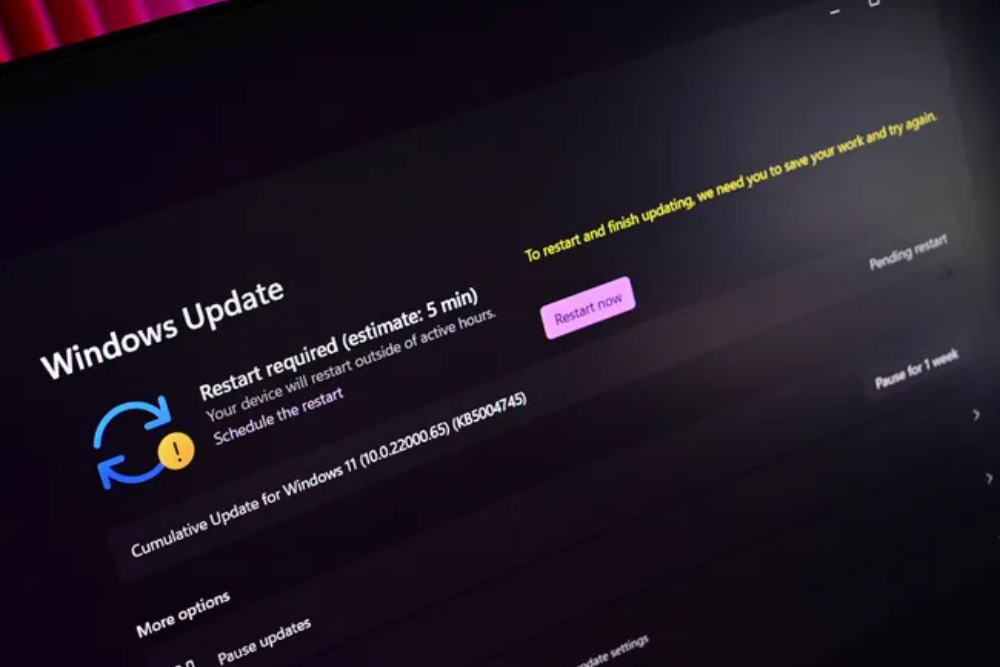

អ្នកប្រើប្រាស់អាចពិនិត្យមើលការអាប់ដេតនៅក្នុង Windows Update

ក្រុមហ៊ុន Microsoft បានចាត់ថ្នាក់ភាពងាយរងគ្រោះ RCE ចំនួន 16 នៅក្នុង Windows ថាជាចំនុចសំខាន់ ដែលក្នុងនោះសេវា Remote Desktop ផ្តល់ភាពងាយរងគ្រោះចំនួន 9 ។ ភាពងាយរងគ្រោះដែលគួរឱ្យកត់សម្គាល់មួយគឺ CVE-2024-49112 ដែលបង្ហាញនៅក្នុង Lightweight Directory Access Protocol (LDAP) ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារបញ្ចូលកូដដោយមិនចាំបាច់អ្នកប្រើប្រាស់ចូល។ Microsoft ណែនាំឱ្យផ្តាច់ឧបករណ៍បញ្ជាដែនដែលងាយរងគ្រោះពីអ៊ីនធឺណិត ដើម្បីកាត់បន្ថយហានិភ័យ។

លើសពីនេះ ភាពងាយរងគ្រោះ RCE CVE-2024-49117 នៅក្នុង Hyper-V ក៏ត្រូវបានវាយតម្លៃថាធ្ងន់ធ្ងរផងដែរ ដែលអនុញ្ញាតឱ្យកូដពីប្រព័ន្ធភ្ញៀវត្រូវបានប្រតិបត្តិនៅលើម៉ាស៊ីនមេដោយគ្រាន់តែគណនីអ្នកប្រើប្រាស់សាមញ្ញប៉ុណ្ណោះ។

Microsoft ក៏បានជួសជុលភាពងាយរងគ្រោះផ្នែកសុវត្ថិភាពចំនួនប្រាំបីនៅក្នុងផលិតផល Office រួមទាំងភាពងាយរងគ្រោះ RCE ចំនួនបីផងដែរ។ មួយក្នុងចំណោមពួកគេគឺ CVE-2024-49065 ដែលអាចត្រូវបានទាញយកតាមរយៈការមើលជាមុនរបស់ Outlook ដើម្បីភ្ជាប់ឯកសារ។ ទោះបីជាអ្នកវាយប្រហារមិនអាចចូលប្រើទិន្នន័យអ្នកប្រើប្រាស់ក៏ដោយ ក៏គាត់អាចការពារការចូលប្រើទិន្នន័យបាន។

សម្រាប់ CVE-2024-49063 នេះគឺជាភាពងាយរងគ្រោះផ្នែកសុវត្ថិភាពដំបូងគេក្នុងវិស័យបញ្ញាសិប្បនិមិត្ត (AI) ដែលបានរកឃើញនៅក្នុងគម្រោងស្រាវជ្រាវ Muzic។ ភាពងាយរងគ្រោះនេះអនុញ្ញាតឱ្យអ្នកវាយប្រហារបង្កើតកូដព្យាបាទដែលនឹងត្រូវបានប្រតិបត្តិនៅពេលដែលចរន្តទិន្នន័យត្រូវបានបំប្លែងទៅជាវត្ថុមួយ។

បំណះបន្ទាប់ត្រូវបានរំពឹងថានឹងចេញដោយក្រុមហ៊ុន Microsoft នៅថ្ងៃទី 14 ខែមករា ឆ្នាំ 2025។ អ្នកប្រើប្រាស់ត្រូវបានណែនាំឱ្យធ្វើបច្ចុប្បន្នភាពប្រព័ន្ធប្រតិបត្តិការរបស់ពួកគេជាទៀងទាត់ និងប្រើប្រាស់កម្មវិធីកំចាត់មេរោគ និងសេវាកម្ម VPN ដែលអាចទុកចិត្តបានដើម្បីការពារឧបករណ៍របស់ពួកគេ។

ប្រភព៖ https://thanhnien.vn/nguoi-dung-windows-11-va-10-can-cap-nhat-he-thong-ngay-185241211232116543.htm

Kommentar (0)