យោងតាមរបាយការណ៍ពីក្រុមហ៊ុនសន្តិសុខ Zimperium យុទ្ធនាការនេះត្រូវបានរកឃើញ និងត្រួតពិនិត្យចាប់តាំងពីខែកុម្ភៈ ឆ្នាំ 2022។ រហូតមកដល់បច្ចុប្បន្ន យ៉ាងហោចណាស់គំរូមេរោគដែលពាក់ព័ន្ធចំនួន 107,000 ត្រូវបានគេកំណត់អត្តសញ្ញាណ។

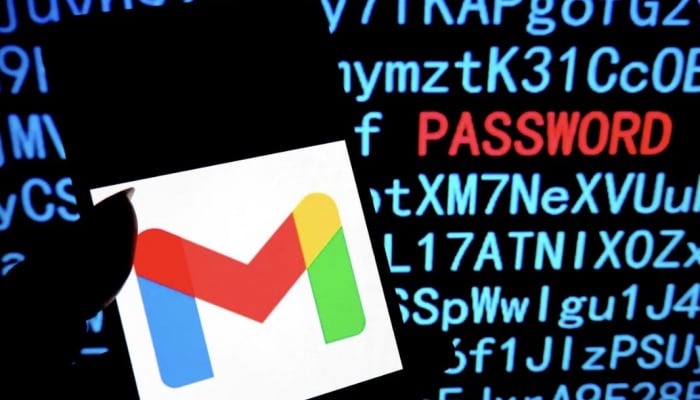

មេរោគនេះកំណត់គោលដៅជាចម្បងលើឧបករណ៍ Android ដោយមានគោលដៅលួចលេខកូដ OTP ដែលជាប្រភេទនៃពាក្យសម្ងាត់ប្រើតែមួយដង ដែលត្រូវបានប្រើប្រាស់ជាទូទៅសម្រាប់ការផ្ទៀងផ្ទាត់កត្តាពីរក្នុងអំឡុងពេលចូល ឬប្រតិបត្តិការអនឡាញ។

យុទ្ធនាការវាយប្រហារនេះបានប្រើប្រាស់ bots Telegram ជាង 2,600 ដើម្បីផ្សព្វផ្សាយមេរោគ ដែលគ្រប់គ្រងដោយម៉ាស៊ីនមេ 13 Command & Control (C&C) ។ ជនរងគ្រោះនៃយុទ្ធនាការនេះលាតសន្ធឹងដល់ទៅ 113 ប្រទេស ប៉ុន្តែប្រមូលផ្តុំភាគច្រើននៅក្នុងប្រទេសឥណ្ឌា រុស្ស៊ី ប្រេស៊ីល ម៉ិកស៊ិក និងសហរដ្ឋអាមេរិក។

អ្នកប្រើប្រាស់ Android ប្រឈមនឹងហានិភ័យនៃការលួចលេខកូដ OTP របស់ពួកគេ។

មេរោគត្រូវបានចែកចាយតាមវិធីសំខាន់ពីរ។ ជនរងគ្រោះអាចត្រូវបានបោកបញ្ឆោតឱ្យចូលមើលគេហទំព័រក្លែងក្លាយ ក្លែងខ្លួនជា Google Play ។ ឬជនរងគ្រោះអាចត្រូវបានទាក់ទាញឱ្យទាញយកកម្មវិធី APK លួចចម្លងតាមរយៈ Telegram bots ។ ដើម្បីទាញយកកម្មវិធី អ្នកប្រើប្រាស់ត្រូវតែផ្តល់លេខទូរស័ព្ទ ដែលបន្ទាប់មកត្រូវបានប្រើប្រាស់ដោយមេរោគ ដើម្បីបង្កើតឯកសារ APK ថ្មី ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារតាមដាន ឬធ្វើការវាយប្រហារបន្ថែមទៀត។

នៅពេលដែលអ្នកប្រើប្រាស់ផ្តល់ការចូលប្រើ SMS ទៅកាន់កម្មវិធីព្យាបាទដោយចៃដន្យ មេរោគនឹងអាចអានសារ SMS រួមទាំងលេខកូដ OTP ដែលផ្ញើទៅកាន់ទូរស័ព្ទផងដែរ។ វាមិនត្រឹមតែធ្វើឱ្យអ្នកវាយប្រហារមានភាពងាយស្រួលក្នុងការលួចយកព័ត៌មានរសើបប៉ុណ្ណោះទេ វាថែមទាំងធ្វើឱ្យជនរងគ្រោះប្រឈមនឹងហានិភ័យនៃការរំលោភបំពានគណនី និងសូម្បីតែការក្លែងបន្លំផ្នែកហិរញ្ញវត្ថុផងដែរ។

នៅពេលដែលលេខកូដ OTP ត្រូវបានលួច អ្នកវាយប្រហារអាចចូលទៅកាន់គណនីធនាគារ កាបូបអេឡិចត្រូនិច ឬសេវាកម្មអនឡាញផ្សេងទៀតរបស់ជនរងគ្រោះបានយ៉ាងងាយស្រួល ដែលបណ្តាលឱ្យមានផលវិបាកផ្នែកហិរញ្ញវត្ថុធ្ងន់ធ្ងរ។ មិនត្រឹមតែប៉ុណ្ណោះ ជនរងគ្រោះមួយចំនួនក៏អាចជាប់ពាក់ព័ន្ធនឹងសកម្មភាពខុសច្បាប់ដោយមិនដឹងខ្លួនផងដែរ។

Zimperium ក៏បានរកឃើញថាមេរោគនេះបញ្ជូនសារ SMS ដែលត្រូវបានលួចទៅកាន់ API endpoint នៅលើគេហទំព័រ 'fastsms.su' ដែលជាគេហទំព័រដែលមានជំនាញក្នុងការលក់ការចូលប្រើលេខទូរស័ព្ទនិម្មិតនៅបរទេស។ លេខទូរស័ព្ទទាំងនេះអាចត្រូវបានប្រើដើម្បីអនាមិកប្រតិបត្តិការអនឡាញ ដែលធ្វើឲ្យពួកគេពិបាកតាមដាន។

ដើម្បីការពារខ្លួនពីហានិភ័យនៃការវាយប្រហារ អ្នកប្រើប្រាស់ Android ត្រូវបានណែនាំអោយ៖

កុំទាញយកឯកសារ APK ពីប្រភពខាងក្រៅ Google Play៖ ឯកសារទាំងនេះអាចមានលេខកូដព្យាបាទដែលអាចលួចព័ត៌មានរបស់អ្នកយ៉ាងងាយស្រួល។

មិនអនុញ្ញាតឱ្យចូលប្រើសារ SMS ទៅកាន់កម្មវិធីដែលមិនស្គាល់៖ វានឹងកំណត់ហានិភ័យនៃមេរោគដែលអាចអានសារដែលមានលេខកូដ OTP របស់អ្នក។

បើក Play Protect៖ នេះគឺជាមុខងារសុវត្ថិភាព Google Play ដែលស្កេន និងរកឃើញកម្មវិធីព្យាបាទនៅលើឧបករណ៍របស់អ្នក។

ប្រភព៖ https://www.congluan.vn/nguoi-dung-co-nguy-co-bi-danh-cap-ma-otp-tren-dien-thoai-android-post306111.html

![[រូបថត] នាយករដ្ឋមន្ត្រី Pham Minh Chinh ទទួលជួបប្រធាន Skoda Auto Group](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/27/298bbec539e346d99329a8c63edd31e5)

![[រូបថត] សរសើរផ្កាកប្បាសពណ៌ទឹកក្រូចនៅលើ "ដើមបេតិកភណ្ឌវៀត ណាម" ដំបូងគេនៅខេត្ត Quang Binh](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/3/28/7476a484f3394c328be4ac8f9c86278f)

Kommentar (0)