Hacker Newsによると、Google は、複数の脅威アクターがカレンダー サービスを利用してコマンド アンド コントロール (C2) インフラストラクチャをホストする公開エクスプロイトを共有していると警告しました。

Google Calendar RAT (GCR)と呼ばれるこのツールは、アプリのイベント機能を使用して、Gmail アカウントを使用してコマンドと制御を実行します。このプログラムは、2023 年 6 月に GitHub に初めて公開されました。

セキュリティ研究者のMrSaighnal氏は、このコードはGoogleカレンダーアプリのイベントの説明を悪用して秘密のチャネルを作成すると述べた。 Googleは第8回脅威レポートで、このツールが実際に使用されているのを観察していないと述べたが、同社のMandiant脅威インテリジェンス部門が、地下フォーラムで作業証明(PoC)を共有した複数の脅威を検出したと指摘した。

Googleカレンダーはハッカーのコマンド&コントロールセンターとして悪用される可能性がある

Google によれば、GCR は侵害されたマシン上で実行され、定期的にイベントの説明をスキャンして新しいコマンドを探し、それをターゲットデバイスで実行し、そのコマンドで説明を更新するという。このツールは正当なインフラストラクチャ上で動作するため、疑わしいアクティビティを検出することは非常に困難です。

この事例は、脅威の主体が被害者のデバイスに侵入し、身を隠すためにクラウド サービスを利用するという憂慮すべき事態を改めて示しています。以前、イラン政府と関係があるとみられるハッカー集団が、マクロコードを含む文書を使ってWindowsコンピューターにバックドアを開き、電子メールで制御コマンドを発行していた。

Google によれば、このバックドアは IMAP を使用してハッカーが管理するウェブメール アカウントに接続し、電子メールを解析してコマンドを実行し、その結果を記載した電子メールを送り返すという。 Google の脅威分析チームは、マルウェアの経路として使われていた、攻撃者が管理する Gmail アカウントを無効にしました。

[広告2]

ソースリンク

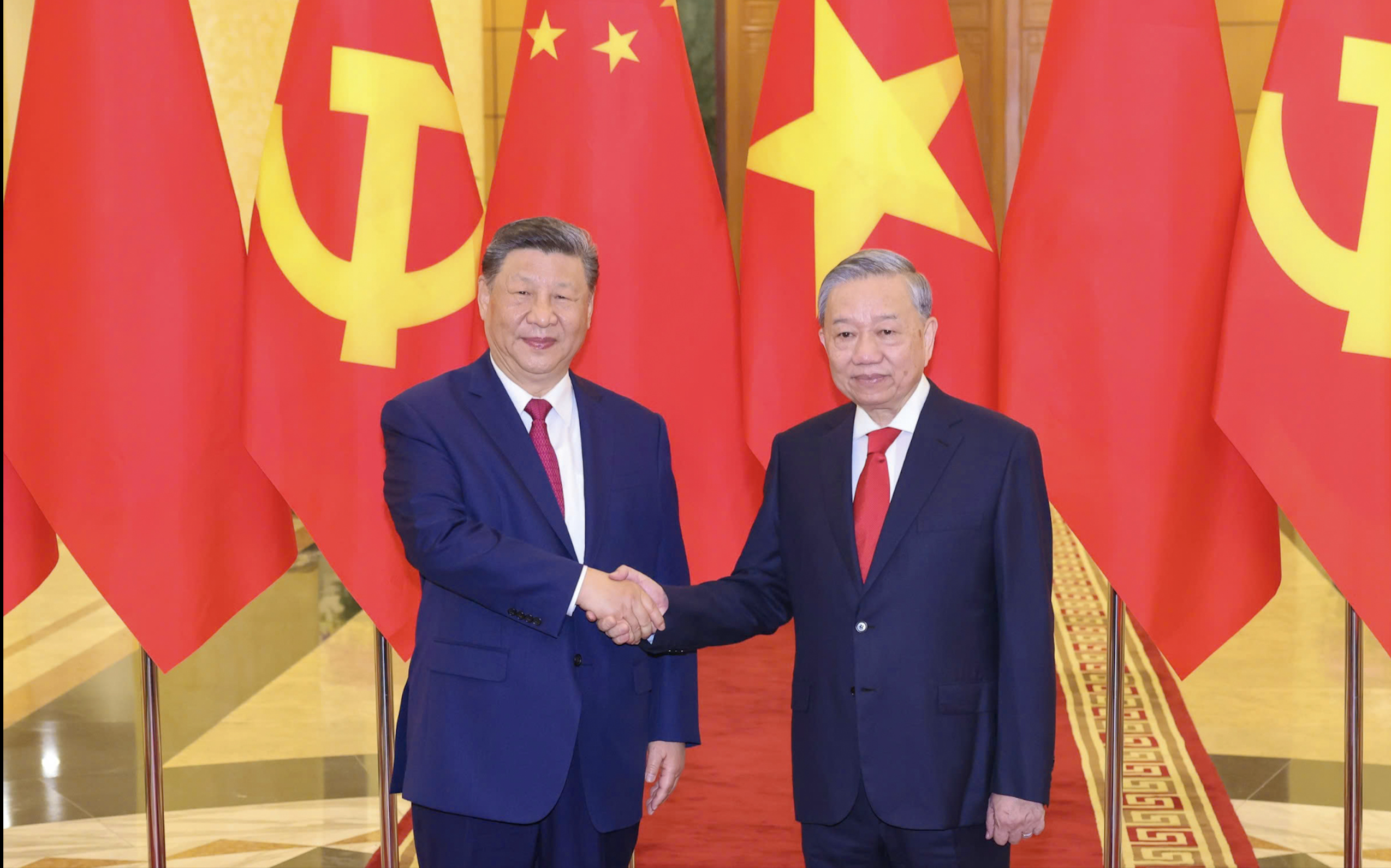

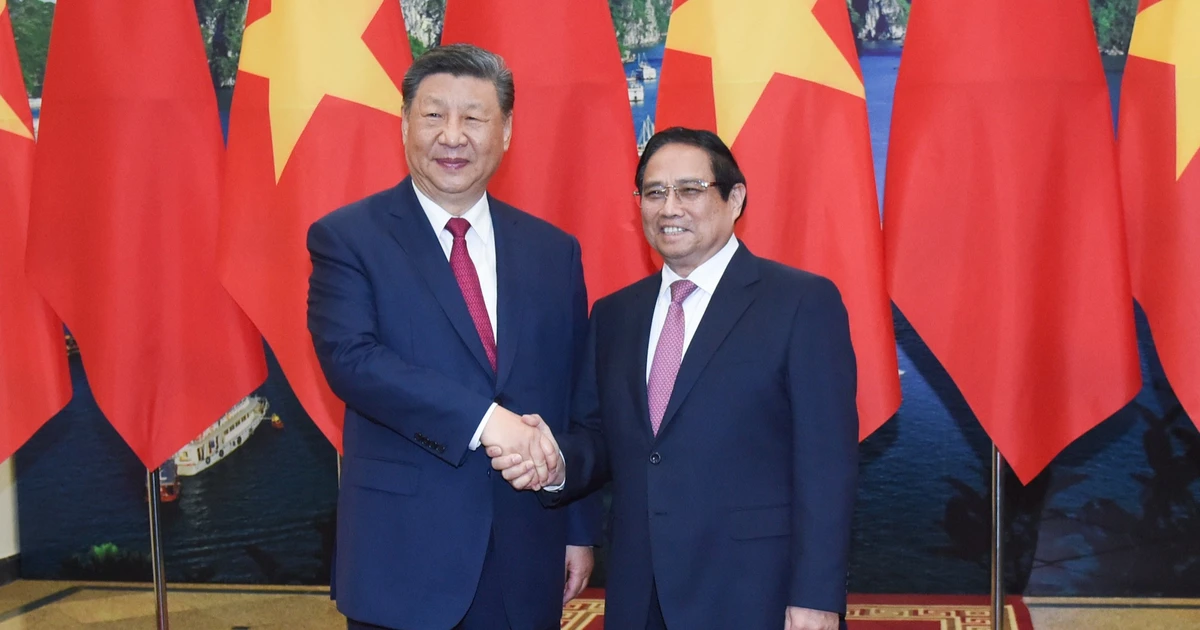

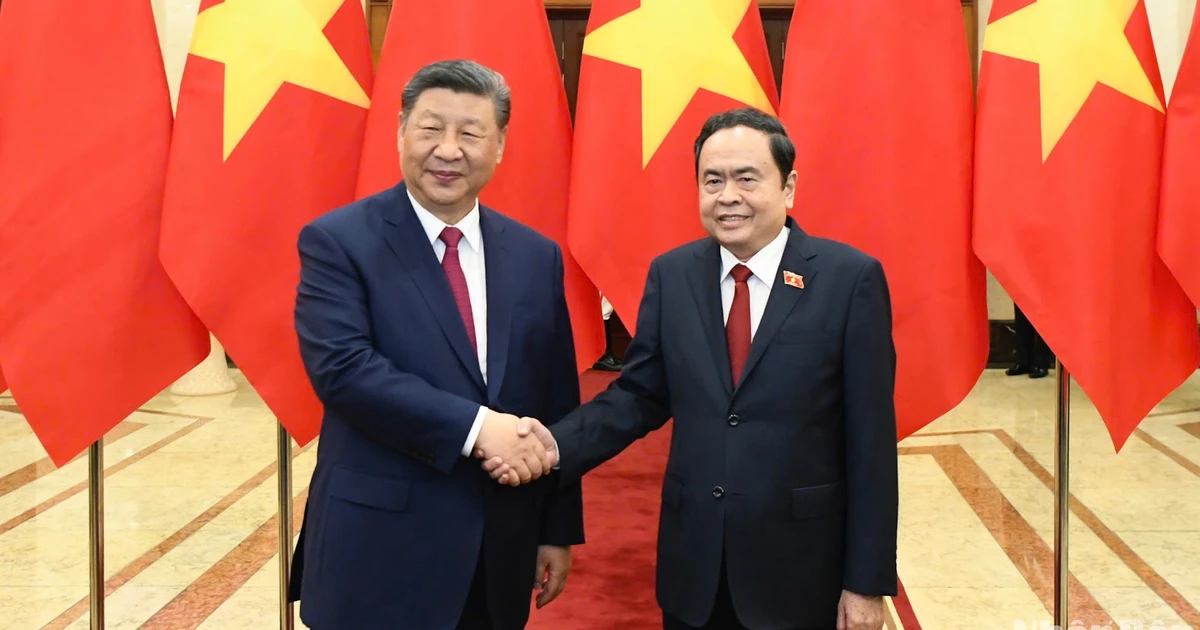

![[写真] 習近平中国総書記兼国家主席歓迎レセプション](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/15/ef636fe84ae24df48dcc734ac3692867)

![[写真] タンソンニャット第3ターミナル - 主要プロジェクトが予定より早く完了](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/15/85f0ae82199548e5a30d478733f4d783)

コメント (0)