Microsoft の情報によると、このアップデートにより、同社の多数のアプリケーションとサービスにおける合計 71 件のセキュリティ脆弱性が修正されたとのことです。これらの脆弱性のうち、16 件は「重大」に分類され、残り (1 件を除く) は「高リスク」と評価されています。特に、Windows のセキュリティ脆弱性の 1 つはすでに悪用されているため、タイムリーなパッチ適用が重要です。

このアップデートでは合計 71 件のセキュリティ脆弱性が修正されました。

マイクロソフトは2024年を通じて合計1,020件のセキュリティ脆弱性を修正したことが分かっており、セキュリティ問題の数では2020年の1,250件に次いで2番目に悪い年となった。マイクロソフトはセキュリティ更新ガイドで脆弱性についてあまり詳細を明かしていないが、あるアナリストは、セキュリティパッチは管理者にとってネットワーク管理にとって重要であると述べた。

被害を受けるのはWindows 11と10だけではない

この更新では、Microsoft が現在もサポートしている複数のバージョンの Windows (10、11、および Server) に 59 件のセキュリティ脆弱性が発見されました。 Windows 7 および 8.1 はセキュリティ更新プログラムが提供されなくなりましたが、依然として攻撃に対して脆弱である可能性があります。セキュリティ パッチを引き続き受信するには、Windows 10 22H2 または Windows 11 23H2 にアップグレードすることをお勧めします。 Windows 11 24H2 アップデートは現在利用可能ですが、ユーザーは一般的な問題が修正されるまで待つ必要があります。

マイクロソフトは、共有ファイルシステムドライバーのバッファオーバーフローであるCVE-2024-49138の脆弱性に対する攻撃を記録したと発表し、攻撃者が権限の昇格を通じてシステム権限を取得できるようになると述べた。 RCE (リモート コード実行) の脆弱性と組み合わせると、攻撃者が Windows システム全体を制御して深刻な損害を引き起こす可能性があります。

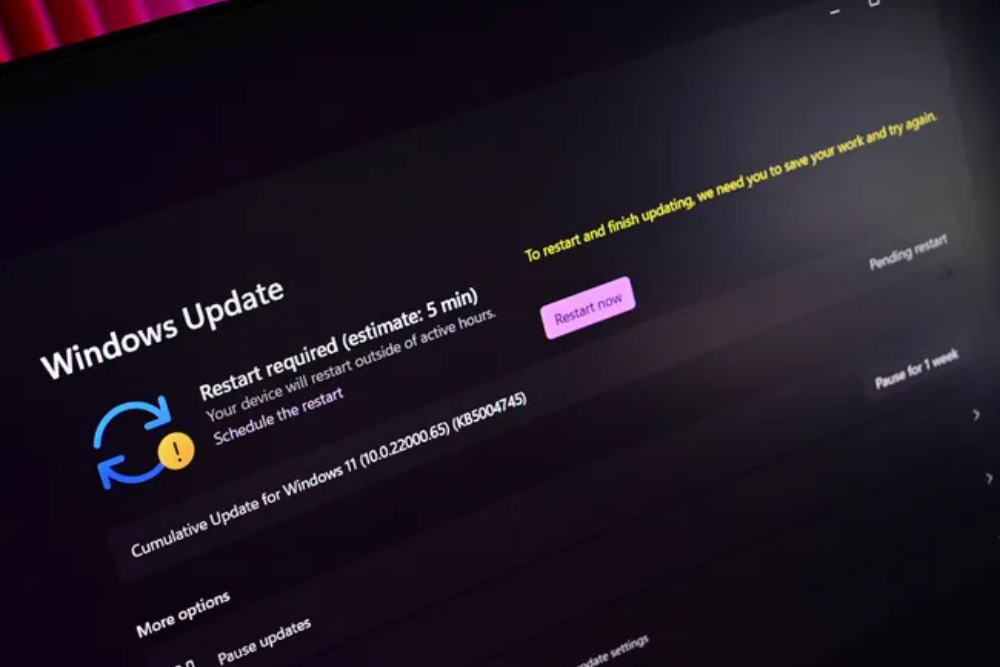

ユーザーはWindows Updateで更新プログラムを確認できます

Microsoft は、Windows の RCE 脆弱性 16 件を重大と分類しており、そのうちリモート デスクトップ サービスの脆弱性が 9 件を占めています。注目すべき脆弱性の 1 つは、Lightweight Directory Access Protocol (LDAP) に存在する CVE-2024-49112 であり、攻撃者はユーザーがログインしなくてもコードを挿入できるようになります。 Microsoft は、リスクを軽減するために、脆弱なドメイン コントローラーをインターネットから切断することを推奨しています。

さらに、Hyper-V の RCE 脆弱性 CVE-2024-49117 も深刻と評価されており、単純なユーザー アカウントだけでゲスト システムのコードをサーバー上で実行できるようになります。

Microsoft はまた、3 つの RCE 脆弱性を含む Office 製品の 8 つのセキュリティ脆弱性を修正しました。その 1 つは CVE-2024-49065 で、Outlook プレビューを通じてファイルを添付する際に悪用される可能性があります。攻撃者はユーザーデータにアクセスすることはできませんが、データへのアクセスを阻止することはできます。

CVE-2024-49063 については、Muzic 研究プロジェクトで発見された人工知能 (AI) 分野における最初のセキュリティ脆弱性です。この脆弱性により、攻撃者はデータ ストリームがオブジェクトに変換されるときに実行される悪意のあるコードを開発できるようになります。

次のパッチは、2025 年 1 月 14 日に Microsoft からリリースされる予定です。ユーザーには、デバイスを保護するために、オペレーティング システムを定期的に更新し、信頼できるウイルス対策ソフトウェアと VPN サービスを使用することをお勧めします。

[広告2]

出典: https://thanhnien.vn/nguoi-dung-windows-11-va-10-can-cap-nhat-he-thong-ngay-185241211232116543.htm

コメント (0)