セキュリティ専門家は、このマルウェアは暗号化スクリプトとその拡散方法の両面で多くの高度な改良が加えられており、従来のセキュリティソリューションを回避できるようになっていると述べている。

過去 2 か月間、Bkav の専門家は、社内ネットワークのコンピューターがすべて同時に暗号化されてしまい、データを保存できないという共通の状況について、ベトナムの多くの企業から継続的に支援の依頼を受けてきました。

LockBit 3.0がベトナムで爆発的に普及し始めている

多くの事例の調査と分析の結果、データ暗号化の犯人は、有名なハッカーグループのランサムウェアであるLockBit 3.0(LockBit Blackとも呼ばれる)であることが分かりました。このランサムウェアは最近、国際警察同盟(英国の国家犯罪庁(NCA)、米国の連邦捜査局(FBI)、欧州連合警察機構(ユーロポール)を含む)によって破壊されました。

LockBit Black には、以前のバージョンよりも洗練された改良が加えられています。これらは、内部システム内の Windows ドメイン管理サーバーをターゲットとするように特別に設計されています。侵入後、ウイルスはこれらのサーバーを使用してシステム全体に拡散し続け、セキュリティソリューションを無効にし(ウイルス対策、ファイアウォールを無効にし)、悪意のあるコードをコピーして実行します。このようにして、ウイルスは以前のように各マシンを攻撃することなく、内部システム内のすべてのマシンを同時に暗号化できます。

LockBit Black は手法とターゲット ユーザーを変更するだけでなく、より危険なデータ暗号化シナリオも備えています。ウイルスは起動時にデータを直接暗号化するのではなく、権限昇格を実行し、UAC をバイパスし、最後に被害者のマシンをセーフ モード (システムと一部のアプリケーションのみが起動されるモード) で再起動し、このモードでデータの暗号化を実行します。このようにして、マルウェアは従来のセキュリティ ソリューションを回避できます。

LockBit やその他のデータ暗号化ウイルスによる攻撃を回避するために、Bkav の専門家は、ユーザーとシステム管理者が次の対策を講じることを推奨しています。

- 重要なデータは定期的にバックアップしてください。

- 必要がない場合は、内部サービス ポートをインターネットに開かないでください。

- サービスをインターネットに公開する前に、そのセキュリティを評価します。

- 継続的な保護のために、十分に強力なウイルス対策ソフトウェアをインストールしてください。

[広告2]

ソースリンク

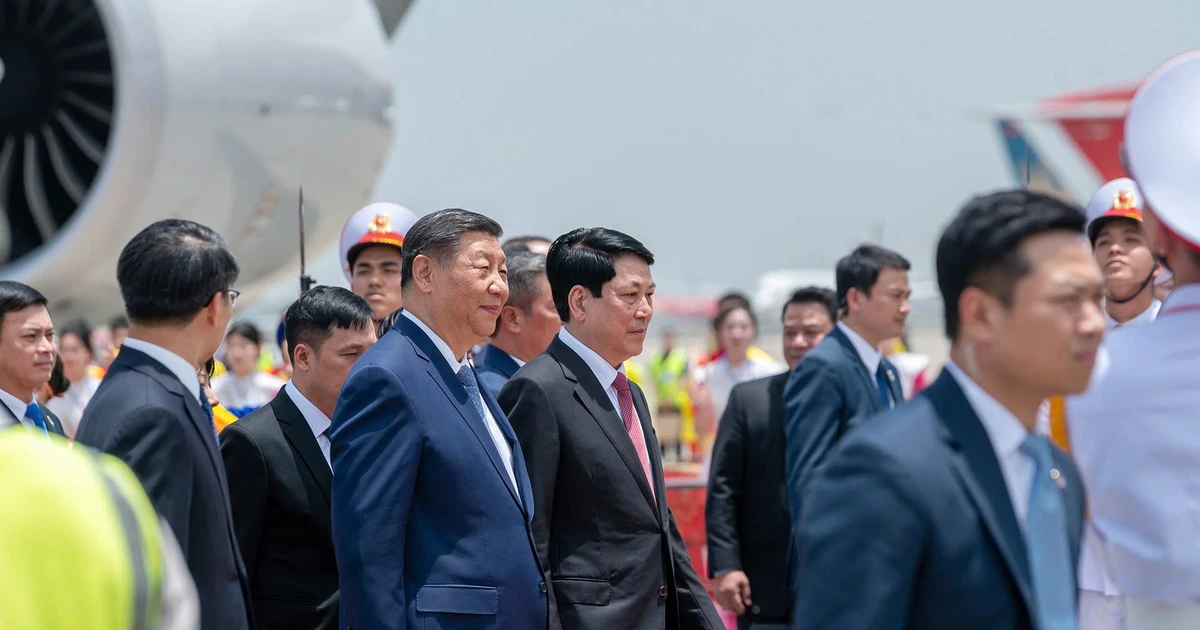

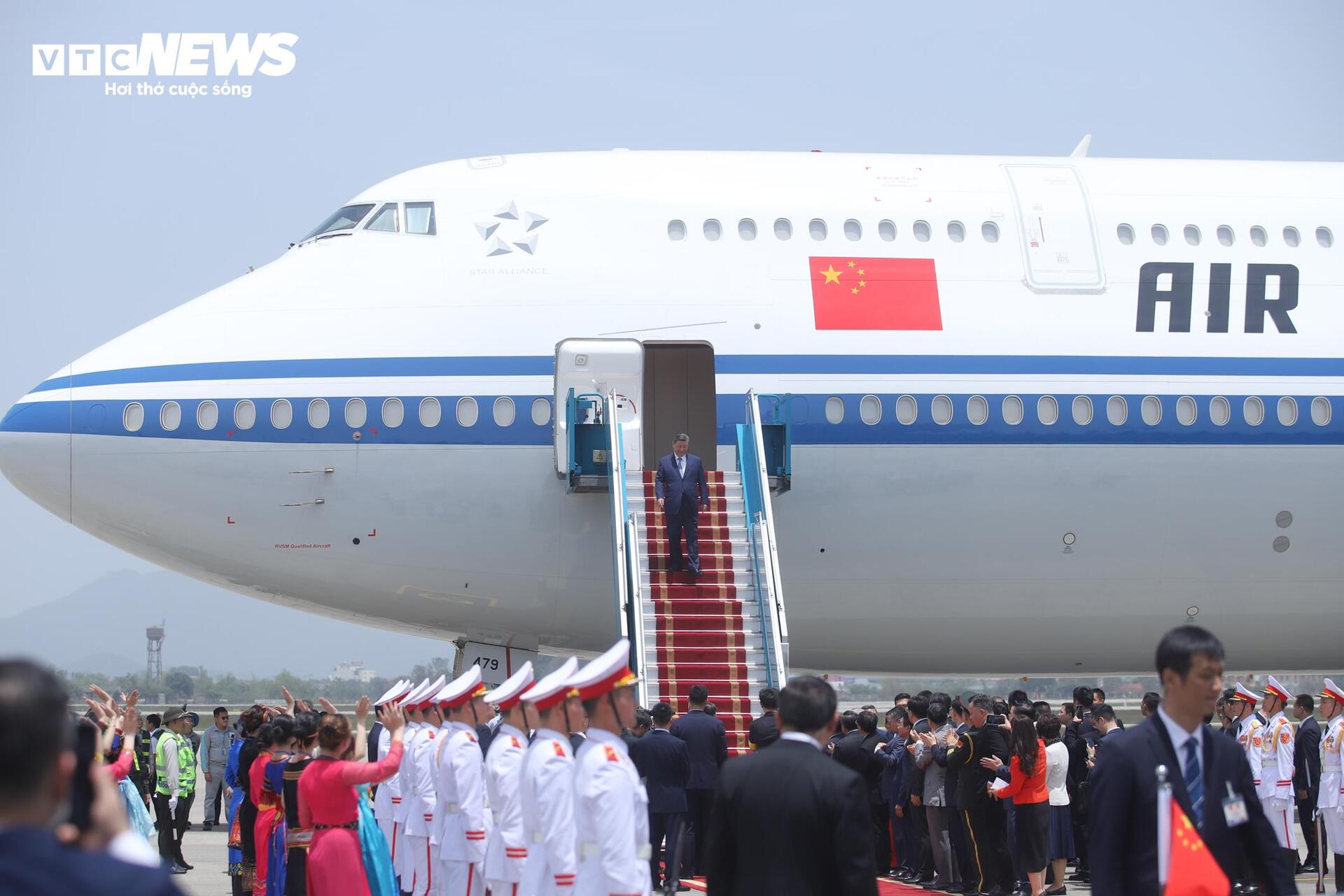

![[写真] 習近平中国総書記兼国家主席がハノイに到着、ベトナムへの国賓訪問を開始](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/9e05688222c3405cb096618cb152bfd1)

コメント (0)