Le processus de transformation numérique est une opportunité révolutionnaire pour les entreprises. Parallèlement à ce processus, ils sont confrontés à de nombreux risques d’intrusion et de vol de données. Pour s’adapter aux risques d’une société en constante évolution, les entreprises doivent garantir la sécurité de leur réseau, contribuant ainsi à garantir la durabilité des plateformes développées.

Des milliers de vulnérabilités de sécurité découvertes

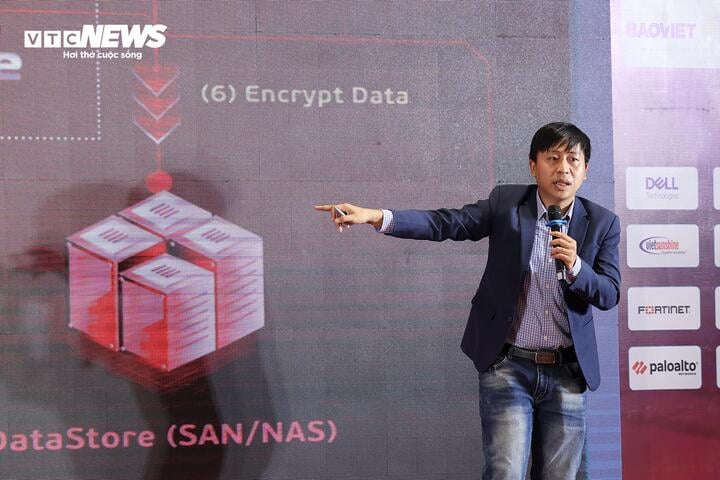

Lors de l'atelier « Réponse et rétablissement du système après une catastrophe » organisé le 13 novembre par l'Alliance pour la sécurité de l'information CYSEEX, M. Tran Quang Hung, directeur adjoint du département de la sécurité de l'information (ministère de l'Information et des Communications), a déclaré : « Ces dernières années, les exercices sont passés d'une approche passive à une approche concrète. Grâce à ces exercices, de nombreuses vulnérabilités ont été découvertes, contribuant à une alerte et une détection précoces pour un système toujours plus sûr. »

Dans les temps à venir, les exercices se concentreront sur les capacités de réponse et les capacités de récupération flexibles. À partir de 2024, il n'y aura plus de tests système, mais l'accent sera mis sur la formation des qualifications du personnel, facteur clé pour garantir la sécurité de l'information. Il y aura des tests plus approfondis et plus réalistes.

Le représentant du Département de la sécurité de l'information a également donné des statistiques selon lesquelles en 2023, plus de 100 exercices ont été organisés, avec la participation de nombreux ministères, branches et entreprises. Jusqu'à 1 200 vulnérabilités élevées et critiques ont été détectées (548 critiques, 366 élevées). Si ces 1 200 vulnérabilités sont découvertes en premier par des pirates informatiques, le risque de perte de données et de destruction du système sera très élevé.

M. Tran Quang Hung - Directeur adjoint du Département de la sécurité de l'information (Ministère de l'information et des communications).

Se préparer à réagir et à se remettre des incidents de cybersécurité est essentiel pour garantir la sécurité et la stabilité des systèmes d’information contre des attaques de plus en plus sophistiquées et dangereuses.

Une série d’attaques récentes de ransomware a ciblé des particuliers et des entreprises au Vietnam. Les statistiques montrent qu'en 2023, plus de 745 000 appareils ont été infectés par des logiciels malveillants, entraînant des pertes de 716 millions de dollars.

En particulier, le ransomware-as-a-service (RaaS) est un type de malware qui fournit des logiciels malveillants en tant que service avec un partage des bénéfices en augmentation rapide, devenant une menace sérieuse causant de grands dommages aux entreprises et à la communauté...

M. Nguyen Xuan Hoang, président de CYSEEX Alliance.

M. Nguyen Xuan Hoang, président de l'Alliance CYSEEX, vice-président du conseil d'administration de la société par actions MISA, a déclaré qu'avec la devise « la meilleure défense est d'attaquer de manière proactive », en 2024, l'alliance a organisé avec succès 9 exercices sur 18 systèmes d'information importants des membres de l'alliance.

Au cours des deux dernières années, nous avons été témoins d’une série de cyberattaques, notamment des attaques par ransomware. Les attaques affectent non seulement la sécurité des informations, mais perturbent également les opérations commerciales, causant de graves dommages aux finances, à la réputation et au prestige des entreprises.

« Face à ces dangers, être préparé et améliorer la capacité de réponse et de restauration du système après une catastrophe est une tâche urgente », a partagé M. Hoang.

Chaque entreprise est une cible

M. Nguyen Cong Cuong, directeur du centre SOC de la société de cybersécurité Viettel, a souligné que de nombreuses petites entreprises sont encore très gênées lorsqu'elles pensent qu'elles ne seront pas la cible de groupes de pirates informatiques.

De nombreuses entreprises pensent que si elles ne sont pas actives dans le secteur économique ou si elles ne sont pas de grande envergure, les pirates informatiques ne leur prêteront pas attention. Or, tout secteur ou entreprise, quelle que soit sa taille, deviendra tôt ou tard la cible d'attaques.

« Les groupes d'attaque qui n'ont pas suffisamment investi cibleront les petites entreprises pour attaquer et s'infiltrer plus facilement, tandis que les grands groupes d'attaque avec des coûts d'exploitation élevés choisiront souvent de grandes entreprises à attaquer, afin d'obtenir plus d'argent des entreprises », a partagé M. Nguyen Cong Cuong.

M. Nguyen Cong Cuong - Directeur du Centre SOC - Viettel Cyber Security Company.

Selon les statistiques, il faut en moyenne jusqu’à 275 jours aux attaquants pour pénétrer un système avant d’être détectés. Il ne s’agit toutefois que d’un chiffre moyen. Certains systèmes prennent jusqu’à plusieurs années pour être détectés.

En fait, de grandes entreprises du monde entier ont connu des failles de sécurité et ont été piratées. Cela montre qu’il est nécessaire de se préoccuper de la gestion des vulnérabilités et des failles de sécurité.

M. Cuong a également souligné cinq vulnérabilités courantes de nombreuses entreprises populaires, telles que le fait de ne pas effectuer de tests de vulnérabilité de sécurité pour les applications et logiciels développés en interne ou externalisés ; Utilisation d'un système d'exploitation et d'applications tiers, mais pas de mise à jour régulière des correctifs.

Les comptes hautement privilégiés se voient attribuer trop de droits inutiles ou l'employé est parti mais l'entreprise ne récupère pas le compte ; Mettre en place un système de serveurs sur le même réseau, pouvoir accéder facilement aux serveurs ensemble et enfin, dans le cas de nombreux systèmes sauvegardant des données en ligne, en cas d'attaque, toutes ces données seront immédiatement cryptées.

M. Le Cong Phu, Directeur adjoint du VNCERT.

Lors de l'atelier, M. Le Cong Phu, directeur adjoint du VNCERT, a expliqué que les technologies de sécurité présentent de nombreuses limites, car les techniques et activités d'attaque changent très rapidement et sont difficiles à détecter en raison du cryptage.

La première chose à faire lorsque les attaquants attaquent le système est de désactiver le système d'avertissement des appareils de surveillance. Nous devons donc gérer le problème de manière proactive avant qu'il ne se produise, pour éviter que l'attaque ne devienne un désastre, en particulier dans les unités dotées de grandes plates-formes système.

Contrôler l’ensemble du système d’information des intrus prend beaucoup de temps, voire des semaines ou des années. Le processus de « chasse aux menaces » augmente l’identification et réduit le temps pendant lequel les attaquants « résident » dans le système.

M. Phu a également souligné l’importance de la chasse aux menaces pour détecter les menaces potentielles à la sécurité.

Il s’agit d’une méthode proactive de recherche de signes malveillants sans s’appuyer sur des avertissements préalables, surmontant ainsi les limites des technologies de défense traditionnelles.

La chasse aux menaces réduit la durée pendant laquelle une menace peut persister dans un système, tout en améliorant la capacité à réagir rapidement à des cyberattaques de plus en plus complexes.

Source

![[Photo] Le Premier ministre Pham Minh Chinh préside une réunion après l'annonce par les États-Unis de tarifs réciproques](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/3/ee90a2786c0a45d7868de039cef4a712)

![[Photo] Un bref moment de repos pour les forces de sauvetage de l'Armée populaire du Vietnam](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/3/a2c91fa05dc04293a4b64cfd27ed4dbe)

![[Photo] Le Premier ministre Pham Minh Chinh préside la première réunion du Comité directeur des centres financiers régionaux et internationaux](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/3/47dc687989d4479d95a1dce4466edd32)

![[Photo] Le secrétaire général To Lam reçoit l'ambassadeur du Japon au Vietnam Ito Naoki](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/3/3a5d233bc09d4928ac9bfed97674be98)

![[Photo] Hô-Chi-Minh-Ville accélère les travaux de réparation des trottoirs avant les vacances du 30 avril](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/3/17f78833a36f4ba5a9bae215703da710)

Comment (0)