Sicherheitsexperten haben gerade eine bösartige Kampagne entdeckt, die weltweit OTP-Codes auf Android-Geräten stiehlt, indem sie Tausende von Telegram-Bots mit Malware infiziert. [Anzeige_1]

Forscher des Sicherheitsunternehmens Zimperium entdeckten diese bösartige Kampagne und überwachen sie seit Februar 2022. Sie gaben an, mindestens 107.000 verschiedene Malware-Samples im Zusammenhang mit der Kampagne entdeckt zu haben.

Malware verfolgt Nachrichten mit OTP-Codes von mehr als 600 globalen Marken, von denen einige Hunderte Millionen Benutzer haben. Die Motive der Hacker sind finanzieller Natur.

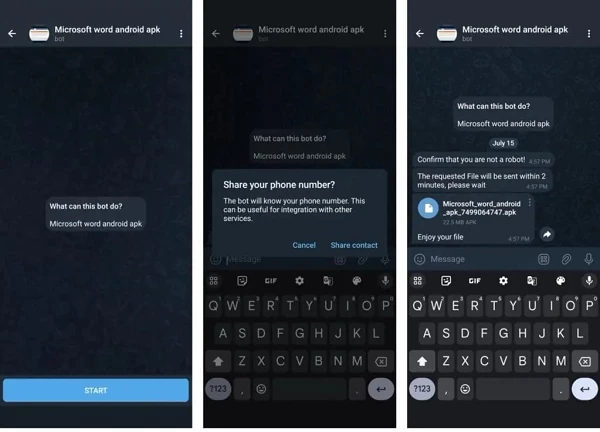

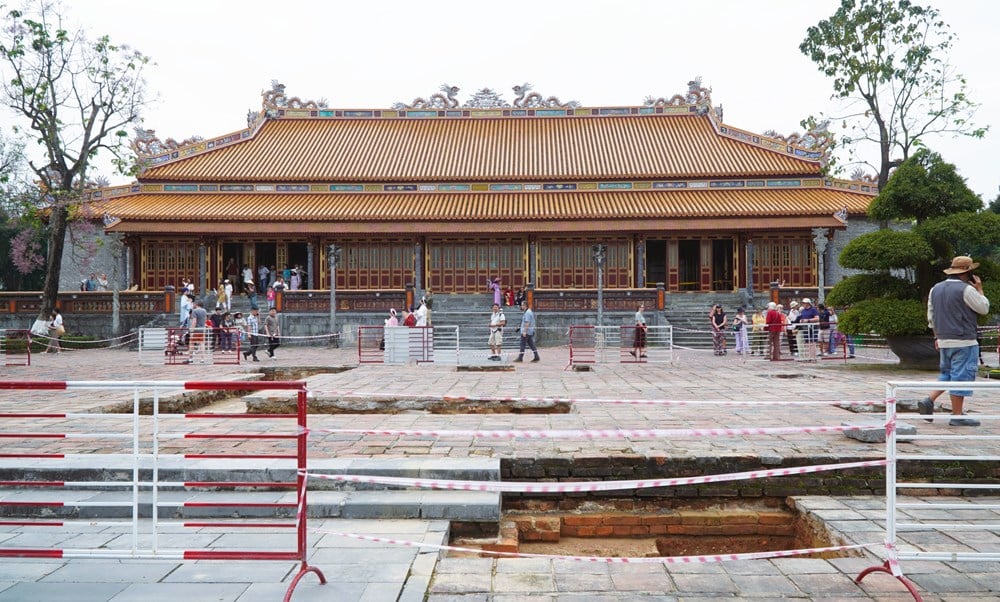

|

| Telegramm-Bot fordert Benutzer auf, ihre Telefonnummer anzugeben, um eine APK-Datei zu senden |

Laut Zimperium wird die SMS-Stealer-Malware über bösartige Anzeigen oder Telegram-Bots verbreitet und kommuniziert automatisch mit den Opfern. Es gibt zwei Szenarien, die Hacker für ihre Angriffe nutzen.

Insbesondere im ersten Fall wird das Opfer dazu verleitet, auf gefälschte Google Play-Seiten zuzugreifen. Im anderen Fall verspricht der Telegram-Bot den Benutzern Raubkopien von Android-Apps, doch zunächst müssen sie eine Telefonnummer angeben, um die APK-Datei zu erhalten. Der Bot verwendet diese Telefonnummer, um eine neue APK-Datei zu generieren, die es dem Hacker ermöglicht, das Opfer in Zukunft zu verfolgen oder anzugreifen.

Laut Zimperium wurden im Rahmen der bösartigen Kampagne 2.600 Telegram-Bots verwendet, um verschiedene Android-APKs zu bewerben, die von 13 Command & Control-Servern gesteuert wurden. Die Opfer waren über 113 Länder verteilt, die meisten kamen jedoch aus Indien und Russland. Auch in den USA, Brasilien und Mexiko ist die Zahl der Opfer recht hoch. Diese Zahlen zeichnen ein beunruhigendes Bild der groß angelegten und hochentwickelten Operation, die hinter dieser Kampagne steht.

Experten haben herausgefunden, dass die Malware abgefangene SMS-Nachrichten an einen API-Endpunkt auf der Website „fastsms.su“ überträgt. Diese Website verkauft Zugang zu virtuellen Telefonnummern im Ausland, die zur Anonymisierung und Authentifizierung von Online-Plattformen und -Diensten verwendet werden können. Es ist wahrscheinlich, dass infizierte Geräte ohne das Wissen des Opfers ausgenutzt wurden.

Indem das Opfer Zugriff auf SMS gewährt, ermöglicht es der Schadsoftware außerdem, SMS-Nachrichten zu lesen und vertrauliche Informationen zu stehlen, darunter OTP-Codes bei der Kontoregistrierung und der Zwei-Faktor-Authentifizierung. Die Folge ist, dass die Telefonrechnungen der Opfer in die Höhe schnellen oder sie unwissentlich in illegale Aktivitäten verwickelt werden, die auf ihre Geräte und Telefonnummern zurückgeführt werden können.

Um nicht in die Falle von Kriminellen zu tappen, sollten Android-Benutzer keine APK-Dateien außerhalb von Google Play herunterladen, keinen Zugriff auf nicht zugehörige Anwendungen gewähren und sicherstellen, dass Play Protect auf dem Gerät aktiviert ist.

[Anzeige_2]

Quelle: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

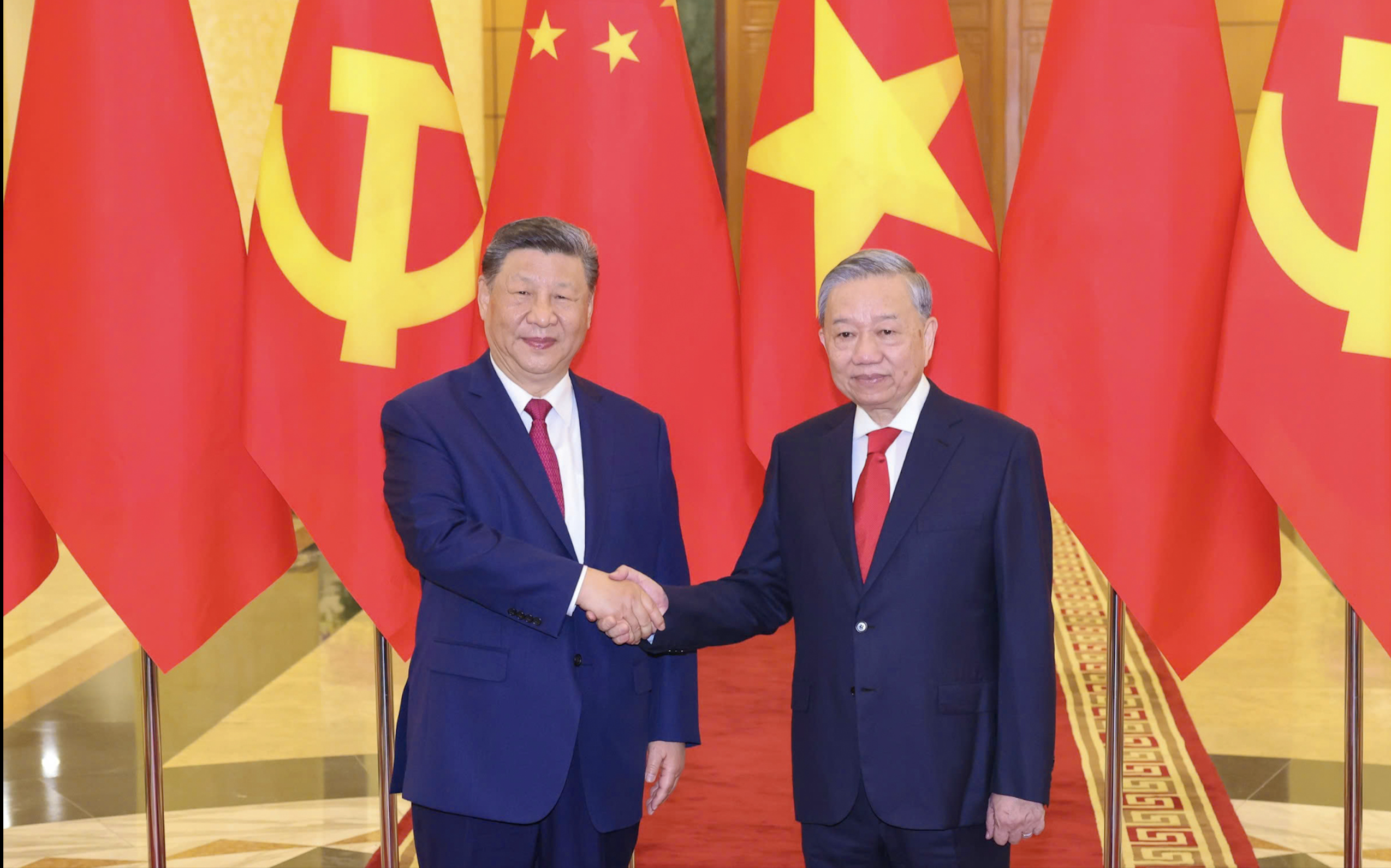

![[Foto] Zeremonie zur Begrüßung des Generalsekretärs und Präsidenten der Volksrepublik China Xi Jinping beim Staatsbesuch in Vietnam](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/5318f8c5aa8540d28a5a65b0a1f70959)

![[Foto] Premierminister Pham Minh Chinh leitet Konferenz zur Überprüfung der Umsetzung der Resolution Nr. 18-NQ/TW](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/dcdb99e706e9448fb3fe81fec9cde410)

![[Foto] Generalsekretär To Lam führt Gespräche mit dem Generalsekretär und Präsidenten Chinas Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/b3d07714dc6b4831833b48e0385d75c1)

Kommentar (0)