وفقًا لإحصائيات شركة أمن معلومات الخدمات السحابية ANY.RUN، في عام 2023، سيستخدم المتسللون أدوات التصيد الثلاثة الأكثر شيوعًا: رموز الاستجابة السريعة، ورموز CAPTCHA، والتخفي.

أحد تقنيات التصيد الجديدة التي يستخدمها المتسللون هو Quishing (مزيج من رمز الاستجابة السريعة والتصيد الاحتيالي)، والذي يتضمن إخفاء الروابط الضارة في رموز الاستجابة السريعة.

تتيح هذه الطريقة للمتسللين تجنب اكتشافهم بواسطة مرشحات مكافحة البريد العشوائي التقليدية، والتي تستهدف عادةً الرسائل النصية. لا تزال العديد من أدوات الأمان اليوم غير قادرة على فك تشفير محتويات رموز الاستجابة السريعة (QR)، مما يجعلها فعالة بشكل خاص ضد مجرمي الإنترنت.

|

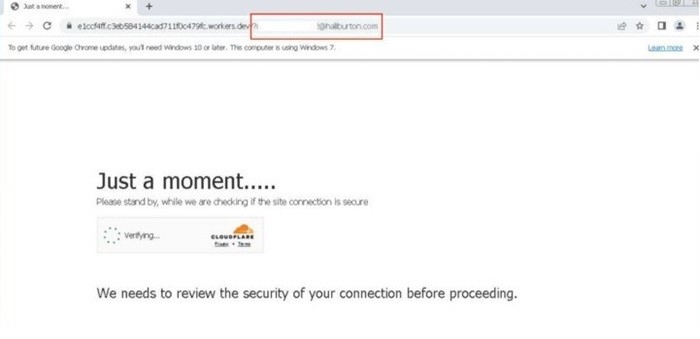

| طلب إكمال رمز CAPTCHA على موقع التصيد الاحتيالي الخاص بالمتسلل. |

تميل هجمات التصيد أيضًا إلى زيادة استخدام CAPTCHA، وهي أداة أمان شائعة إلى حد ما لمواقع الويب. باستخدام خوارزمية إنشاء النطاق العشوائي (RDGA)، أنشأ مجرمو الإنترنت مئات النطاقات المختلفة، والتي تشكل الأساس لاستخدام رموز CAPTCHA لإخفاء نماذج المصادقة على مواقع الويب المزيفة.

بالإضافة إلى ذلك، يستخدم المتسللون أيضًا تقنية التخفي بذكاء - وهي طريقة لتضمين التعليمات البرمجية الضارة التي تسمح بإخفاء البيانات في العديد من تنسيقات الملفات المختلفة.

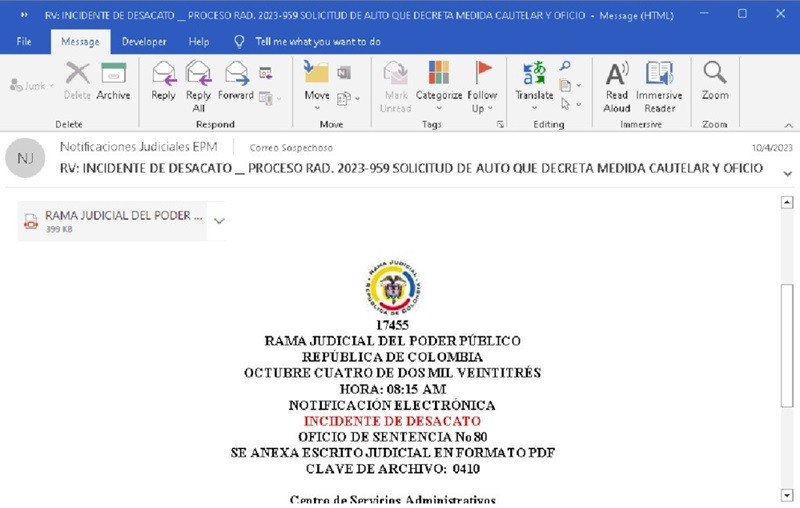

|

| من الممكن إخفاء التعليمات البرمجية الضارة في شعارات المستندات. |

على وجه التحديد، احتوت رسالة بريد إلكتروني تنتحل شخصية منظمة حكومية كولومبية على رابط لملف على Dropbox. إنه عبارة عن برنامج نصي مخفي، عند تفعيله، يقوم باستخراج صورة تحتوي على كود ضار ويصيب نظام الضحية.

مع تزايد هجمات التصيد الاحتيالي وظهور تقنيات الاحتيال الجديدة، يحتاج مستخدمو الإنترنت والمؤسسات إلى أن يكونوا أكثر يقظة واستباقية في تثقيف أنفسهم حول التهديدات المحتملة.

[إعلان 2]

مصدر

![[صورة] الاجتماع الثالث للجنة الفرعية المنظمة للمؤتمر الوطني الرابع عشر للحزب](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/2/3f342a185e714df58aad8c0fc08e4af2)

![[صورة] أعرب أقارب ضحايا الزلزال في ميانمار عن تأثرهم وامتنانهم لفريق الإنقاذ التابع لوزارة الدفاع الوطني الفيتنامية.](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/2/aa6a37e9b59543dfb0ddc7f44162a7a7)

تعليق (0)