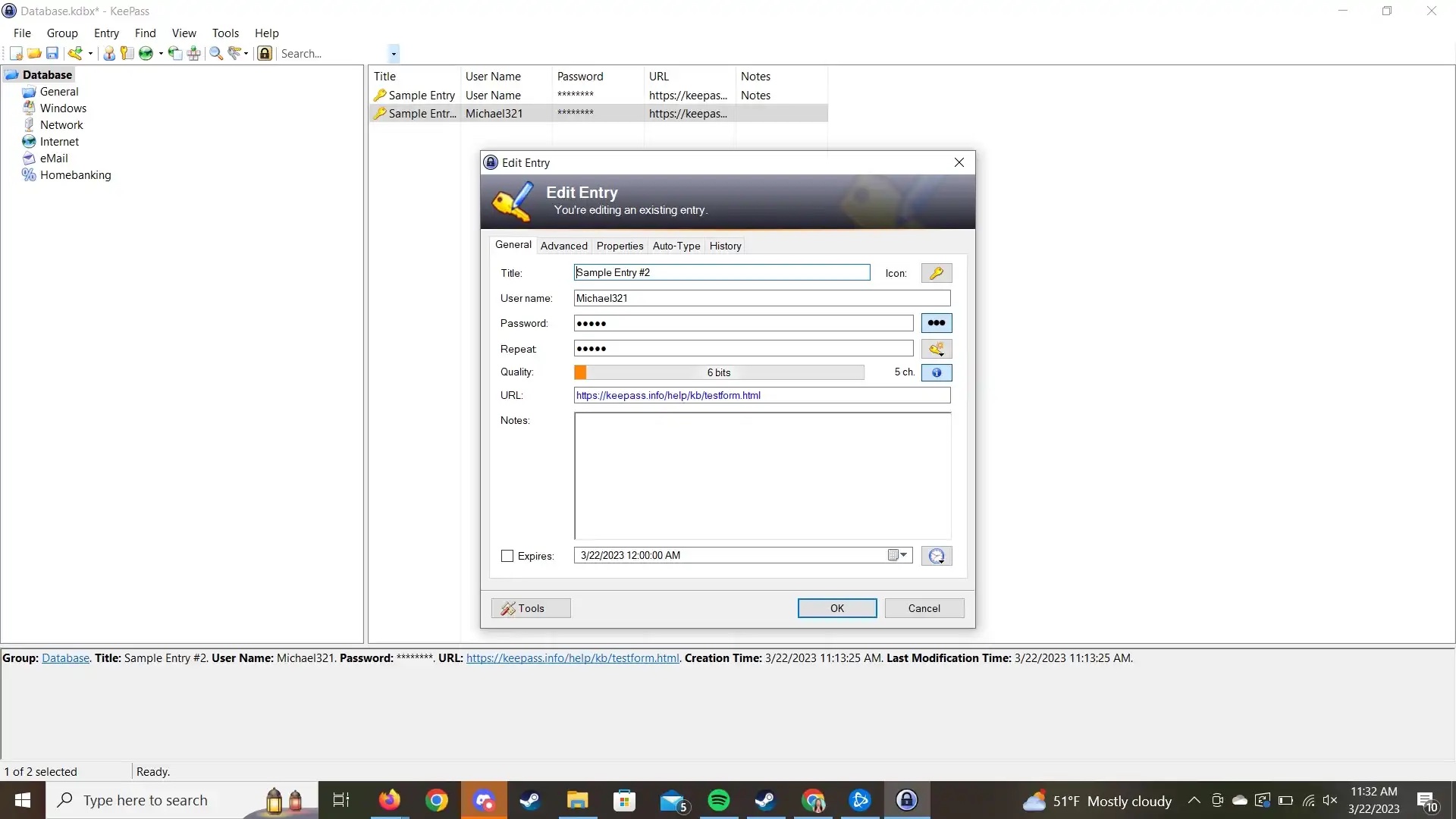

Bleeping Computer 에 따르면, KeePass 애플리케이션에서 새롭게 발견된 메모리 덤프 취약점으로 인해 데이터베이스가 잠겨 있거나 프로그램이 닫혀 있더라도 공격자가 일반 텍스트로 마스터 비밀번호를 검색할 수 있습니다. 이 중요한 패치는 빨라도 6월 초까지는 제공되지 않을 예정입니다.

이 취약점은 보안 연구원에 의해 보고되었으며, 해당 연구원은 이를 성공적으로 악용하는 개념 증명을 발표했습니다. 공격자는 KeePass 데이터베이스가 닫혀 있거나, 프로그램이 잠겨 있거나, 심지어 열려 있지 않은 경우에도 메모리 스크래핑을 수행하여 일반 텍스트 형태의 마스터 비밀번호를 수집할 수 있습니다. 기억에서 비밀번호를 검색하면 비밀번호의 처음 한두 글자가 누락되지만, 그 후에는 전체 문자열을 추측할 수 있습니다.

이 취약점은 Windows 플랫폼을 대상으로 작성되었지만, 이 문제는 운영 체제가 아닌 KeePass 내부에 존재하기 때문에 Linux와 macOS에서도 취약한 것으로 알려져 있습니다. 비밀번호 마이닝을 수행하려면 공격자가 원격 컴퓨터(맬웨어를 통해 획득)에 접근하거나 피해자의 컴퓨터에 직접 접근해야 합니다.

보안 전문가에 따르면 모든 KeePass 2.x 버전이 영향을 받습니다. 하지만 KeePass 1.x, KeePassXC, Strongbox 등 KeePass 데이터베이스 파일과 호환되는 다른 비밀번호 관리자는 영향을 받지 않습니다.

해당 수정 사항은 6월 초에 출시될 예정인 KeePass 버전 2.54에 포함될 예정입니다.

새로운 보안 결함으로 인해 KeePass가 위험에 처해 있습니다. 아직 패치가 제공되지 않았습니다.

현재 완화책이 적용된 불안정한 KeePass 테스트 버전이 있지만, Bleeping Computer 의 보고서에 따르면 보안 연구원은 해당 취약점을 악용한 비밀번호 도용을 재현할 수 없었다고 합니다.

하지만 KeePass를 고정 버전으로 업그레이드한 후에도 프로그램의 메모리 파일에서 비밀번호를 계속 볼 수 있습니다. 완벽한 보호를 위해 사용자는 기존 데이터를 덮어써서 컴퓨터를 완전히 지운 다음, 새로운 운영 체제를 다시 설치해야 합니다.

전문가들은 우수한 바이러스 백신 프로그램을 사용하면 이런 가능성을 최소화할 수 있으며, 사용자는 공식 버전이 나오면 KeePass 마스터 비밀번호를 변경해야 한다고 조언합니다.

[광고_2]

소스 링크

![[사진] 미얀마 베트남 구조대, 감동의 순간들을 돌아보다](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/11/5623ca902a934e19b604c718265249d0)

![[사진] 비엔호아 공항 퍼레이드 리허설에 참여한 '미녀들'](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/11/155502af3384431e918de0e2e585d13a)

![[사진] 4월 30일 기념 퍼레이드 연습 요약](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/11/78cfee0f2cc045b387ff1a4362b5950f)

댓글 (0)