LeftoverLocals 취약점을 악용하려면 공격자가 대상 장치의 운영 체제에 액세스할 수 있어야 합니다. 성공하면 해커는 GPU에 할당된 로컬 메모리에서 접근해서는 안 될 데이터를 추출할 수 있습니다.

여러 대형 브랜드의 GPU에서 LeftoverLocals 취약점 발견

연구 저자들은 이 공격이 어떻게 작동하는지 보여주었습니다. 그들은 AMD Radeon RX 7900 XT GPU를 사용하여 70억 개의 매개변수를 가진 대규모 언어 모델 LLaMA를 실행하고, AI에게 질문을 하고, 답변을 "듣는" 것입니다. 획득한 데이터는 실제 시스템 반응과 거의 완벽하게 일치합니다. 더욱 우려스러운 점은 이 공격에 필요한 코드가 10줄도 안 된다는 것입니다.

Trail of Bits는 지난 여름 다양한 소프트웨어 환경에서 7개 GPU 제조업체의 11개 칩을 테스트했다고 밝혔습니다. LeftoverLocals 취약점은 AMD, Apple, Qualcomm GPU에서 발견되었지만 Nvidia, Intel 또는 ARM GPU에도 존재하는지는 알 수 없습니다.

Apple 대변인은 이 문제를 인정하고 M3 및 A17 칩의 취약점은 해결되었으며, 이는 이전 모델도 여전히 취약하다는 것을 의미한다고 밝혔습니다. 한편, 퀄컴은 고객들에게 보안 업데이트를 배포하는 중이라고 전해졌습니다. AMD는 내년 3월에 LeftoverLocals 취약점을 "선택적으로 완화"하는 소프트웨어 업데이트가 출시될 것이라고 밝혔습니다. Google은 또한 AMD와 Qualcomm 칩을 실행하는 기기에 대한 ChromeOS 업데이트를 출시했다고 보고했습니다.

그러나 Trail of Bits는 최종 사용자가 이러한 모든 업데이트된 소프트웨어 옵션에 쉽게 접근하지 못할 수 있다고 경고합니다. 칩 제조업체는 새로운 펌웨어 버전을 출시하고, PC 및 구성 요소 제조업체는 이를 자사만의 최신 소프트웨어 버전으로 구현하여 장치의 최종 소유자에게 배송합니다. 글로벌 시장에는 많은 참여자가 있기 때문에 모든 당사자의 행동을 조율하는 것은 쉽지 않습니다. LeftoverLocals가 작동하려면 대상 장치에 일정 수준의 액세스 권한이 필요하지만, 최근의 공격은 취약점 체인 전체에서 수행되므로 해커가 여러 방법을 결합하여 악용할 수 있습니다.

[광고_2]

소스 링크

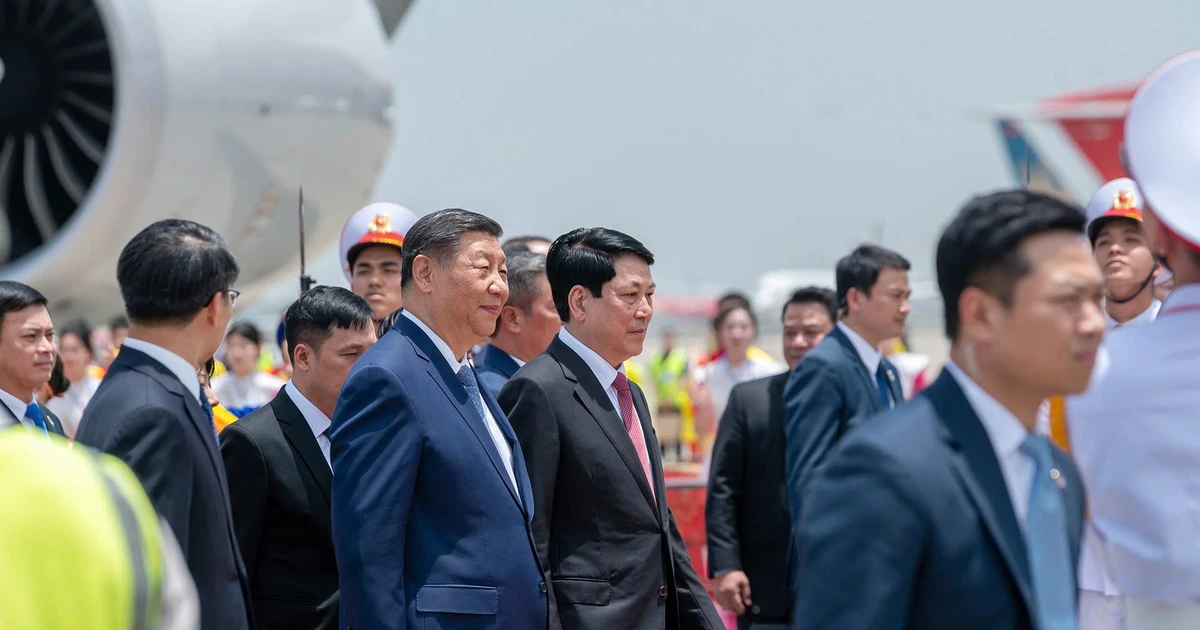

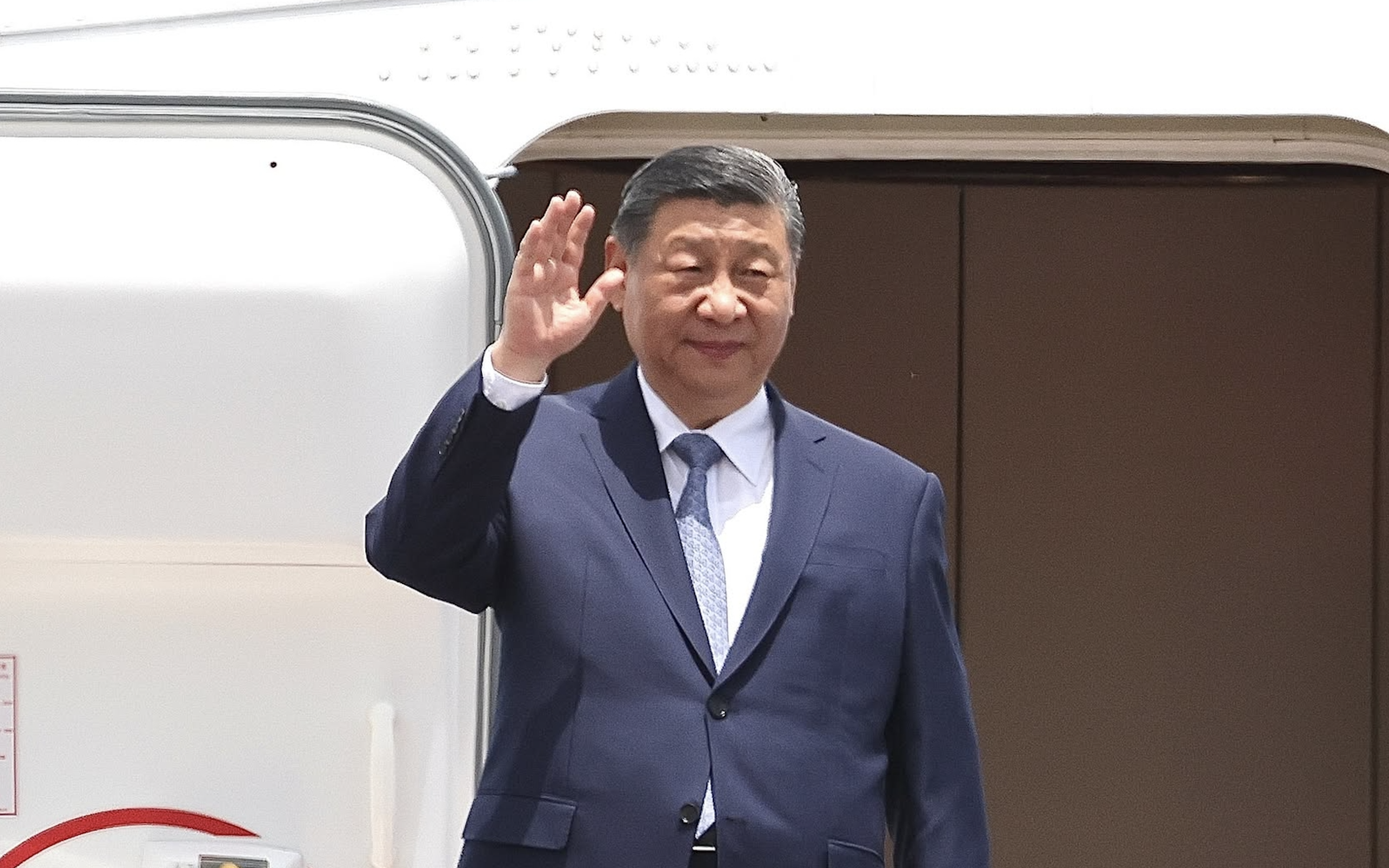

![[포토] 시진핑 중국 국가주석 겸 총서기, 하노이 도착…베트남 국빈방문 시작](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/9e05688222c3405cb096618cb152bfd1)

![[사진] 토 램 사무총장이 제18호 NQ/TW 결의안 이행 검토를 위한 제3차 회의를 주재하고 있다.](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/10f646e55e8e4f3b8c9ae2e35705481d)

![[사진] 국회 상임위원회 제44차 회의 개회](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/03a1687d4f584352a4b7aa6aa0f73792)

댓글 (0)