カスペルスキーは、同社のB2B製品が2023年に東南アジアの企業を狙った数千万件のブルートフォース攻撃を阻止したと発表した。

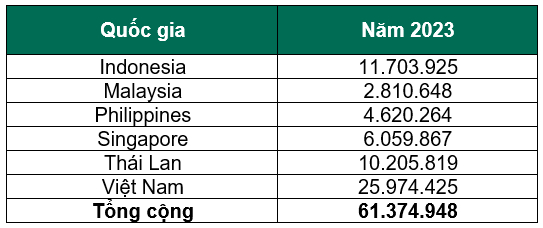

具体的には、2023年1月から2023年12月までの間に、東南アジア地域のあらゆる規模の企業にインストールされているKaspersky B2B製品が、こうした攻撃を61,374,948件検出し、ブロックしました。

ブルートフォース攻撃は、正しい組み合わせが見つかるまで、すべての可能な文字の組み合わせを体系的に試して、パスワードまたは暗号化キーを推測する攻撃形式です。成功した場合、攻撃者はユーザーのログイン資格情報を盗む可能性があります。

リモート デスクトップ プロトコル (RDP)は、ユーザーがネットワーク経由で別のコンピューターに接続するためのグラフィカル インターフェイスを提供する Microsoft 独自のプロトコルです。 RDP は、システム管理者と一般ユーザーの両方がサーバーやその他の PC をリモートで制御するために広く使用されています。

サイバー犯罪者は、ブルートフォース攻撃を使用して、システムにアクセスするための正しいパスワードが見つかるまで、すべての可能な文字の組み合わせを試し、有効なユーザー名/パスワードを見つけます。

カスペルスキーは、2023 年に企業に対する 6,100 万件を超えるブルートフォース攻撃を阻止しました。

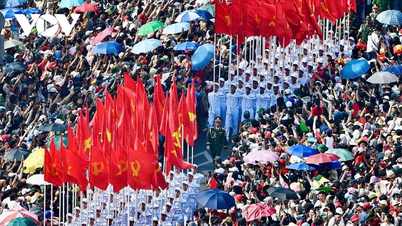

昨年、東南アジアで最も多くの攻撃を記録した3カ国はベトナム、インドネシア、タイだった。一方、シンガポールでは600万件以上、フィリピンでは約500万件、マレーシアではブルートフォース攻撃の件数が約300万件と最も少なかった。

カスペルスキーのアジア太平洋地域マネージングディレクターのエイドリアン・ヒア氏によると、ブルートフォース攻撃は企業が無視できない潜在的な脅威です。

サードパーティのサービスを使用してデータを交換したり、従業員が個人のコンピューターで作業したり、Wi-Fi ネットワークを使用したりすると、リスクが生じます。 RDP のようなリモート アクセス ツールは、企業のサイバー セキュリティ チームにとって依然として問題となっています。」

ユーザーが仕事で RDP を使用する場合は、次のすべての予防措置を必ず講じてください。

- 強力なパスワードの使用を優先する

- エンタープライズVPN経由のRDPアクセスを制限する

- ネットワーク レベル認証 (NLA) を有効にします。

- 2要素認証を有効にする(利用可能な場合)

- RDPを無効にし、使用していない場合はポート3389を閉じます

- Kaspersky Endpoint Security for Businessのような信頼できるセキュリティソリューションを使用する

[広告2]

出典: https://nld.com.vn/viet-nam-thuoc-3-nuoc-bi-danh-cap-mat-khau-nhieu-nhat-dong-nam-a-196240516175411054.htm

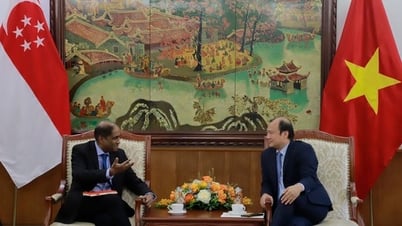

![[写真] ファム・ミン・チン首相がスウェーデンの国際開発協力・対外貿易大臣と会談](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/12/ae50d0bb57584fd1bbe1cd77d9ad6d97)

![[写真] ファム・ミン・チン首相、タイビン省とナムディン省を通る重要な高速道路の建設を開始](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/12/52d98584ccea4c8dbf7c7f7484433af5)

コメント (0)